關(guān)于mirai僵尸網(wǎng)絡(luò)控制主機的數(shù)據(jù)分析

責(zé)編:admin |2016-10-28 15:50:30目前為止,我們與安全社區(qū)合作共享了兩位數(shù)域名上的超過50個mirai僵尸網(wǎng)絡(luò)主控。但本文后面的分析僅針對360網(wǎng)絡(luò)安全研究院獨立發(fā)現(xiàn)的主控,即13個域名上的16個主控主機名,其中8個在持續(xù)對外發(fā)起攻擊。

在時間線上,我們可以看到各主控隨時間變化的注冊、在DNS中首次出現(xiàn)、持續(xù)保持IP地址變化、首次被監(jiān)控到發(fā)起攻擊等事件。地理分布方面,主控的IP地理分布主要在歐洲和美國,尤以歐洲為甚,亞洲很少,這從側(cè)面增強了之前“mirai控制者不在北京時區(qū)”的判斷。

域名注冊信息方面,絕大多數(shù)主控在域名注冊時在TLD、注冊局、注冊郵箱方面設(shè)置了多重障礙阻滯安全社區(qū)的進一步分析。

主控中一個特例是santasbigcandycane.cx,這個域名隨著mirai源碼泄漏而暴露在大眾視野中。KrebsOnSecurity 對這個域名做了深入而有趣的探索。感興趣的讀者可在讀完本篇文檔后閱讀: https://krebsonsecurity.com/2016/10/spreading-the-ddos-disease-and-selling-the-cure/#more-36538

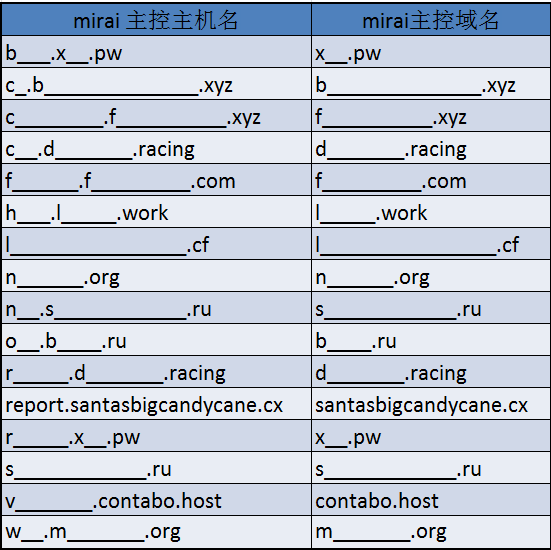

所分析的mirai控制端列表

到目前為止,我們獨立發(fā)現(xiàn)了16個僵尸網(wǎng)絡(luò)主機名,分布在13個域名上,如下表所示。出于安全考慮,我們掩去了關(guān)鍵信息。

除了少數(shù)兩個特例以外,絕大多數(shù)主機名所屬域名下的所有其他主機名也都完全為 mirai 服務(wù),可據(jù)此判定絕大多數(shù)域名是專門為了mirai而申請注冊的。

特例之一是santasbigcandycane.cx,前文已述;特例之二是 contabo.host ,這個域名屬于 Contabo.com,是一家提供低成本虛擬主機和Web空間的網(wǎng)絡(luò)提供商。合理推測這是一臺被攻破的虛擬主機,攻破后被用作mirai的控制端。

注:域名指在注冊局注冊的域名,主機名指域名所有者獲得域名控制權(quán)后分配的子域名。

mirai主控的時間變化情況

回溯Mirai控制端的活動歷史,可以繪制mirai控制端的活動時間線如下圖。考慮到大家主要關(guān)注mirai近期活動,我們縮放了下圖時間軸,主要顯示9月1日至今(10月27日)。

圖中,四個圖標(biāo)分別表示域名注冊、主機名在DNS系統(tǒng)中活躍的時間、主機名在DNS系統(tǒng)中發(fā)生IP地址變化、跟蹤到該主機名發(fā)起攻擊。其中最后一個主控,我們無法追蹤到最初顯示的注冊時間,目前查到的注冊時間在其DNS首次出現(xiàn)時間之后。

從上圖中可以看出域名一旦啟用(觀察到參與攻擊)會快速更換IP地址,一般可以判定這是攻擊者在逃避安全社區(qū)的分析。以某個被認(rèn)為發(fā)起了針對本次 dyn / twitter 攻擊的mirai主控為例,下表是該主控的IP變化歷史:

圖中還可以看到我們累積監(jiān)控到8個主控對外發(fā)起攻擊。時間可以回溯到2016年10月18日,并一直持續(xù)到當(dāng)前。另外由于mirai僵尸網(wǎng)絡(luò)規(guī)模特別大,單個主控要應(yīng)對的bot較多(合理推測數(shù)目在萬級),我們有理由相信mirai主控與bot之間的通訊模型與既往其他僵尸網(wǎng)絡(luò)都有所不同。

mirai主控的IP地理分布

之前社區(qū)里關(guān)于這些域名的IP地址變化有一種說法,認(rèn)為 “某個mirai主控變換IP地址后,原先的IP地址上會出現(xiàn)一個新的域名,仍然是mirai主控”,即不同主控之間共享IP地址。在我們的數(shù)據(jù)中,上述情況完全沒有出現(xiàn)。 前文已經(jīng)提到這些域名在快速的變換IP,我們持續(xù)跟蹤的16個主控目前為止一共使用了98個IP地址,其中活躍的8個主控一共使用了57個IP地址。這些IP地址的國家和地區(qū)分布如下:

可以看出絕大部分IP分布在歐洲和北美(巴爾及利亞,加拿大,丹麥,法國,德國,匈牙利,意大利,荷蘭,羅馬尼亞,俄羅斯,蘇伊士,英國,美國),其中又以歐洲為甚,分布在亞洲區(qū)的只有3個。這從側(cè)面增強了之前“mirai控制者不在北京時區(qū)”的判斷。

mirai主控的域名注冊信息

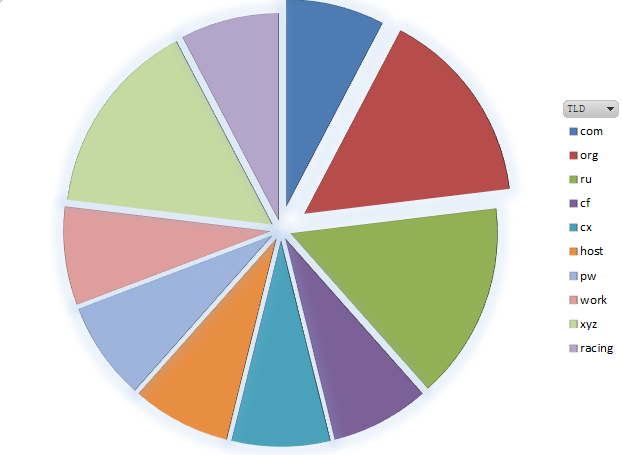

Mirai的控制者在域名注冊方面非常小心,以避免被跟蹤。一方面選擇很少見的新Top Level Domain(TLD),另一方面所使用的注冊郵箱、注冊局也都強調(diào)隱私保護或者很難繼續(xù)追蹤。

TLD的分布上,較少用常見的 .net .org 。 .xyz .work這樣的TLD就已經(jīng)少見,而 .racing 這樣就 是更加罕見了。全部域名在常見 TLD (.net .org)上只有23%(=3/13),即使加上上.ru也不超過50%,如下圖所示:

注冊郵箱和注冊局方面情況如下。同樣出于安全考慮,我們掩去了關(guān)鍵信息。

這些注冊郵箱都比較難以繼續(xù)追溯下去:Protonmail 是專門強調(diào)數(shù)據(jù)安全的郵件服務(wù)商,reg.ru, r01.ru,whoisguard.com 是專門做域名隱私保護的公司,contabo是VPS提供商,freenom運營了大量免費域名。

特別要提及,info@namecentral.com 這個注冊局很特殊,在上文提到的krebsonSecurity 連接中,Krebs提到這個注冊局上注冊的30+域名中大多含有 boot/stress/dos 這樣的字眼,通常這暗示域名從事ddos出租服務(wù);Krebs提到的另一個疑點是這個注冊局注冊的域名太少,無法做到收支平衡。Krebs與注冊局的所有者取得聯(lián)系,對方對Krebs的疑問有所回答,這更進一步加強了Krebs的疑慮。如果您已經(jīng)讀到這里,我們強烈建議您去閱讀原文(https://krebsonsecurity.com/2016/10/spreading-the-ddos-disease-and-selling-the-cure/#more-36538)

來源:安全客(http://bobao.360.cn/learning/detail/3143.html)

- ISC.AI 2025正式啟動:AI與安全協(xié)同進化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧

分布.png)