瑞星:敲詐病毒新變種 中毒后1054種文件全加密

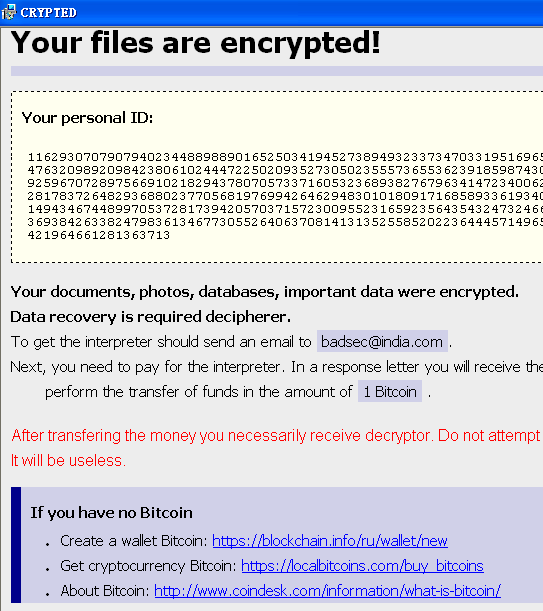

責編:admin |2016-11-01 14:45:05近日,瑞星“云安全”系統截獲一種新型敲詐病毒,該病毒加密文件高達1054種,文件統一加密為.encrypted格式,進而勒索贖金1比特幣(約人民幣4500元)。如果用戶沒有在規定時間內向黑客付款,被加密的文件將永遠無法恢復。目前,瑞星殺毒軟件、瑞星企業終端安全管理系統軟件等個人及企業安全產品均可對該病毒進行查殺。

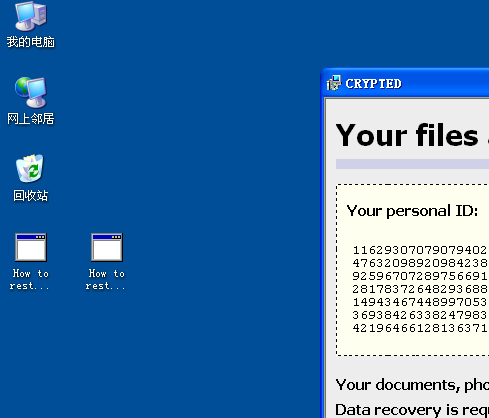

圖:勒索提示信息

瑞星安全專家建議:

1、定期備份系統與重要文件,并離線存儲獨立設備;

2、使用專業的電子郵件與網絡安全工具,可分析郵件附件、網頁、文件是否包括惡意軟件,帶有沙箱功能;

3、使用專業的反病毒軟件、防護系統,并及時更新;

4、不打開可疑郵件、可疑網站和可疑鏈接;

5、經常給操作系統、設備及第三方軟件更新漏洞補丁;

6、不訪問和使用來路不明的網絡共享和移動介質;

7、設置網絡安全隔離區,確保即使感染也不會輕易擴散;

8、針對BYOD設置同樣或更高級別的安全策略;

9、加強員工(用戶)安全意識培訓,不要輕易下載文件、郵件附件或郵件中的不明鏈接;

10、發現可疑文件及時上報病毒中心。

接下來,瑞星專家將對這種新型敲詐病毒的運行流程進行全面分析:

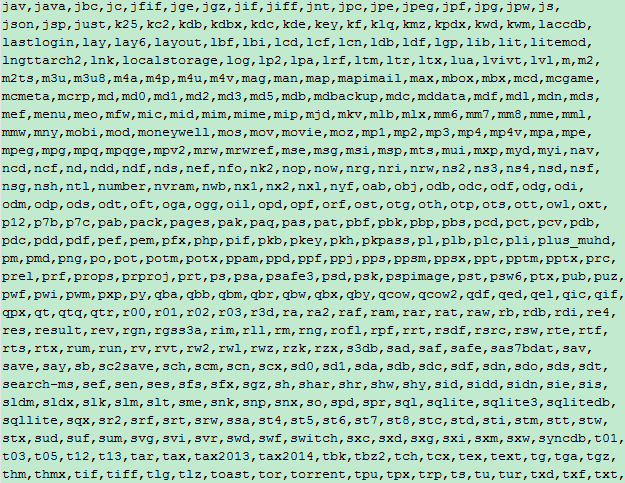

首先,病毒會解密出后續要用到的一些數據,如:要加密的文件類型、加密后文件的擴展名、勒索提示信息等。

圖:部分文件類型

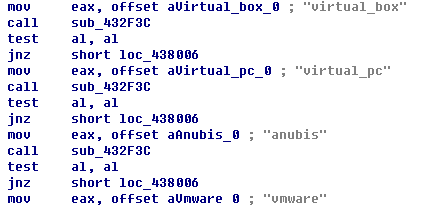

然后,病毒開始檢測運行環境是否為虛擬環境,也就是檢測環境中是否有VBoxService.exe、vmtoolsd.exe、wireshark.exe、Ollydbg.exe等進程存在,運行環境是否為VirtualBox、VMWare 、Virtual_pc、Anubis等,如果檢測出“是”,則病毒進程直接退出不再執行加密操作。此行為是病毒作者為了反調試進行的設計,目的是給病毒分析制造困難。

圖:病毒檢測運行環境

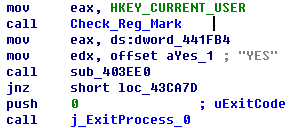

檢查注冊表HKEY_CURRENT_USER\Software\Globe\idle 的鍵值是否為 “YES”,如果是表示已經感染過本機,則病毒進程直接退出不再執行加密操作。

圖:病毒檢測注冊表

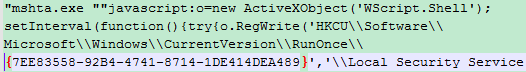

使用mshta.exe執行JavaScript腳本添加自啟動。

圖:病毒添加自啟動

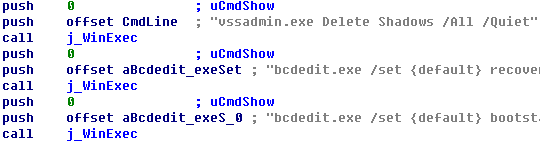

刪除系統還原備份 、關閉系統自修復選項、使中毒的用戶無法使用系統還原點還原。

圖:刪除系統還原備份

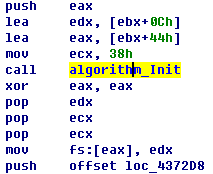

使用QueryPerformanceCounter函數生成隨機值,并用此隨機值初始化加密算法。

圖:初始化加密算法

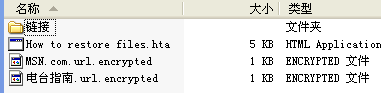

接下來遍歷本地磁盤 、共享文件夾等加密各類文件、并在目錄下釋放勒索提示文檔How to restore files.hta

圖:被加密后的文件和勒索文檔

修改注冊表更改桌面背景

圖:病毒更改后的桌面

最后,設置勒索信息自啟動項,使每次開機都會彈出勒索提示信息,并做好標識,表示這臺機器已被感染過。