2016年IOT設備漏洞情況匯總

責編:mhshi |2017-01-26 13:18:15近年來,隨著智能手機、可穿戴設備、活動追蹤器、無線網絡、智能汽車、智能家居等終端設備和網絡設備的迅速發展和普及利用,針對IOT設備的網絡攻擊事件比例呈上升趨勢,攻擊者利用IOT設備漏洞可導致設備拒絕服務、獲取設備控制權限進而形成大規模惡意代碼控制網絡,或用于用戶信息數據竊取、網絡流量劫持等其他黑客地下產業交易。國家信息安全漏洞共享平臺(以下簡稱CNVD)對2016年收錄的IOT設備漏洞(含通用軟硬件漏洞以及針對具體目標系統的事件型漏洞)進行了統計,相關情況簡報如下:

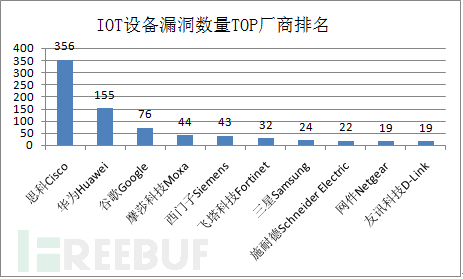

一、IOT設備通用漏洞按廠商排名

2016年CNVD收錄IOT設備漏洞1117個,漏洞涉及Cisco、Huawei、Google、Moxa等廠商。其中,傳統網絡設備廠商思科(Cisco)設備漏洞356條,占全年IOT設備漏洞的32%;華為(Huawei)位列第二,共收錄155條;安卓系統提供商谷歌(Google)位列第三,工業設備產品提供廠商摩莎科技(Moxa)、西門子(Siemens)分列第四和第五。

IOT設備漏洞數量TOP廠商排名(來源:CNVD)

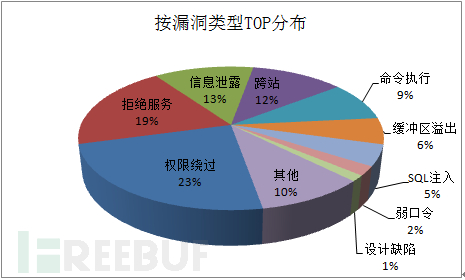

二、IOT設備通用漏洞按風險技術類型分布

2016年CNVD收錄IOT設備漏洞類型分別為權限繞過、拒絕服務、信息泄露、跨站、命令執行、緩沖區溢出、SQL注入、弱口令、設計缺陷等漏洞。其中,權限繞過、拒絕服務、信息泄露漏洞數量位列前三,分別占收錄漏洞總數的23%,19%,13%。而對于弱口令(或內置默認口令)漏洞,雖然在統計比例中漏洞條數占比不大(2%),但實際影響卻十分廣泛,成為惡意代碼攻擊利用的重要風險點。

按漏洞類型TOP分布(來源:CNVD)

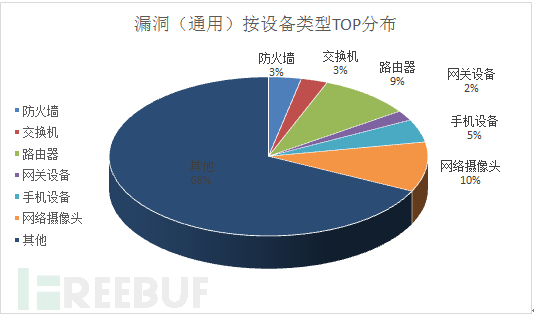

三、IOT設備通用漏洞按設備標簽類型分布

2016年CNVD公開收錄1117個IOT設備漏洞中,影響設備的類型(以標簽定義)包括網絡攝像頭、路由器、手機設備、防火墻、網關設備、交換機等。其中,網絡攝像頭、路由器、手機設備漏洞數量位列前三,分別占公開收錄漏洞總數的10%,9%,5%。

漏洞(通用)按設備類型TOP分布(來源:CNVD)

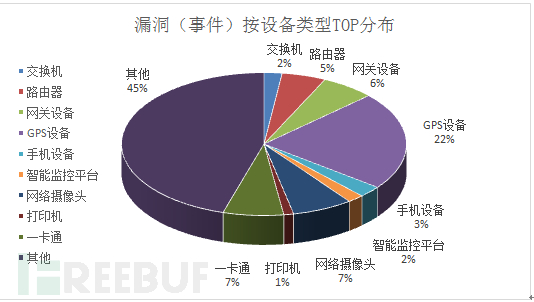

四、IOT設備事件型漏洞按設備標簽類型分布

根據CNVD白帽子、補天平臺以及漏洞盒子等來源的匯總信息,2016年CNVD收錄IOT設備事件型漏洞540個。與通用軟硬件漏洞影響設備標簽類型有所不同,主要涉及交換機、路由器、網關設備、GPS設備、手機設備、智能監控平臺、網絡攝像頭、打印機、一卡通產品等。其中,GPS設備、一卡通產品、網絡攝像頭漏洞數量位列前三,分別占公開收錄漏洞總數的22%,7%,7%。值得注意的是,目前政府、高校以及相關行業單位陸續建立一些與交通、環境、能源、校園管理相關的智能監控平臺,這些智能監控平臺漏洞占比雖然較少(2%),但一旦被黑客攻擊,帶來的實際威脅卻是十分嚴重的。

漏洞(事件)按設備類型TOP分布(來源:CNVD)

五、傳統網絡設備漏洞收錄統計

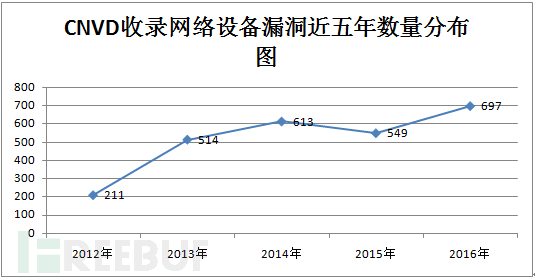

根據CNVD平臺近五年公開發布的網絡設備(含路由器、交換機、防火墻以及傳統網絡設備網關等產品)漏洞數量分布分析,傳統網絡設備漏洞數量總體呈上升趨勢。2016年CNVD公開發布的網絡設備漏洞697條,與去年環比增加27%。

CNVD收錄網絡設備漏洞近五年數量分布(來源:CNVD)

附:CNVD 2016年收錄的典型IOT設備漏洞案例

Fortigate防火墻存在SSH認證“后門”漏洞(CNVD-2016-00170)

FortiGate(飛塔防火墻)是Fortinet(飛塔)公司推出的網絡防火墻產品,用于防御網絡層和內容層的網絡和惡意代碼等攻擊。根據境外研究者的分析以及相關驗證情況,業內認定FortiGate防火墻存在一處“后門”漏洞,漏洞形成的原因是由于FortiGate防火墻Fortimanager_Access用戶的密碼采用較為簡單的算法來生成,攻擊者通過分析破解后可直接獲得認證的最高權限(root)權限,進而控制防火墻設備,后續攻擊者可通過防火墻作為跳板,滲透內部區域網絡,進行信息嗅探、數據攔截等操作。CNVD對該漏洞的綜合評級為“高危”。

Cisco ASA Software IKE密鑰交換協議緩沖區溢出漏洞(點擊查看)

Cisco ASA是一款自適應安全設備,可提供安全和VPN服務的模塊化平臺,可提供防火墻、IPS、anti-X和VPN服務。由于Cisco ASA Software分段協議中的IKE網絡密鑰交換算法存在設計缺陷,IKEv1及IKEv2代碼中存在緩沖區溢出漏洞。未經身份驗證的遠程攻擊者利用漏洞發送特制的UDP數據包到受影響系統,可致設備重載或遠程代碼執行,進而可獲取到目標系統的完整控制權。CNVD對該漏洞的綜合評級為“高危”。

Pulse Secure Desktop Client (Juniper Junos Pulse) 權限提升漏洞(點擊查看)

Pulse Secure Desktop Client(原用名為Juniper Junos Pulse)是訪問 Juniper Pulse Secure網關的終端設備的客戶端程序軟件,Pulse Secure Desktop Client安裝的系統服務dsAccessService.exe會創建一個名為NeoterisSetupService的命名管道。該命名管道的訪問控制列表被設置為Everyone完全控制,所有用戶均具有讀寫權限。管道服務端使用了自定義的加密算法,該管道用于安裝新的系統服務時,可以作為自動升級機制的一部分。當有新數據寫入管道時,這段數據會被當作文件路徑解密,指向的文件會被復制到C:\Windows\Temp\并執行。服務安裝邏輯在dsInstallService.dll中實現,它首先讀入路徑并從路徑中切出文件名。這個實現邏輯存在一個漏洞:只切出了路徑中“\”字符之后的部分,但忽略了“/”字符。攻擊者可以傳入一個惡意構造的路徑,再通過DLL劫持的方式即可實現權限提升和任意代碼執行。CNVD對該漏洞的綜合評級為“高危”。

網件Netgear多款路由器存在任意命令注入漏洞(點擊查看)

Netgear R7000、R6400和R8000是美國網件(Netgear)公司的無線路由器產品。Netgear上述路由器的固件包含一個任意命令注入漏洞。遠程攻擊者可能誘使用戶訪問精心構建的web站點或誘使用戶點擊設置好的URL,從而以設備root用戶權限在受影響的路由器上執行任意命令。CNVD對該漏洞的技術評級為“高危”。

多款Sony網絡攝像頭產品存在后門賬號風險(點擊查看)

Sony公司IPELA ENGINE IP系列攝像頭產品包含多個產品型號,其中以SNC-*編號的攝像頭原固件中,web版管理控制臺包含兩個經過硬編碼且永久開啟的賬號,分別是用戶名debug/密碼popeyeConnection及用戶名primana/密碼primana,后者可用來開啟Telnet訪問,甚至可獲取攝像頭管理員權限。遠程攻擊者利用漏洞可使用Telnet/SSH服務進行遠程管理,從而獲得攝像頭產品的完全控制權。CNVD對該漏洞的技術評級為“高危”。

Android MediaTek GPS驅動提權漏洞(點擊查看)

Android on Android One是美國谷歌(Google)公司和開放手持設備聯盟(簡稱OHA)共同開發的一套運行于Android One(智能手機)中并以Linux為基礎的開源操作系統。MediaTek GPS driver是使用在其中的一個聯發科(MediaTek)公司開發的GPS驅動組件。Android One設備上的Android 2016-07-05之前版本中的MediaTek GPS驅動存在提權漏洞。攻擊者可利用該漏洞借助特制的應用程序獲取特權。CNVD對該漏洞的技術評級為“高危”。

多款mtk平臺手機廣升FOTA服務存在system權限提升漏洞(魅魔漏洞)

上海廣升信息技術股份有限公司是全球領先的終端管理云平臺提供商,FOTA(無線升級)為IoT設備(智能汽車、穿戴、家居、VR等)提供專業的無線升級解決方案。多款mtk平臺手機廣升FOTA服務存在system權限提升漏洞。由于使用廣升FOTA服務的手機存在某綁定服務的系統app存在漏洞,可達到以system權限執行命令。攻擊者利用漏洞可將權限提升至system權限。CNVD對該漏洞的綜合評級為“中危”。

格爾安全認證網關系統存在多處命令執行漏洞(點擊查看)

格爾安全認證網關為網絡應用提供基于數字證書的高強度身份認證服務和高強度數據鏈路加密服務。格爾安全認證網關系統存在多處命令執行漏洞。攻擊者利用漏洞可構造請求,執行任意命令,寫入webshell,獲取服務器權限,構成敏感信息泄露。CNVD對該漏洞的綜合評級為“高危”。

Android NVIDIA攝像頭驅動程序權限獲取漏洞(點擊查看)

Android on Nexus 9是美國谷歌(Google)公司和開放手持設備聯盟(簡稱OHA)共同開發的一套運行于Nexus 9(平板電腦)中并以Linux為基礎的開源操作系統。NVIDIA camera driver是使用在其中的一個攝像頭驅動程序。基于Nexus 9設備上的Android 2016-10-05之前的版本中的NVIDIA攝像頭驅動程序存在權限獲取漏洞。攻擊者可借助特制的應用程序利用該漏洞獲取權限。CNVD對該漏洞的綜合評級為“高危”。

Lexmark打印機競爭條件漏洞(點擊查看)

Lexmark printer是美國利盟公司的一款打印機產品。Lexmark打印機的初始化進程中存在競爭條件漏洞。遠程攻擊者通過security-jumper狀態的不正確檢測繞過身份驗證。CNVD對該漏洞的綜合評級為“高危”。