勒索軟件防范方法與建議

責編:mhshi |2018-03-09 15:09:58在過去的一年中,勒索軟件可謂是一波未平,一波又起。2018年,勒索病毒注定還將繼續活躍。為了個人用戶以及企業用戶能更好的應對勒索病毒,瑞星安全專家為大家梳理一下勒索病毒主要的傳播方式,以及防范方法與建議。

勒索病毒傳播方式分析

一、針對個人用戶常見的攻擊方式

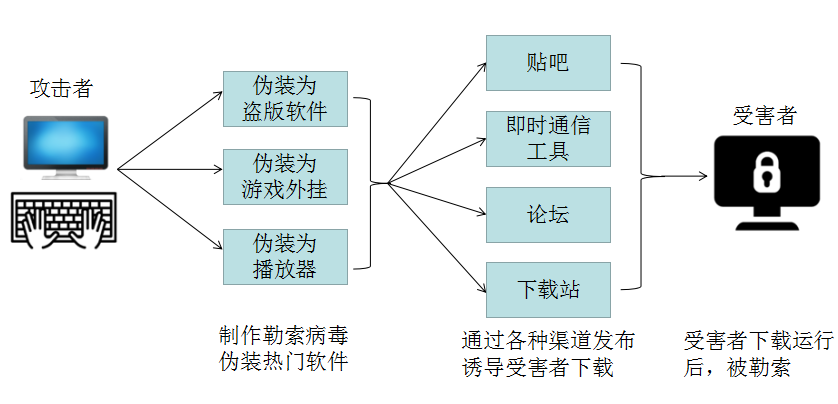

通過用戶瀏覽網頁下載勒索病毒,攻擊者將病毒偽裝為盜版軟件、外掛軟件、色情播放器等,誘導受害者下載運行病毒,運行后加密受害者機器。此外勒索病毒也會通過釣魚郵件和系統漏洞進行傳播。

針對個人用戶的攻擊流程如下圖所示:

圖:攻擊流程

二、針對組織用戶常見的攻擊方式

對于醫院、學校、公司等組織用戶,病毒的傳播途除了和個人用戶有相似的地方外,還會有其他特點。由于組織局域網中機器較多,系統漏洞和弱口令對整個網絡影響較大,并且由于業務需要,服務器中運行了大量的web程序和數據庫程序,網絡拓撲結構復雜,內外網混用,開放大量端口,給勒索病毒傳播打開了方便之門。接下來介紹幾種針對組織用戶常見的攻擊方式:

1. 系統漏洞攻擊

系統漏洞是指操作系統在邏輯設計上的缺陷或錯誤,不法者通過網絡植入木馬、病毒等方式來攻擊或控制整個電腦,竊取電腦中的重要資料和信息,甚至破壞系統。同個人用戶一樣,組織用戶也會受到系統漏洞攻擊,由于組織局域網中機器眾多,更新補丁費時費力,有時還需要中斷業務,因此組織用戶不太及時更新補丁,給系統造成嚴重的威脅,攻擊者可以通過漏洞植入病毒,并迅速傳播。席卷全球的Wannacry勒索病毒就是利用了永恒之藍漏洞在網絡中迅速傳播。

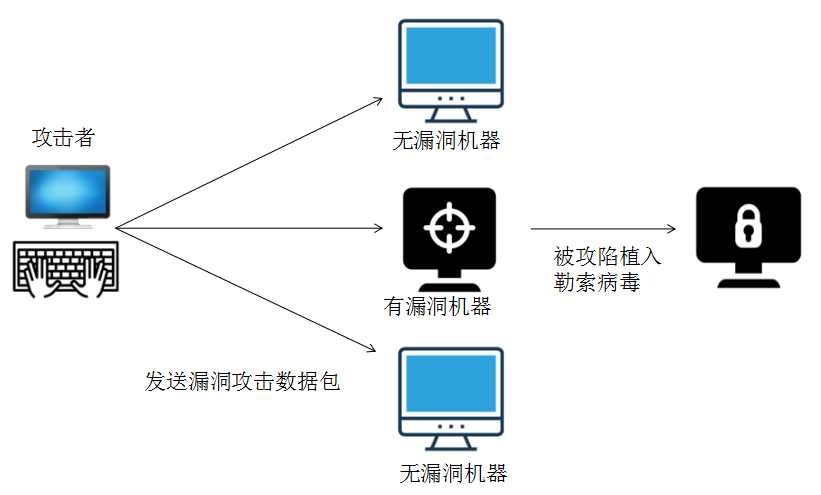

攻擊者利用系統漏洞主要有以下兩種方式:

一種是通過系統漏洞掃描互聯網中的機器,發送漏洞攻擊數據包,入侵機器植入后門,然后上傳運行勒索病毒。

圖:通過系統漏洞掃描網絡中的計算機

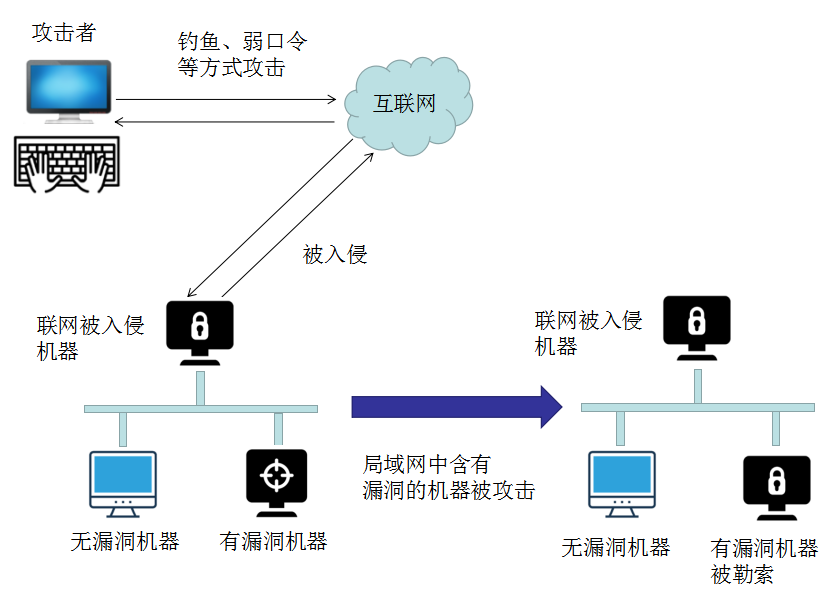

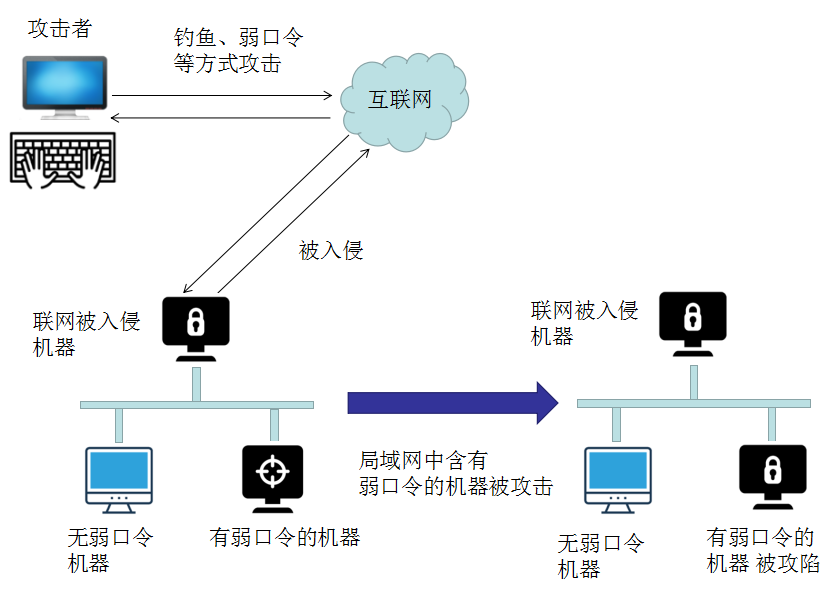

另外一種是通過釣魚郵件、弱口令等其他方式,入侵連接了互聯網的一臺機器,然后再利用漏洞局域網橫向傳播。大部分組織的網絡無法做到絕對的隔離, 一臺連接了外網的機器被入侵,內網中存在漏洞的機器也將受到影響。

圖:先入侵一臺機器,再通過漏洞局域網橫向移動

網上有大量的漏洞攻擊工具,尤其是武器級別的NSA方程式組織工具的泄露,給網絡安全造成了巨大的影響,被廣泛用于傳播勒索病毒、挖礦病毒、木馬等。有攻擊者將這些工具,封裝為圖形化一鍵自動攻擊工具,進一步降低了攻擊的門檻。

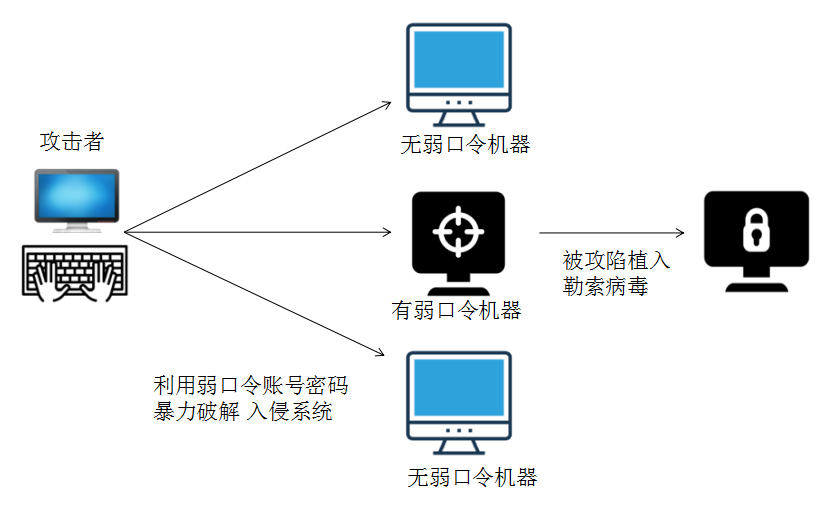

2. 遠程訪問弱口令攻擊

由于企業機器很多需要遠程維護,所以很多機器都開啟了遠程訪問功能。如果密碼過于簡單,就會給攻擊者可乘之機。很多用戶存在僥幸心理,總覺得網絡上的機器這么多,自己被攻擊的概率很低,然而事實上,在全世界范圍內,成千上萬的攻擊者不停的使用工具掃描網絡中存在弱口令的機器。有的機器由于存在弱口令,被不同的攻擊者攻擊,植入了多種病毒。這個病毒還沒刪除,又中了新病毒,導致機器卡頓,文件被加密。

通過弱口令攻擊和漏洞攻擊類似,只不過通過弱口令攻擊使用的是暴力破解,嘗試字典中的賬號密碼來掃描互聯網中的設備。

圖:弱口令掃描網絡中的計算機

通過弱口令攻擊還有另一種方式,一臺連接外網的機器被入侵,通過弱口令攻擊內網中的機器。

圖:先入侵一臺機器,再弱口令爆破局域網機器,橫向移動

3. 釣魚郵件攻擊

企業用戶也會受到釣魚郵件攻擊,相對個人用戶,由于企業用戶使用郵件頻率較高,業務需要不得不打開很多郵件,而一旦打開的附件中含有病毒,就會導致企業整個網絡遭受攻擊。

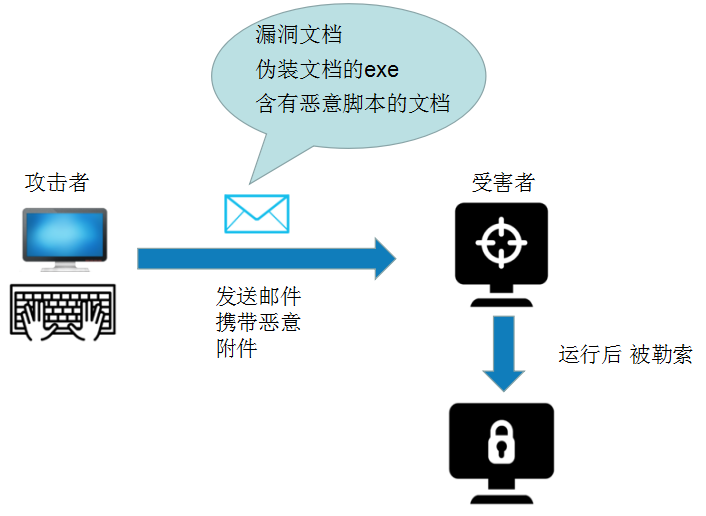

釣魚郵件攻擊邏輯圖:

圖:釣魚郵件攻擊邏輯

通過釣魚郵件傳播勒索病毒,主要有以下方式:

(1)通過漏洞下載運行病毒

釣魚郵件附件攜帶攻擊者精心構造的,含有漏洞的office文檔、PDF文檔或者含有瀏覽器漏洞的網址。如果沒有安裝對應辦公軟件補丁、瀏覽器補丁,打開之后就會觸發漏洞,下載并運行勒索病毒。

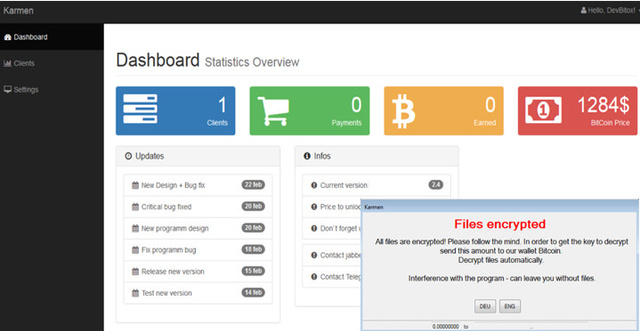

此外,網上存在大量Exploit Kit(漏洞攻擊包),漏洞攻擊包里面集成了各種瀏覽器、Flash和PDF等軟件漏洞代碼。攻擊者一鍵自動化生成釣魚郵件,簡直是勒索即服務。受害者點擊鏈接或者打開文檔就可以觸發漏洞,下載運行勒索軟件。常見比較著名的EK有Angler、Nuclear、Neutrino和RIG等。

其中一款漏洞攻擊包的操作界面如下:

圖:釣魚郵件攻擊邏輯

(2)、通過office機制下載運行病毒

除了漏洞之外,office的一些機制也可以被用來傳播勒索病毒。office宏腳本、DDE、OLE等都曾被利用傳播勒索病毒。

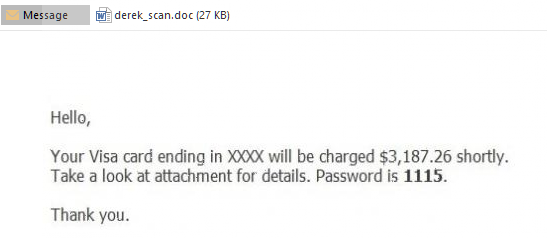

有的攻擊者為了防止被查殺,發送郵件時對附件中office文檔進行加密,同時在郵件正文中 附帶密碼。

圖:釣魚郵件

好奇心比較強的用戶會輸入密碼打開文件,如果默認開啟宏腳本,輸入密碼后病毒就會下載執行。

圖:加密的文檔

如果沒有開啟宏腳本,文件內容也會誘導用戶啟用宏。

圖:誘導啟動宏

(3)、偽裝office 、PDF圖標的exe程序

郵件附件攜帶的勒索程序會偽裝為office文檔圖標,實際上是exe程序,如果系統默認不顯示文件擴展名,那就很容易中招。

圖:偽裝圖標

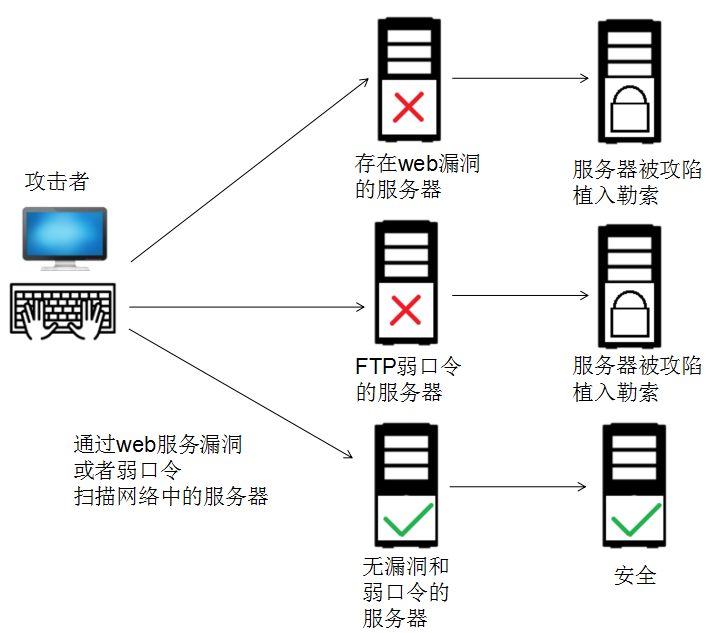

4. web服務漏洞和弱口令攻擊

很多組織服務器運行了web服務器軟件,開源web框架,CMS管理系統等,這些程序也經常會出現漏洞。如果不及時修補,攻擊者可以利用漏洞上傳運行勒索病毒。此外如果web服務使用弱口令也會被暴力破解,有些組織甚至一直采用默認密碼從沒有修改過。

常見攻擊邏輯如下圖所示:

圖:web服務攻擊邏輯

Apache Struts2是世界上最流行的JavaWeb服務器框架之一, 2017 年Struts2被曝存在重大安全漏洞S2-045,攻擊者可在受影響服務器上執行系統命令,進一步可完全控制該服務器,從而上傳并運行勒索病毒。

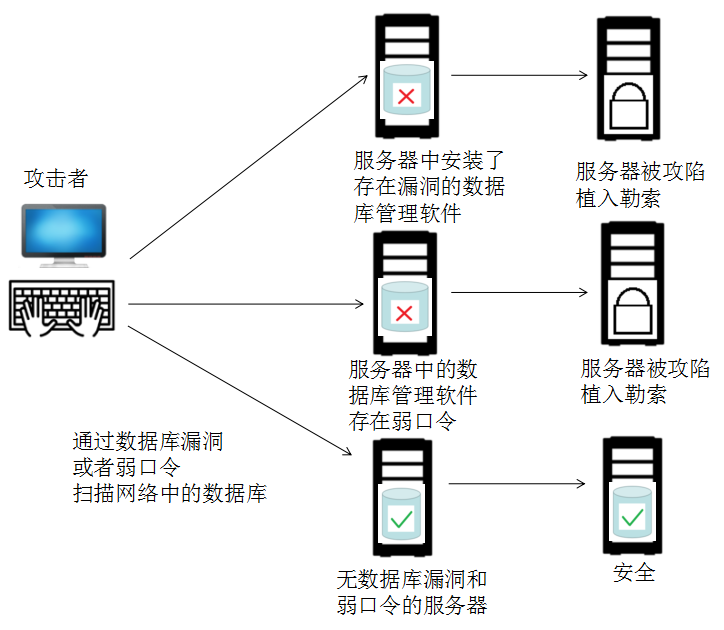

5. 數據庫漏洞和弱口令攻擊

數據庫管理軟件也存在漏洞,很多組織多年沒有更新過數據庫軟件,甚至從服務器搭建以來就沒有更新過數據庫管理軟件,有的是因為疏忽,也有的是因為兼容問題,擔心數據丟失。如果不及時更新,會被攻擊者利用漏洞上傳運行勒索病毒。

常見攻擊邏輯如下圖:

圖:針對數據庫的攻擊邏輯

勒索病毒防御措施

(一)個人用戶的防御措施

1、瀏覽網頁時提高警惕,不下載可疑文件,警惕偽裝為瀏覽器更新或者flash更新的病毒。

2、安裝殺毒軟件,保持監控開啟,及時升級病毒庫。

3、安裝防勒索軟件,防御未知勒索病毒。

4、不打開可疑郵件附件,不點擊可疑郵件中的鏈接。

5、及時更新系統補丁,防止受到漏洞攻擊。

6、備份重要文件,建議采用 本地備份+脫機隔離備份+云端備份 。

(二)組織用戶的防御措施

1、系統漏洞攻擊

防御措施:

(1)及時更新系統補丁,防止攻擊者通過漏洞入侵系統。

(2)安裝補丁不方便的組織,可安裝網絡版安全軟件,對局域網中的機器統一打補丁。

(3)在不影響業務的前提下,將危險性較高的,容易被漏洞利用的端口修改為其它端口號。如139 、445端口。如果不使用,可直接關閉高危端口,降低被漏洞攻擊的風險。

2、遠程訪問弱口令攻擊

防御措施:

(1)使用復雜密碼

(2)更改遠程訪問的默認端口號,改為其它端口號

(3)禁用系統默認遠程訪問,使用其它遠程管理軟件

3、釣魚郵件攻擊

防御措施:

(1)安裝殺毒軟件,保持監控開啟,及時更新病毒庫

(2)如果業務不需要,建議關閉office宏,powershell腳本等

(3)開啟顯示文件擴展名

(4)不打開可疑的郵件附件

(5)不點擊郵件中的可疑鏈接

4、web服務漏洞和弱口令攻擊

防御措施:

(1)及時更新web服務器組件,及時安裝軟件補丁

(2)web服務不要使用弱口令和默認密碼

5、數據庫漏洞和弱口令攻擊

防御措施:

(1)更改數據庫軟件默認端口

(2)限制遠程訪問數據庫

(3)數據庫管理密碼不要使用弱口令

(4)及時更新數據庫管理軟件補丁

(5)及時備份數據庫