Chrome擴展可防止基于JavaScript的攻擊

責編:mhshi |2018-03-20 10:15:47某學術團隊創建了一個名為 Chrome Zero 的 Chrome 擴展程序,據稱可阻止使用 JavaScript 代碼從計算機中的 RAM 或 CPU 泄露數據的旁路攻擊。目前該擴展程序僅在 GitHub (https://github.com/IAIK/ChromeZero)上提供,并且不能通過 Chrome 官方網上商店下載。

研究人員創建了擴展來重寫和保護惡意JavaScript代碼經常使用的旨在泄露CPU或內存數據的JavaScript函數,屬性和對象。

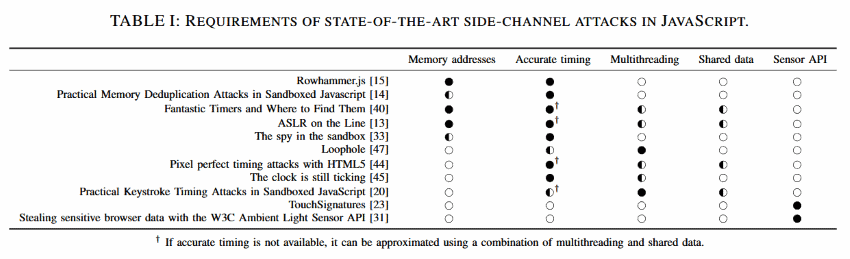

專家表示,目前有11種最先進的旁路攻擊可以通過在瀏覽器中運行的JavaScript代碼執行。

每次攻擊都需要訪問各種本地細節,在安裝實際的邊信道攻擊之前,它使用JavaScript代碼泄漏,恢復和收集所需信息。

在研究了這十一次攻擊后,研究人員表示,他們已經確定了JavaScript側通道攻擊嘗試利用的五大類數據/特征:JS可恢復的內存地址,準確的時間(時間差異)信息,瀏覽器的多線程( Web工作者)支持,JS代碼線程之間共享的數據以及來自設備傳感器的數據。

Chrome Zero擴展通過攔截Chrome瀏覽器應執行的JavaScript代碼以及重寫封裝器中的某些JavaScript函數,屬性和對象來消除其負面影響,這是Side-Channel攻擊會試圖利用的負面影響。

專家表示,盡管擴展的入侵行為,測試表明,對資源使用的影響最小,僅為1.54%,頁面加載延遲從0.01064s到0.08908s不等,取決于運行時活動的防護策略數量。此外,作為該擴展的“保護措施”的一個副作用,研究團隊表示,自Chrome 49發布以來,Chrome Zero將能夠阻止在現實世界中檢測到的Chrome 0day 數的50%。該擴展可能很好地阻止未來和未知的Chrome 0day,這主要是因為它習慣于將危險函數重寫為更安全的版本。

如何安裝Chrome Zero擴展

由于該擴展程序尚未在Chrome網上應用店中使用,因此用戶可以通過以下方式進行安裝:

(1)從GitHub下載擴展程序的源代碼(https://github.com/IAIK/ChromeZero)

(2)進入Chrome的擴展管理頁面(chrome:// extensions);

(3) 開發者模式

(4)點擊“加載解壓縮”

(5)從擴展的源代碼中選擇文件夾 / chromezero。

原文:https://www.bleepingcomputer.com/news/security/chrome-extension-protects-against-javascript-based-cpu-side-channel-attacks/