漏洞預警 | Weblogic補丁失效?

責編:gltian |2018-05-02 13:09:380x00 漏洞概述

本月早些時候,Oracle為其WebLogic服務器的一個嚴重漏洞打上了補丁。前些日子,Oracle剛剛發布了最近一個季度的補丁,整整254個,它們以Java和Spectre補丁為主,這個安全漏洞當時得到了修復。

安全研究人員表示WebLogic補丁可以被人繞過,并發布了概念證明代碼。

0x01 漏洞影響面

影響版本:

Weblogic 10.3.6.0

Weblogic 12.1.3.0

Weblogic 12.2.1.2

Weblogic 12.2.1.3

0x02 漏洞詳情

一

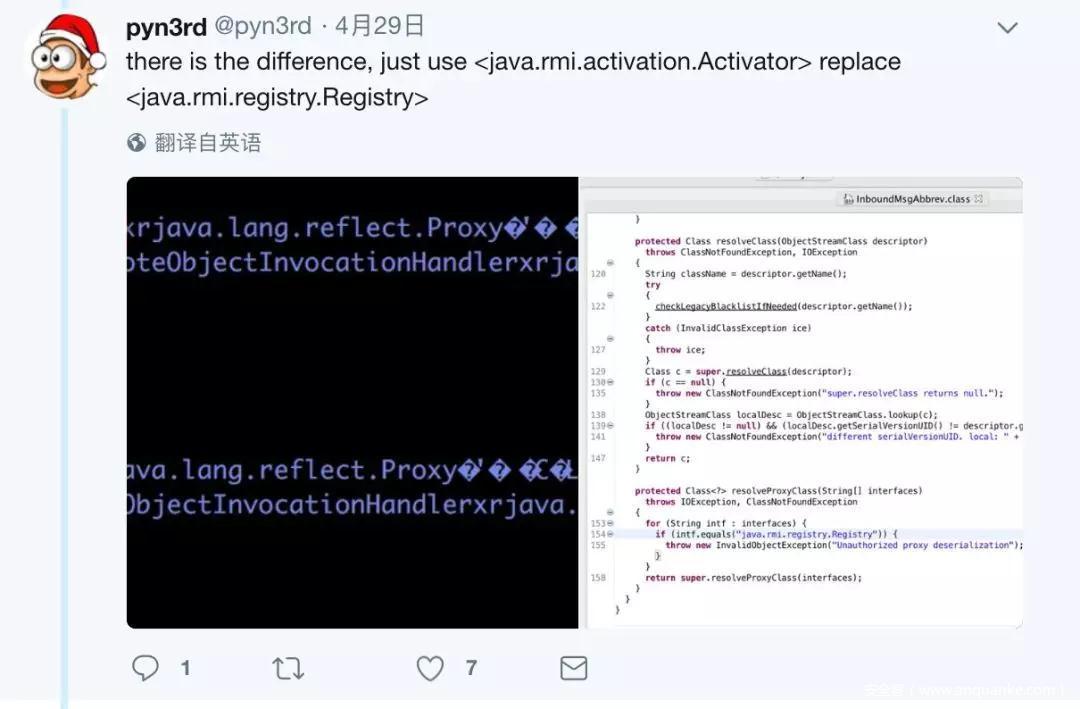

周末,帳號為@pyn3rd的用戶發推文稱,“2018.4的關鍵補丁更新版可以輕松繞過”,同時還發布了概念證明(PoC)。

#CVE-2018-2628 ?Weblogic服務器反序列化遠程命令執行。不幸的是,2018.4的重要補丁更新版可以輕松繞過。

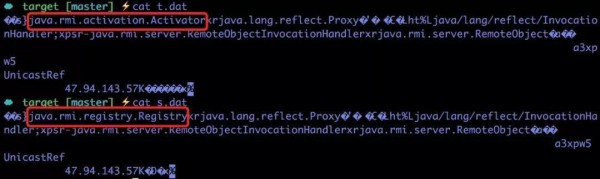

不同的是,它是使用<java.rmi.activation.Activator> 取代<java.rmi.registry.Registry>。看起來Oracle甚至沒有解決這個問題,它只是將一些命令列入黑名單。這種情況下,它并沒有注意到下一個命令。

二

該漏洞為Oracle融合中間件(子組件:WLS核心組件)的Oracle WebLogic Server組件中的漏洞。

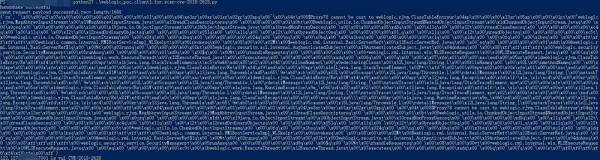

易受攻擊的weblogic服務允許未經身份驗證的攻擊者通過T3網絡訪問及破壞Oracle WebLogic Server。此漏洞的成功攻擊可能導致攻擊者接管Oracle WebLogic Server,造成遠程代碼執行。

目前相關PoC已經公開,漏洞驗證如下圖:

影響范圍:

通過QUAKE資產系統檢索,全球范圍內暴露在互聯網上的weblogic服務多達11125臺,中國區有2690臺。

0x03 修復建議

Oracle今天發布的安全補丁中,修復了該漏洞,強烈建議受影響的用戶盡快升級更新。

用戶使用正版軟件許可賬號,可在https://support.oracle.com 處下載Oracle官方補丁。

0x04 時間線

2018-04-18 Oracle 發布季度安全更新,其中包含 cve-2018-2628

2018-04-18 360-CERT 對更新進行研判,發布預警