新型勒索病毒Nemty 利用RDP的防護方案

責(zé)編:gltian |2019-08-30 13:33:15

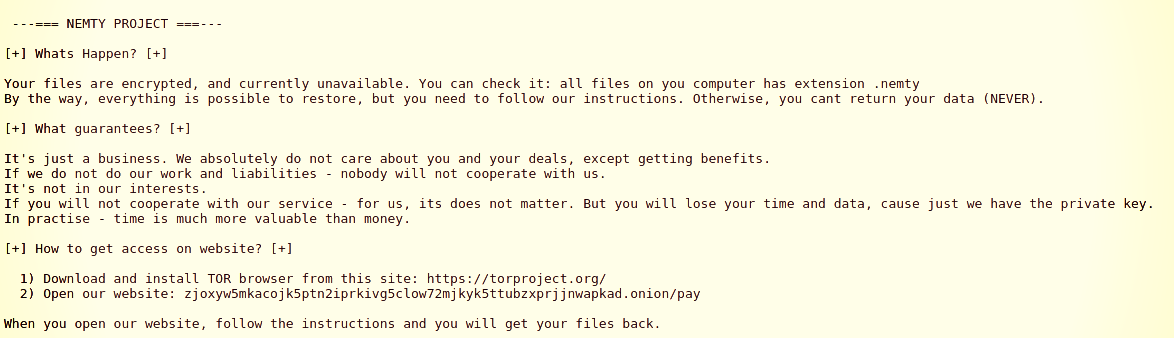

贖金需求

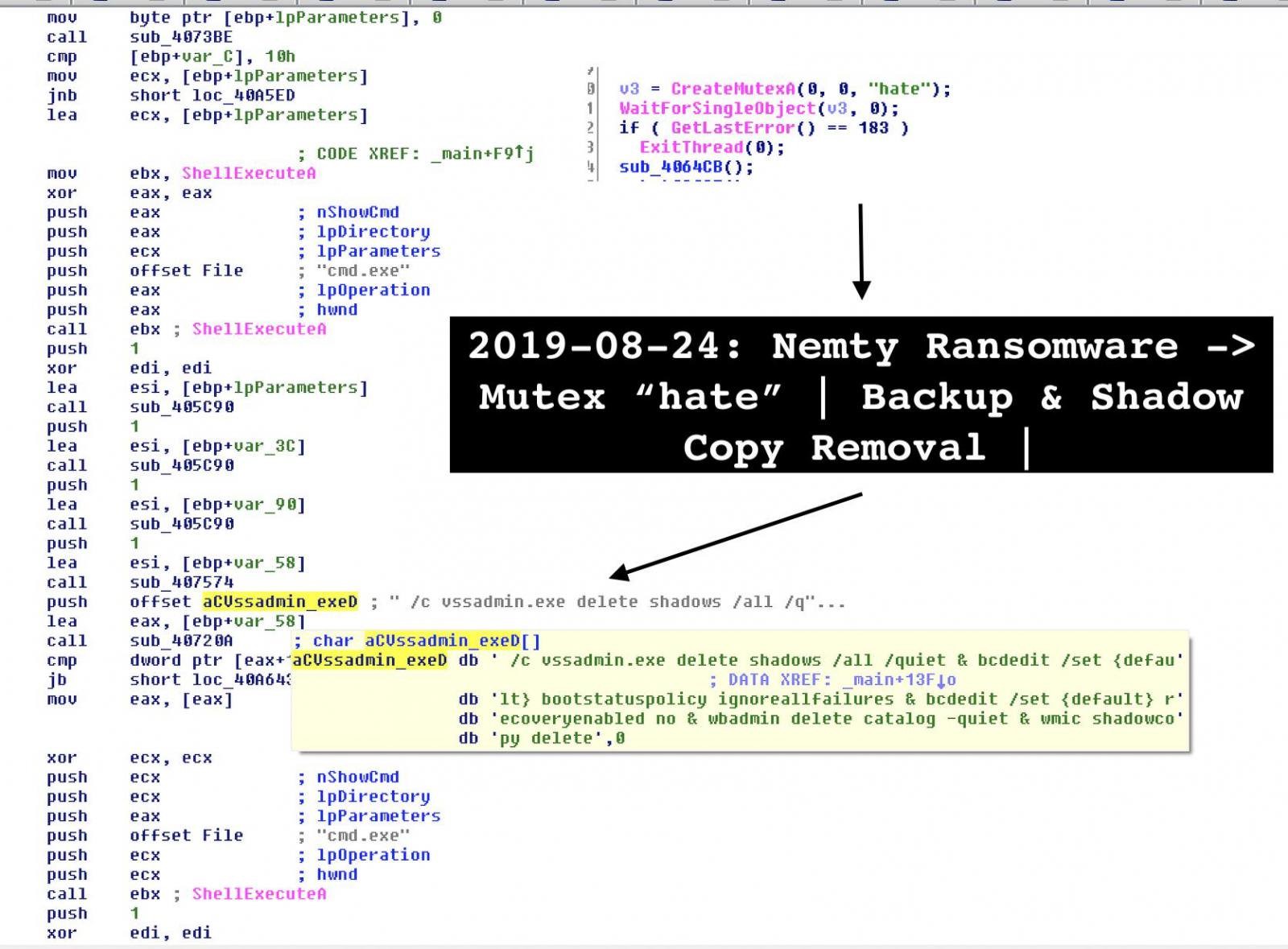

與任何正確的文件加密惡意軟件一樣,Nemty將刪除其處理的文件的卷影副本,從而使受害者無法恢復(fù)Windows操作系統(tǒng)創(chuàng)建的數(shù)據(jù)版本。

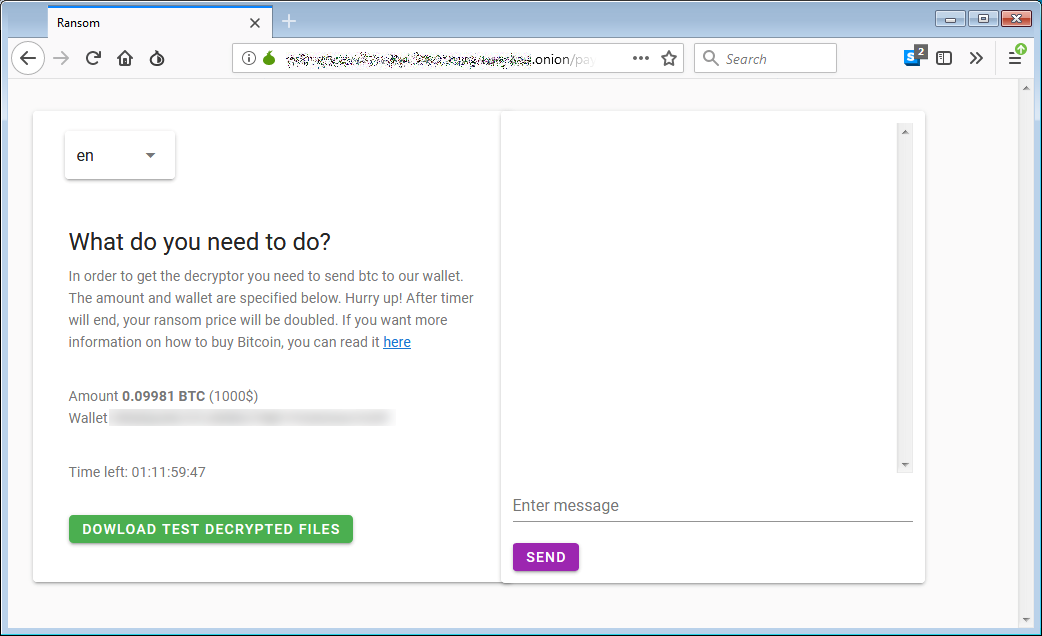

受害者將看到贖金通知,被告知攻擊者持有解密密鑰,并且數(shù)據(jù)可以按價格收回。

在測試中,贖金需求為0.09981 BTC,目前換算為1,000美元左右。

贖金匿名托管在支付門戶Tor上,用戶必須上傳其配置文件。

在此基礎(chǔ)上,它們提供了另一個帶有聊天功能的網(wǎng)站的鏈接以及有關(guān)需求的更多信息。

代碼中的消息

安全研究人員?維塔利·克雷茲?(?Vitali Kremez?)仔細(xì)研究了這個惡意軟件,發(fā)現(xiàn)它帶有一個不尋常的互斥對象名稱。作者稱之為“hate”,如下圖所示。

互斥(mutex)對象是一個標(biāo)志,程序通過控制一次訪問一個執(zhí)行線程來控制資源。

Kremez在Nemty的代碼中注意到的另一個奇怪的事情是?弗拉基米爾·普京的?這張照片?的?鏈接?,標(biāo)題是“我把你加入了[?insult]?列表,但現(xiàn)在只用鉛筆。”

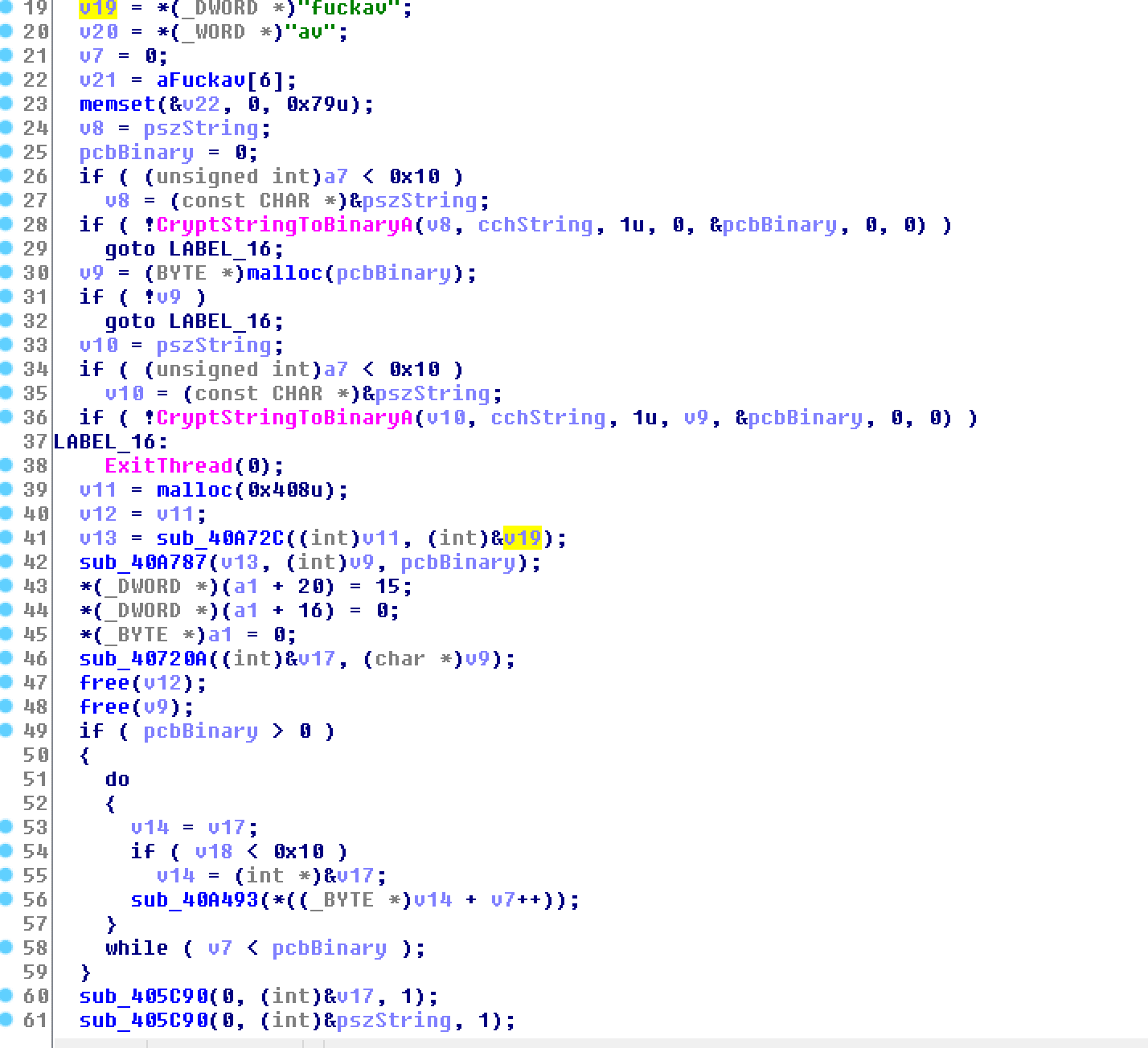

特殊列表并不止于此。研究人員發(fā)現(xiàn)了向反病毒行業(yè)發(fā)出的直接信息。

起初,以為參考資料是代碼中的一個奇怪的東西,但第二次看看Nemty如何工作,揭示了它是解碼base64字符串和創(chuàng)建URL的關(guān)鍵,是對反病毒行業(yè)的直接信息。

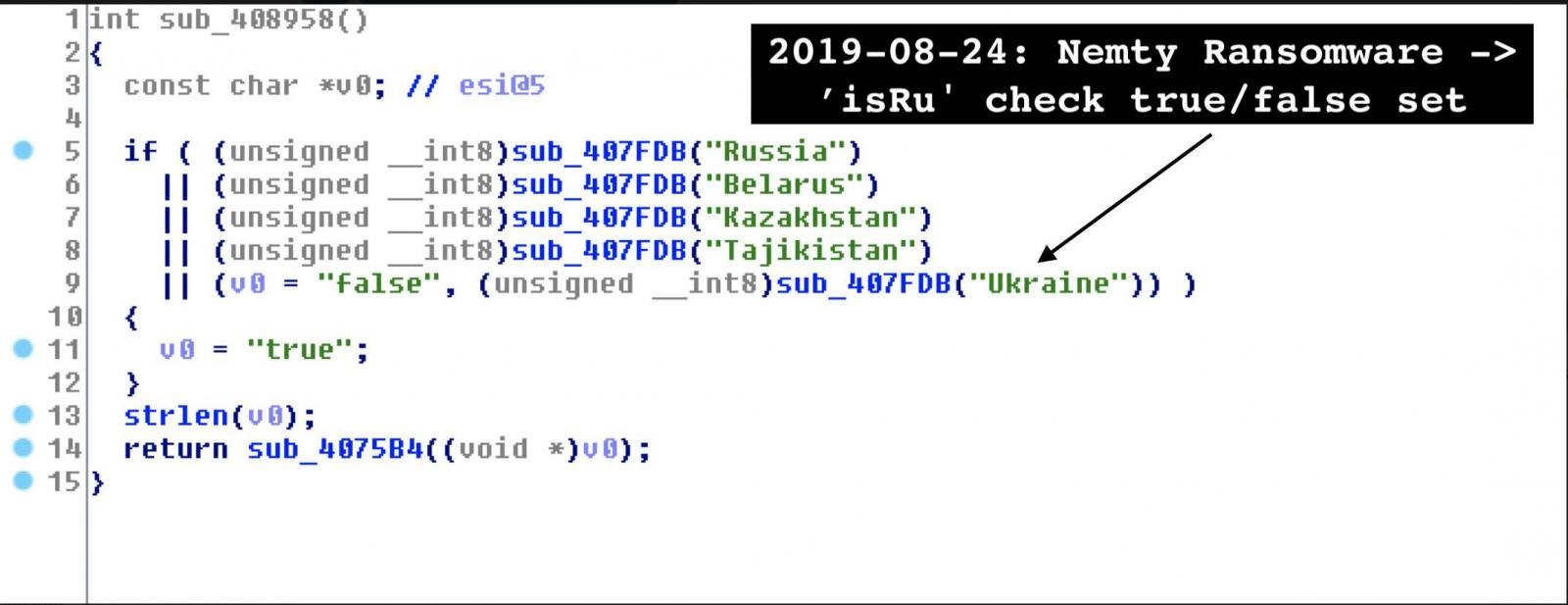

另一個有趣的事情是Nemty定向于俄羅斯,白俄羅斯,哈薩克斯坦,塔吉克斯坦和烏克蘭的計算機。Kremez表示這并不是要讓主機免于文件加密程序。

惡意軟件代碼中的“isRU”檢查只是將系統(tǒng)標(biāo)記為處于五個國家/地區(qū)之一,然后向攻擊者發(fā)送包含計算機名稱,用戶名,操作系統(tǒng)和計算機ID的數(shù)據(jù)。

目前還不清楚Nemty是如何分發(fā)的,但Kremez從一個可靠的消息來源獲悉,運營商通過受損的遠(yuǎn)程桌面連接來部署它。

與網(wǎng)絡(luò)釣魚電子郵件(目前是常見的分發(fā)方法)相比,利用RDP連接可以使攻擊者受到控制,因為他們不再需要等待受害者采取網(wǎng)絡(luò)釣魚誘餌。

Kremez?在Nemty?上發(fā)表了他的?研究報告?,其中包括文件夾列表(啟動操作系統(tǒng)所需的任何內(nèi)容)以及惡意軟件未觸及的文件擴展名(二進制文件,快捷方式和日志數(shù)據(jù))。

轉(zhuǎn)載自安全加:http://toutiao.secjia.com/article/page?topid=111904

- ISC.AI 2025正式啟動:AI與安全協(xié)同進化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧