360CERT網(wǎng)絡(luò)安全十二月月報(bào) | 警惕勒索病毒家族通過(guò)Apache Log4j2漏洞卷土重來(lái)

責(zé)編:gltian |2022-01-11 11:24:24近日,三六零集團(tuán)(股票代碼:601360.SH,以下簡(jiǎn)稱“360”)網(wǎng)絡(luò)安全響應(yīng)中心(以下簡(jiǎn)稱“360CERT”)發(fā)布《網(wǎng)絡(luò)安全十二月月報(bào)》(以下簡(jiǎn)稱“十二月月報(bào)”),對(duì)十二月份安全漏洞分析、網(wǎng)絡(luò)安全重大事件、勒索病毒攻擊態(tài)勢(shì)等內(nèi)容進(jìn)行了梳理,為網(wǎng)絡(luò)安全等相關(guān)人員提供精準(zhǔn)的網(wǎng)絡(luò)安全態(tài)勢(shì)走向,便于更好的掌握網(wǎng)絡(luò)安全發(fā)展趨勢(shì)。

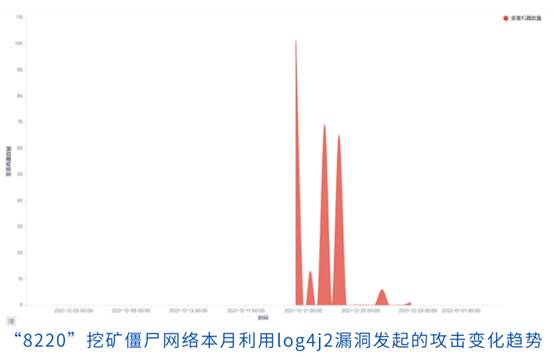

本月攻擊態(tài)勢(shì)主要聚焦了僵尸網(wǎng)絡(luò)攻擊、釣魚(yú)郵件攻擊和針對(duì)Web應(yīng)用和數(shù)據(jù)庫(kù)的攻擊三方面。12月份Windows平臺(tái)僵尸網(wǎng)絡(luò)總體攻擊趨勢(shì)相對(duì)較為平穩(wěn),未?較?幅度的增?或減少。但值得注意的是,“8220”挖礦僵尸網(wǎng)絡(luò)將Apache Log4j2遠(yuǎn)程代碼執(zhí)?漏洞CVE2021-44228加?武器庫(kù)中,并利?該漏洞對(duì)?絡(luò)中暴露的致遠(yuǎn)OA發(fā)起攻擊。

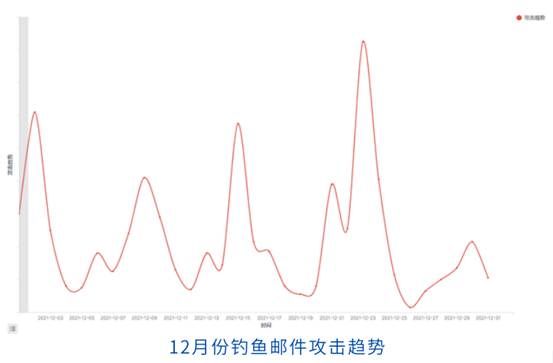

此外,在釣魚(yú)郵件攻擊方面,釣魚(yú)攻擊趨勢(shì)相比較11月有所上漲,原因在于Emotet僵??絡(luò)在本月提高了攻擊頻次。Emotet僵尸網(wǎng)絡(luò)重新運(yùn)作之后,對(duì)其攻擊?式進(jìn)?了較?的改動(dòng)在釣?惡意?檔的使?上,使?了帶有Office DDE的?檔作為釣?載荷;在惡意代碼的執(zhí)行為式上,使?rundll32加載惡意dll的方式代替過(guò)去的使?PowerShell執(zhí)行惡意代碼的方式。由于Emotet僵尸網(wǎng)絡(luò)的活躍,本月釣魚(yú)攻擊趨勢(shì)大大受到Emotet僵尸網(wǎng)絡(luò)攻擊趨勢(shì)的影響。

安全漏洞

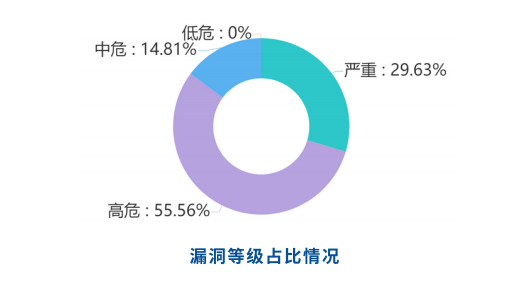

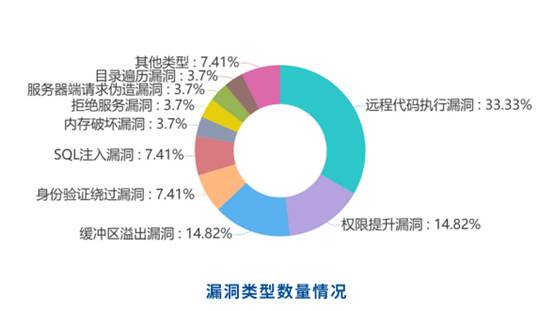

2021年12?,360CERT共收錄27個(gè)漏洞,其中嚴(yán)重8個(gè),?危15個(gè),中危4個(gè)。主要漏洞類型包含代碼執(zhí)?、權(quán)限提升、緩沖區(qū)溢出、SQL注?等。涉及的?商主要是Apache 、Windows、Google、Mozilla等。

其中,最為值得關(guān)注的是Apache Log4j 2遠(yuǎn)程代碼執(zhí)?漏洞。12月9日,360CERT監(jiān)測(cè)發(fā)現(xiàn)Apache Log4j 2存在JNDI遠(yuǎn)程代碼執(zhí)?,漏洞編號(hào):CVE-2021-44228,漏洞等級(jí):嚴(yán)重,漏洞評(píng)分:10.0。

Apache Log4j 2是?個(gè)開(kāi)源的?志記錄組件,使??常的?泛。Apache Log4j2 2.0-beta9 ? 2.15.0(安全版本 2.12.2、2.12.3 和 2.3.1 除外)配置、?志消息和參數(shù)中使?的 JNDI 功能部件不能防范攻擊者控制的 LDAP 和其他與 JNDI 相關(guān)的端點(diǎn)。啟?消息查找替換后,能夠控制?志消息或?志消息參數(shù)的攻擊者可以執(zhí)?從 LDAP 服務(wù)器加載的任意代碼。

安全事件

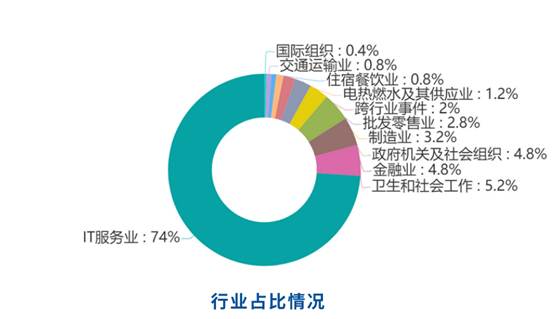

本月收錄安全事件251項(xiàng),話題集中在數(shù)據(jù)泄露、惡意程序、?絡(luò)攻擊??,涉及的組織 有:Microsoft 、Google 、Twitter 、Facebook、Apple、FBI、YouTube等。涉及的?業(yè)主要包含IT服務(wù)業(yè)、制造業(yè)、?融業(yè)、政府機(jī)關(guān)及社會(huì)組織、醫(yī)療?業(yè)等。

在十二月月報(bào)中,重點(diǎn)梳理了10起APT事件。其中Lazarus組織偽造洛克希德·?丁?作機(jī)會(huì)的攻擊活動(dòng)為本期熱點(diǎn)。2021年下半年,360高級(jí)威脅研究院發(fā)現(xiàn)了來(lái)?同?個(gè)組織Lazarus的多起攻擊活動(dòng),根據(jù)該組織的攻擊特征分析顯?,發(fā)現(xiàn)該組織利?其特有攻擊載荷NukeSped進(jìn)?攻擊活動(dòng),該攻擊載荷是Lazarus組織御用攻擊武器,根據(jù)之前卡巴斯基披露該載荷的相關(guān)分析,可以看出其武器后?功能豐富,且該樣本迭代較快,本次捕獲樣本為未披露過(guò)的NukeSped相關(guān)類型樣本。

此外,在十二月月報(bào)中,還重點(diǎn)回顧了包括惡意程序事件、數(shù)據(jù)安全事件、網(wǎng)絡(luò)攻擊事件和其他事件在內(nèi)的14起重點(diǎn)事件,并梳理了安全事件的時(shí)間線。

惡意程序

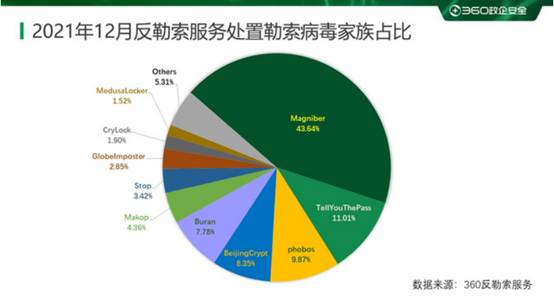

2021年12月,全球新增的活躍勒索病毒家族有: CarckVirus、Miner、Razer、Youneedtopay、Bl@ckt0r、Karakurt等家族,其中Bl@ckt0r、Karakurt為本?新增的雙重勒索病毒家族。其中消失很??段時(shí)間的TellYouThePass勒索病毒家族通過(guò)利用Log4j2漏洞卷?重來(lái)。

此外,針對(duì)本?勒索病毒受害者所中勒索病毒家族進(jìn)?統(tǒng)計(jì),Magniber家族占?43.64%居?位,其次是占?11.01% 的TellYouThePass,phobos家族以9.87%位居第三。根據(jù)360安全?腦監(jiān)控到的數(shù)據(jù)看,從12?初開(kāi)始,攻擊者開(kāi)始利?最新的Log4j2漏洞傳播TellYouThePass勒索病毒家族,使?致遠(yuǎn)OA??受災(zāi)嚴(yán)重。

從360解密大師本月解密數(shù)據(jù)看,解密量最?的是Sodinokibi,其次是GandCrab。使?解密?師解密?件的??數(shù)量最?的是被Crysis家族加密的設(shè)備,其次是被 CryptoJoker家族加密的設(shè)備。

面對(duì)嚴(yán)峻的勒索病毒威脅態(tài)勢(shì),360安全?腦分別為個(gè)人用戶和企業(yè)用戶給出有針對(duì)性的安全建議。希望能夠幫助盡可能多的用戶全方位的保護(hù)計(jì)算機(jī)安全,免受勒索病毒感染。并在十二月月報(bào)中重點(diǎn)提示:無(wú)論是個(gè)?用戶還是企業(yè)用戶,都不建議支付贖金。支付贖?不僅變相鼓勵(lì)了勒索攻擊行為,而且解密的過(guò)程還可能會(huì)帶來(lái)新的安全風(fēng)險(xiǎn)。可以嘗試通過(guò)備份、數(shù)據(jù)恢復(fù)、數(shù)據(jù)修復(fù)等手段挽回部分損失。

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開(kāi)啟數(shù)智未來(lái)

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營(yíng)聯(lián)運(yùn)”認(rèn)證!

- 280萬(wàn)人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬(wàn)元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬(wàn)元

- UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書(shū)

- 美國(guó)美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國(guó)網(wǎng)絡(luò)與信息法治建設(shè)回顧