騰訊安全玄武實驗室提交Apache Dubbo高危漏洞,官方已發(fā)布修復(fù)版本

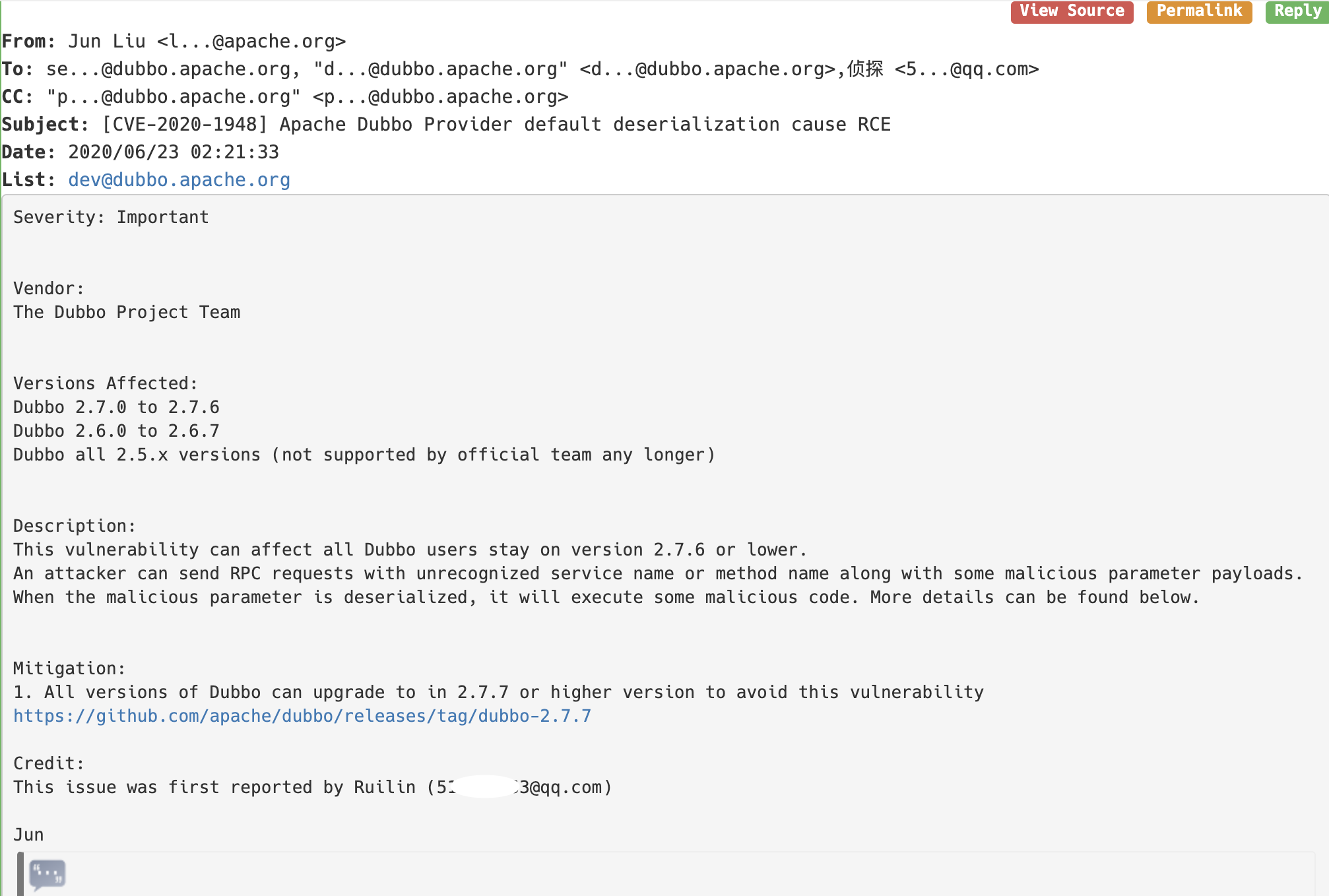

責(zé)編:gltian |2020-06-24 17:27:456月23號,開源框架Apache Dubbo披露了一項默認(rèn)反序列化遠(yuǎn)程代碼執(zhí)行漏洞(CVE-2020-1948)和相應(yīng)的修復(fù)方案。該漏洞由騰訊安全玄武實驗室研究員于去年11月首次提交。

Apache Dubbo擅長處理分布式和微服務(wù)系統(tǒng)遠(yuǎn)程調(diào)用。據(jù)Apache 官方信息顯示,包括阿里巴巴、網(wǎng)易云音樂、去哪兒、中國人壽、中國電信、當(dāng)當(dāng)網(wǎng)、滴滴出行、海爾和中國工商銀行等在內(nèi)的150多家企業(yè)使用該框架進行分布式系統(tǒng)和微服務(wù)集群的構(gòu)建。此次漏洞被定義為高危漏洞,攻擊者可以發(fā)送未經(jīng)驗證的服務(wù)名或方法名的RPC請求,同時配合附加惡意的參數(shù)負(fù)載。當(dāng)惡意參數(shù)被反序列化時,它將執(zhí)行惡意代碼。理論上所有使用這個框架開發(fā)的產(chǎn)品都會受到影響,可能會導(dǎo)致不同程度的業(yè)務(wù)風(fēng)險,最嚴(yán)重的可能導(dǎo)致服務(wù)器被攻擊者控制。

目前Apache Dubbo已經(jīng)發(fā)布了2.7.7版本,并通知開發(fā)者通過升級新版本來規(guī)避該漏洞的影響。騰訊安全玄武實驗室建議,因無法直接通過與該服務(wù)交互來判斷Dubbo的版本,建議用戶通過排查Dubbo所使用的注冊中心(如zookeeper、 redis、nacos等)中所標(biāo)示的Dubbo服務(wù)端版本號來確定,由此來做對應(yīng)的防護以及修復(fù)處理。騰訊云防火墻、騰訊T-Sec主機安全(云鏡)、騰訊T-Sec高級威脅檢測系統(tǒng)(御界)也已發(fā)布了檢測工具,幫助開發(fā)者展開安全自查。

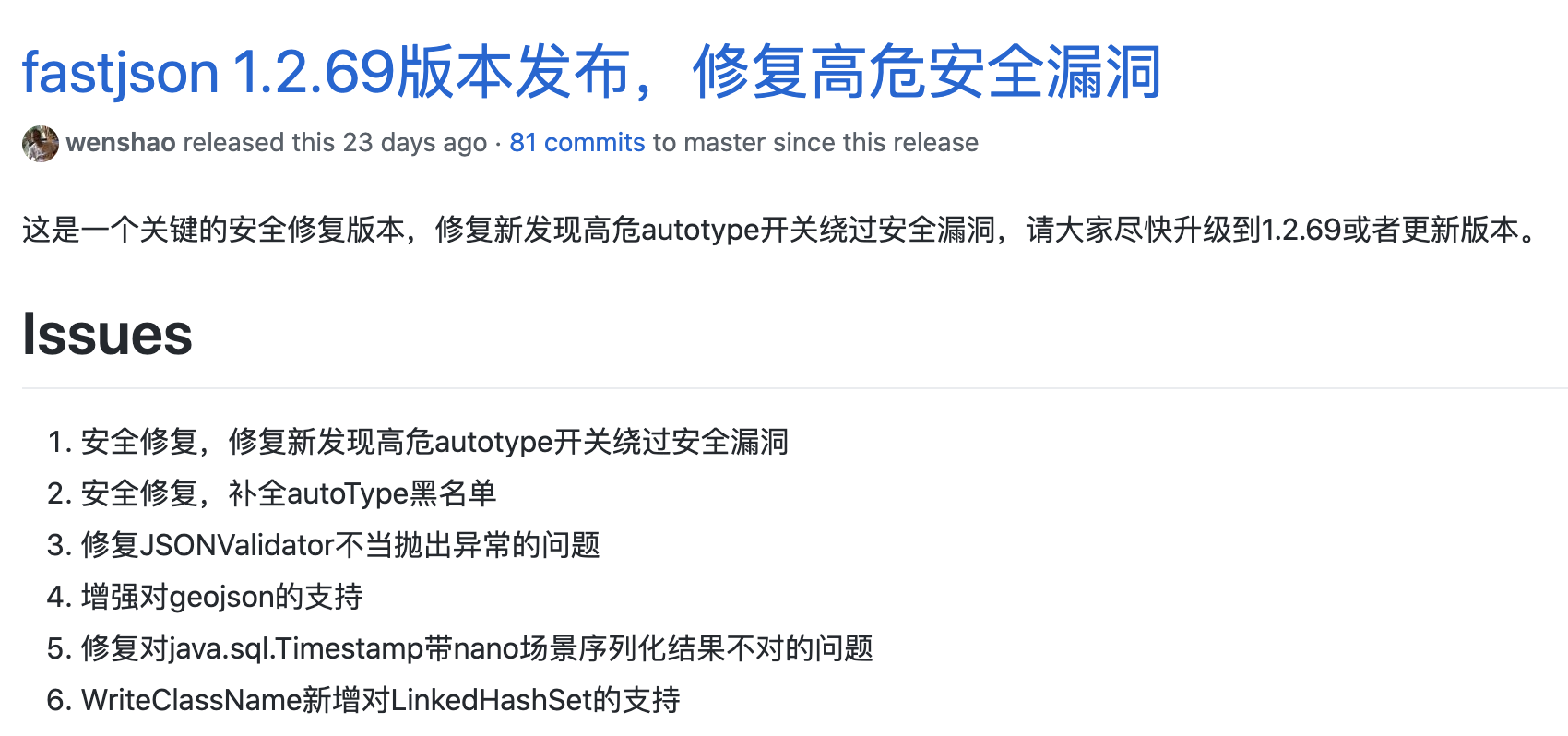

上個月,騰訊安全玄武實驗室發(fā)現(xiàn)了開源JSON解析庫Fastjson 存在遠(yuǎn)程代碼執(zhí)行漏洞,autotype開關(guān)的限制可被繞過,然后鏈?zhǔn)降胤葱蛄谢承┰臼遣荒鼙环葱蛄谢挠邪踩L(fēng)險的類。該漏洞被利用可直接獲取服務(wù)器權(quán)限,被官方定級為高危安全漏洞。6月初,F(xiàn)astjson已經(jīng)發(fā)布了新版本,修復(fù)了該漏洞。

騰訊安全玄武實驗室被行業(yè)稱為“漏洞挖掘機”,已經(jīng)發(fā)現(xiàn)并協(xié)助國內(nèi)外知名企業(yè)修復(fù)了上千個安全問題,對外報告的漏洞中,僅有CVE編號的就超過800個,2015年針對條碼閱讀器的安全研究成果“BadBarcode”、2016年針對微軟網(wǎng)絡(luò)協(xié)議的研究成果“BadTunnel”、2017 年針對移動應(yīng)用的研究成果“應(yīng)用克隆”、2018年針對屏下指紋驗證技術(shù)的研究成果“殘跡重用”都曾經(jīng)在業(yè)內(nèi)引發(fā)廣泛的關(guān)注。憑借輸出的漏洞研究報告,玄武實驗室連續(xù)多年在國家信息安全漏洞共享平臺原創(chuàng)積分榜上位居第一。

- ISC.AI 2025正式啟動:AI與安全協(xié)同進化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧