你的屏幕被“偷”了,新惡意軟件Vultur已控制數千臺設備

責編:gltian |2021-08-04 10:54:45最近研究人員在 Google Play 中發現一種新型 Android 惡意軟件,已經波及了一百多個銀行和加密貨幣應用程序。

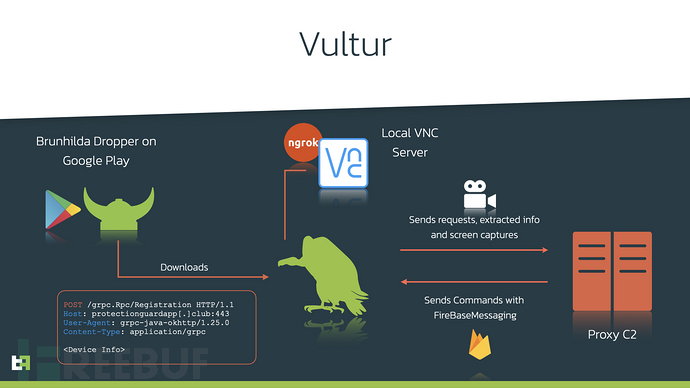

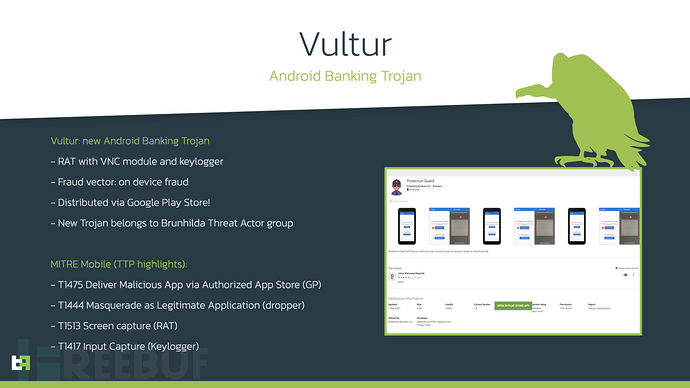

荷蘭安全公司 ThreatFabric 的研究人員將該種惡意軟件命名為 Vultur。該惡意軟件會在目標應用程序打開時記錄屏幕,Vultur 會使用 VNC 屏幕共享將失陷主機的屏幕鏡像到攻擊者控制的服務器。

欺詐新時代

Android 竊密惡意軟件的典型手法是在目標應用程序的登陸窗口上疊加一層透明窗口或者與目標應用程序相同的界面窗口。將用戶的隱私信息收集起來,再換一個地方轉移資金。

ThreatFabric 的研究人員在 Vultur 中發現:

“移動平臺上的竊密威脅不再僅僅基于眾所周知的覆蓋層攻擊,而是演變成類似遠控的惡意軟件,卻也繼承了檢測前臺應用程序并開始屏幕錄制等傳統方式”。

這就將威脅繼續推高到另一個水平,Vultur 的攻擊是可以擴展并自動化的,欺詐的手法可以在后端編寫腳本并下發到受害設備。

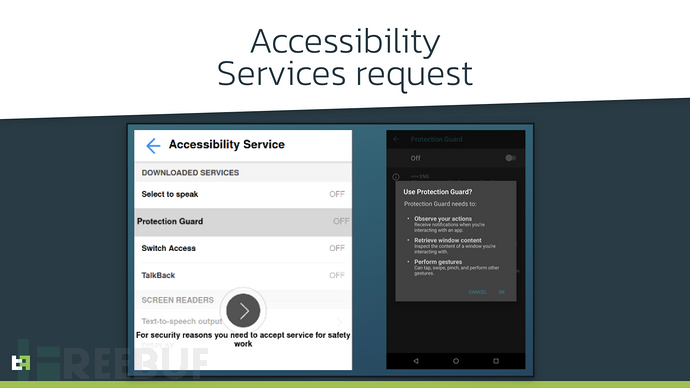

與許多 Android 銀行木馬程序一樣,Vultur 嚴重依賴于移動操作系統中內置的輔助功能服務。首次安裝時,Vultur 會濫用這些服務來獲取所需的權限。而一旦安裝成功,Vultur 就會監控所有觸發無障礙服務的請求。

隱蔽性更強

Vultur 使用這些服務監測來自目標應用程序的請求,惡意軟件還使用這些服務通過一般手段對惡意軟件進行刪除和清理。每當用戶嘗試訪問 Android 設置中的應用程序詳細信息頁時,Vultur 都會自動單擊后退按鈕。這會妨礙用戶點擊卸載按鈕,而且 Vultur 也隱藏了它自己的圖標。

Vultur 保持隱蔽的另一種方式:安裝它的應用程序是功能齊全的應用程序,實際上會提供真正的服務,例如健身追蹤或雙因子身份驗證。然而不管怎么偽裝,Vultur 都會以投影屏幕的形式出現在 Android 通知面板中,這就暴露了它。

安裝成功后,Vultur 會使用 Alpha VNC 的 VNC 開始進行屏幕錄制。為了提供對在受感染設備上運行的 VNC 服務器的遠程訪問,Vultur 使用 ngrok,該應用程序會使用加密隧道將隱藏在防火墻后面的本地系統暴露給公共互聯網。

Vultur 會由 Dropper 程序來安裝,ThreatFabric 已經在 Google Play 中發現了兩個安裝 Vultur 的 Dropper 應用程序。共計影響了超過 5000 臺設備,與其他依賴第三方 Dropper 的 Android 惡意軟件不同,Vultur 使用被稱為 Brunhilda 的自定義 Dropper。

Brunhilda 與 Vultur 是由同一個組織開發的,而?Brunhilda 過去曾被用來安裝不同的 Android 銀行惡意軟件。據估計,Brunhilda 一共感染了超過 3 萬臺設備。

Vultur 針對103 個 Android 銀行應用程序或加密貨幣應用程序進行竊密,意大利、澳大利亞和西班牙是受攻擊最多的國家。

除了銀行應用程序和加密貨幣應用程序外,該惡意軟件還會收集 Facebook、WhatsApp Messenger、TikTok 和 Viber Messenger 的憑據。

Google 已經刪除了所有已知包含 Brunhilda 的 Googel Play 應用程序,但 Google 表示新的木馬應用程序可能仍會出現。Android 用戶應該只安裝提供有用服務的應用程序,而且盡可能只安裝來自知名發行商的應用程序。

參考來源

來源:FreeBuf.COM