PyPI危機:下載超3萬次的惡意軟件包、平臺曝GitHub Actions高危漏洞

責編:gltian |2021-08-04 11:00:44近日,Python的官方第三方軟件存儲庫PyPI中發現了新的惡意庫——能夠在受感染設備上提取信用卡號和建立后門。

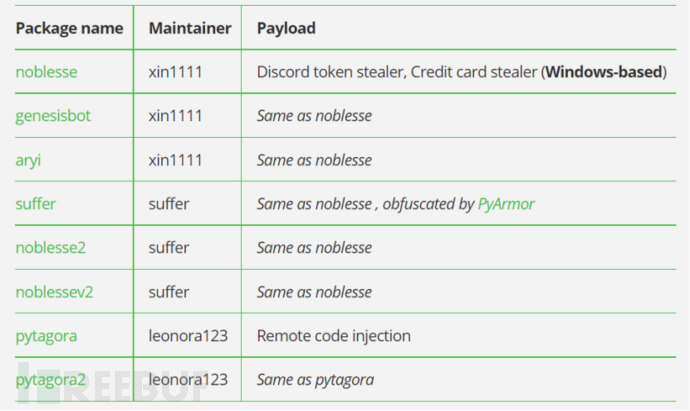

對此,8個下載次數超過3萬次的Python軟件包因含有惡意代碼而從PyPI門戶網站上被刪除。

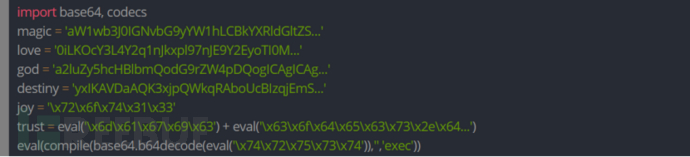

根據分析發現,一個名為noblesse的軟件包和五個變體會在Windows系統上搜尋不一致的身份驗證令牌和瀏覽器存儲的信用卡號,并將它們轉移到遠程系統,而另一個名為pytagora的變體將執行遠程系統提供的任意Python代碼。據悉,這些惡意軟件包都使用了簡單的混淆技術。

nobleesse2惡意軟件的主代碼

此次事件再次凸顯了軟件包庫如何演變為供應鏈攻擊的熱門目標。

無獨有偶,根據最新消息,PyPI團隊又修補了平臺中的一個遠程代碼執行漏洞,該漏洞有可能被用來劫持整個Python庫。

漏洞由信息安全研究員RyotaK上報,事實上,RyotaK總共發現了三個bug:

PyPI上的舊文檔刪除漏洞:允許攻擊者刪除不受其控制的項目的文檔

PyPI上的角色刪除漏洞:允許攻擊者刪除不受其控制的項目角色

PyPI的GitHub Actions工作流程中的漏洞:攻擊者可能會獲得對該pypa/warehouse存儲庫的寫入權限?,導致在pypi.org上執行任意代碼

其中,圍繞 PyPI 源存儲庫的GitHub Actions 工作流程的漏洞最為嚴重,可以使用 GitHub Actions將具有寫入權限的令牌泄漏到pypa/warehouse,并且可能被用來更改更多包含惡意內容的任意代碼。目前,PyPI 維護者已經發布了針對該漏洞的修復程序。

隨著npm、PyPI 和 RubyGems等流行存儲庫成為攻擊的目標,一些開發人員依舊完全地信任存儲庫并從這些來源安裝軟件包。但是正如我們在之前的PyPI 研究中所看到的,公共軟件存儲庫中缺乏自動化安全控制,即使是沒有經驗的攻擊者也可以將它們作為傳播惡意軟件的平臺,無論是通過域名搶注、依賴混淆還是簡單的社會工程攻擊,都屢試不爽。

警惕供應鏈安全,依舊需要開發者的時刻警惕和項目運營者的長期努力。

參考來源

https://www.theregister.com/2021/07/28/python_pypi_security/

https://thehackernews.com/2021/07/several-malicious-typosquatted-python.html

來源:FreeBuf.COM