從初步入侵到安裝運行,大多數加密貨幣挖礦攻擊只需要不到22秒的時間

今年11月23日發布的首期《威脅前沿》報告中,谷歌云聲稱,自動化掃描、改良攻擊工具,以及變現攻擊的新方式,已領云工作負載和服務器實例變成了主要的攻擊目標。

這些攻擊方法并不新鮮,但證明了攻擊者總能魔高一丈。谷歌云的報告發現,入侵者主要挑錯誤配置、不當客戶安全實踐和脆弱第三方軟件下手,攻陷了75%的實例。以上數據源自谷歌云對其谷歌云平臺(GCP)上近期被入侵的50個實例進行的分析。這些實例中,48%沒有設置口令,或者只設置了弱口令;26%存在第三方軟件漏洞;12%則是配置錯誤。

谷歌云首席信息安全官辦公室主任Bob Mechler在博客帖子中寫道,所有這些威脅都是眾所周知的,但因為人為失誤,還是存在入侵系統的有效路徑。

谷歌云安全編輯Seth Rosenblatt與Mechler共同寫道:“盡管云客戶一直面對各種各樣的應用和基礎設施威脅,很多攻擊之所以能夠成功,卻是因為防護不周和缺乏基本的控制措施。考慮到這些特定案例和普遍存在的威脅,只要重視安全實現、監測和持續保障,企業在緩解此類威脅,或至少減輕總體影響方面也會更為成功。”

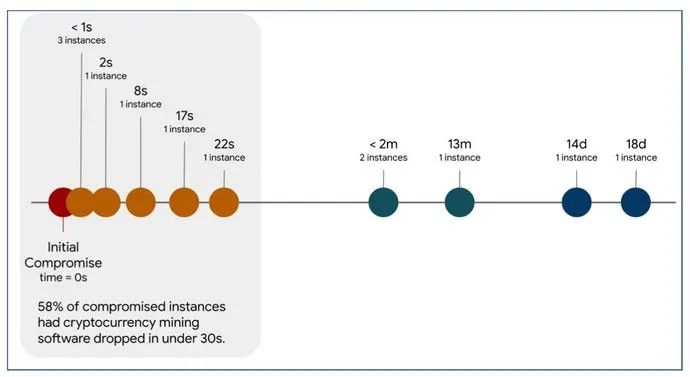

錯誤配置的云實例疊加自動化攻擊,意味著云工作負載擁有者幾乎沒有時間做好防御。40%的案例中,攻擊在不到八小時的時間內達成;至少有一個案例的耗時只用了30分鐘。

攻擊者通常使用加密貨幣挖礦軟件和勒索軟件變現,且一般通過網絡釣魚攻擊收集登錄憑證,擴大自己對已入侵計算機和服務的控制。谷歌云平臺上遭入侵實例最常見的利用方式是安裝加密貨幣挖礦軟件,86%的實例在遭入侵后都會被裝上這種惡意軟件。

而且,攻擊者投放加密貨幣挖礦軟件的速度非常之快。報告顯示,超半數遭入侵的實例在不到30秒的時間內就被裝上了加密貨幣挖礦軟件。

谷歌云在報告中寫道:“這表明,初始攻擊和后續下載安裝都是通過腳本自動化執行的,不需要人為干預。這種情況下,我們幾乎不可能實施人工干預來防止漏洞利用。最佳防御策略就是不要部署脆弱的系統,或者采取自動化響應機制。”

另外,10%的案例中,攻擊者利用入侵實例來掃描互聯網,染指其他脆弱目標。

該報告由谷歌網絡安全行動小組(GCAT)編撰,匯總了谷歌威脅分析小組(TAG)、谷歌云安全與信任中心,以及Chronicle谷歌云威脅情報、信任與安全等內部團隊的大量數據和洞見。

這些威脅情報與安全小組還發現了俄羅斯政府支持的奇幻熊(又名APT28)組織所開展的一項攻擊行動:利用1.2萬個Gmail賬戶實施網絡釣魚攻擊,試圖收集目標用戶的谷歌賬戶登錄憑證。由于該組織利用了主流提供商,這些網絡釣魚郵件通過了反垃圾郵件安全檢查機制—— 發送方策略框架(SPF)。

APT28的主要攻擊目標是美國、英國和印度,但也針對其他國家,比如巴西、加拿大、多數歐盟國家/地區,以及俄羅斯。

谷歌建議企業強化所部署軟件與工作負載的安全保障。除常見安全措施(例如雙因素身份驗證和Web應用定期自動掃描)之外,企業還需要有適當的工具來防止在發布代碼時意外泄露密碼、密鑰和證書。應用中使用的任何第三方代碼都應該經過審查和散列,確保完整性。報告指出,企業應該清醒認識到,云是把雙刃劍,好處與風險并存。

谷歌在報告中稱:“盡管公眾愈發重視網絡安全,魚叉式網絡釣魚和社會工程戰術卻總能取得成功。至于其他形式的IT安全,由于訪問無處不在,我們需要健壯的多層防御措施來保護云資源。”

谷歌網絡安全行動小組《云威脅情報》2021年11月第一期《威脅前沿》:

https://services.google.com/fh/files/misc/gcat_threathorizons_full_nov2021.pdf

來源:數世咨詢