零信任應用實踐:SDP技術應用場景與方案落地

責編:gltian |2022-02-15 17:27:59

隨著移動業務快速擴展,物聯網、車聯網、智慧城市的持續發展,資產防護的安全邊界越來越不清晰,傳統的邊界防護架構越來越顯得力不從心。邊界安全主要存在的問題有如下幾點:

? 黑客可以輕松劫持邊界內的設備并從內部攻擊企業應用。

??隨著自帶設備(BYOD)、外包人員、合作伙伴的增多,以及邊界內部設備不確定因素的增加,導致安全漏洞不斷增多。

? 企業的業務資源除了部署在傳統數據中心,也在不斷向外部云資源擴展, 如PaaS,IaaS和 SaaS。因此,邊界安全網絡設備在拓撲上并不能很好地保護企業應用基礎設施。

邊界內部設備不斷增長,移動終端、遠程辦公、企業業務在內網和公有云同時部署,這樣的趨勢已經破壞了企業使用的傳統安全模型。因此需要一種新方法,能夠對邊界不清晰的網絡業務場景進行更好的安全保護。

基于SDP(Software Defined Perimeter,軟件定義邊界)的防護架構,以軟件定義邊界,將網絡空間的網絡元素身份化,通過身份定義訪問邊界,是零信任落地實現的一種重要方式。SDP旨在使應用程序所有者能夠在需要時部署邊界,以便將業務和服務與不安全的網絡隔離開來。

可以說,SDP是在網絡邊界模糊和消失趨勢下給業務資源提供的隱身衣,它使網絡黑客看不到目標而無法發動攻擊。

SDP架構

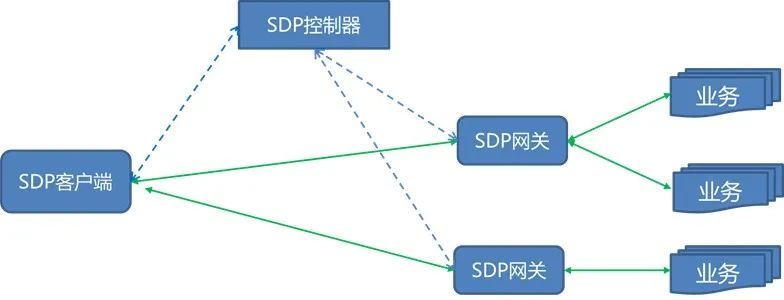

圖1 SDP架構

SDP架構如圖1所示,主要由SDP客戶端、SDP控制器、SDP網關三個主要部分組成:

? SDP客戶端:為C/S型客戶端應用、B/S型Web應用提供統一的應用訪問入口,支持應用級別的訪問控制。

? SDP控制器:主要包含身份管理、PKI、可信評估、策略管理等組件。身份管理組件,對用戶和終端認證,基于用戶和應用的可信度生成動態權限;PKI公鑰基礎設施,為用戶頒發身份密鑰;可信評估組件,對用戶、應用進行持續可信評估;策略管理組件,根據用戶權限以及策略規范生成用戶訪問權限,生成安全隧道策略,并下發到客戶端和網關。

? SDP網關:對應用業務進行隱藏保護。在接收到控制器下發的策略后,和客戶端建立安全隧道,并起到業務代理作用,訪問應用業務。

SDP要求客戶端在訪問被保護的服務器之前,首先進行認證和授權,然后在端點和應用基礎設施之間建立實時加密連接訪問通路。SDP零信任的流程主要如下:

1)? SDP 控制器服務上線,連接至適當的認證和授權服務,例如PKI頒發證書認證服務、設備驗證、地理定位、SAML、OpenID、oAuth、LDAP、Kerberos、多因子身份驗證等服務;

2)? SDP客戶端在控制器注冊,控制器為客戶端生成ID和一次性口令的種子,用于單包認證(SPA);

3)? SDP客戶端利用控制器生成的一次性口令種子和隨機數生成一次性口令,進行單包認證,單包認證后,進行用戶身份認證,認證通過后控制器為客戶端分發身份令牌;

4)? 在SPA認證、用戶身份認證通過后,SDP控制器確定SDP客戶端可以連接的SDP網關列表;

5)? SDP控制器通知SDP網關接收來自SDP客戶端的通信,以及加密通信所需的所有可選安全策略、訪問權限列表;

6)? SDP客戶端向每個可接受連接的SDP網關發起單包授權,并創建與這些SDP網關的雙向加密連接,例如TSL、IPsec等;

7)? SDP客戶端的業務訪問請求到達SDP網關后,網關提取用戶身份令牌,根據令牌、要訪問的業務和用戶的權限確認用戶是否有權限訪問該業務;

8)? 允許訪問的業務請求予以放行。

SDP 應用場景

基于SDP的零信任架構能夠保護各種類型的業務服務免受網絡基礎攻擊,以下是幾種比較常見的應用場景。

企業應用隔離

對于涉及知識產權、財務信息、人力資源的數據,以及僅在企業網絡內可用的其他數據集,攻擊者可能通過入侵網絡中的一臺計算機,從而進入內部網絡,然后橫向移動獲得高價值信息資產的訪問權限,造成數據泄露。

1) 企業可以在數據中心內部署SDP,以便將高價值應用程序與數據中心中的其他應用程序隔離開來,并將它們與整個網絡中的未授權用戶隔離開。

2) 未經授權的用戶將無法檢測到受保護的應用程序,這將減輕這些攻擊所依賴的橫向移動。

私有云和公有云混合場景

1) SDP將應用統一匯總到網關,進行統一的管控。

2) 對于私有云、公有云混合的應用場景, SDP可以對業務進行統一防護,實現用戶無差異感。

軟件即服務(SaaS)

1) 軟件即服務(SaaS)供應商可以使用 SDP 安全架構來保護他們提供的服務。在這種應用場景下,SaaS 服務就是一個SDP網關,而所有要訪問的用戶就是SDP客戶端。

2) 通過使用SDP架構,SaaS 廠商在將服務提供給全球互聯網用戶的同時不必再為安全問題擔憂。

基礎設施即服務(IaaS)

1) 基礎設施即服務(IaaS)供應商可以為客戶提供 SDP 即服務作為受保護的入口。

2) 客戶可以充分利用 IaaS的靈活性和性價比,減少各種潛在的攻擊。

平臺即服務(PaaS)

1) 平臺即服務(PaaS)供應商可以通過將 SDP 架構作為服務的一部分來實現差異化。

2) 為最終用戶提供了一種嵌入式安全服務,可以緩解基于網絡的攻擊。

與云桌面VDI聯合使用

1) 虛擬桌面基礎架構(VDI)可以部署在彈性云中,這樣VDI的使用可以按小時支付。

2) 如果VDI用戶需要訪問公司內部服務器,VDI可能難以使用,并且可能會產生安全漏洞。如果VDI與SDP相結合,就可以通過更簡單的用戶交互和細粒度訪問來解決這兩個問題。

物聯網(IoT)

1) 大量的新設備正在連接到互聯網上。要管理這些設備或從這些設備中提取信息,亦或兩者兼有,后端應用程序的任務很關鍵,因為要充當私有或敏感數據的保管人。

2) 軟件定義邊界可以用于隱藏這些服務器及其在 Internet上的交互,以最大限度提高安全性和正常運行時間。

SDP零信任的落地應用

通過整合一體化電信級可信網關、安全準入終端和安全態勢分析引擎的核心優勢,新華三已實際構建以安全接入為核心的SDP零信任解決方案。方案主要由SDP客戶端、SDP可信網關、SDP控制器組成,結合對零信任的研究實踐,通過對用戶的統一安全接入及動態權限管理,實現了身份、終端、應用系統的安全可信。目前支持兩種模式,有客戶端模式和無客戶端模式。

客戶端模式:

客戶端模式應用在安全級別較高的場景下,需要在終端PC安裝客戶端。客戶端在進行業務訪問前都要先通過SPA認證才能進行后續的業務處理,并且此模式下可以實時對用戶和終端進行風險評估,實現策略的動態調整。

圖2 客戶端模式

? 策略中心和網關默認關閉所有服務端口。

? 終端安裝客戶端插件后,需要客戶端注冊,確保客戶端可信(可以對客戶端進行控制)。注冊后的客戶端獲得身份ID、設備指紋(SPA種子)。

? 客戶端進行業務訪問前,根據設備指紋和隨機數,借助HOTP算法生成一次性口令,進行SPA認證,確保設備可信。

? SPA認證通過后,客戶端到策略中心進行認證,認證通過后,策略中心下發用戶權限、用戶令牌,并把用戶上線信息下發到網關。

? 客戶端在用戶認證通過后,和網關進行SPA認證,認證通過后建立可信隧道,進行業務訪問。

? 策略中心實時進行用戶、終端的風險評估,根據風險調整用戶權限,并將動態權限、控制指令下發到網關。

無客戶端模式:

無終端模式應用在安全級別要求不高的場景,終端PC只需要通過瀏覽器進行用戶認證和業務訪問,此模式不涉及風險評估功能和SPA認證。

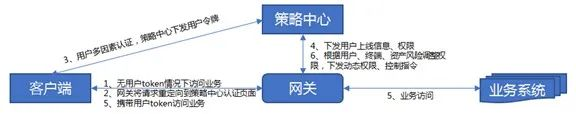

圖3 無客戶端模式

? 策略中心、網關需要默認開啟業務需要訪問的端口。

? 用戶訪問業務時,如無用戶token,會被網關重定向到認證頁面,對用戶進行多因素認證,認證通過后為用戶推送用戶token。

? 用戶認證通過后,將用戶上線信息推送到網關,并對用戶風險、終端風險、資產風險進行實時安全評估,根據風險動態生成權限,下發到網關。

? 用戶攜帶用戶token訪問業務,網關根據用戶token識別用戶,進行動態訪問控制。