新型勒索病毒Coffee潛伏期高達(dá)百日,360解密大師獨(dú)家支持解密

責(zé)編:gltian |2022-02-16 10:40:39近日,360安全大腦監(jiān)測(cè)發(fā)現(xiàn)一種具有蠕蟲性質(zhì)的新型勒索病毒Coffee存在大范圍傳播的風(fēng)險(xiǎn)。針對(duì)該勒索病毒傳播事件,360安全分析團(tuán)隊(duì)(CCTGA勒索軟件防范應(yīng)對(duì)工作組成員)展開了詳盡的分析。經(jīng)過系統(tǒng)性分析確定,Coffee病毒可以通過軟件捆綁和QQ群釣魚傳播且危害性極大,需引起高度重視和警惕。

通過真實(shí)案例對(duì)Coffee病毒的攻擊流程進(jìn)行了還原:某網(wǎng)盤工具“數(shù)碼小站.exe”與 “AppUnion.dll”是攻擊者準(zhǔn)備的一對(duì)白利用程序。當(dāng)宿主程序“數(shù)碼小站.exe”執(zhí)行時(shí),病毒模塊“AppUnion.dll”被加載執(zhí)行。之后,病毒模塊會(huì)先最小化當(dāng)前文件夾的窗口,之后用真正的“數(shù)碼小站.exe”替換掉原先的病毒宿主程序,再次把真正的“數(shù)碼小站.exe”執(zhí)行起來,就此完成了捆綁病毒的執(zhí)行,用戶很難發(fā)現(xiàn)其中問題。

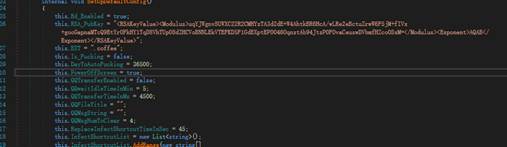

不過,需要指出的是:用戶本地的病毒模塊,只是該病毒的一個(gè)引導(dǎo)與執(zhí)行器,真正的功能載荷都是通過遠(yuǎn)程加載的方式獲取的。其中關(guān)鍵的兩個(gè)功能模塊,加載地址如下(除了使用Gitee,還使用了IPFS用以存儲(chǔ)惡意Shellcode):

hxxps://gitee[.]com/temphi/chinese_chess/raw/master/css/r.jpg

hxxps://gitee[.]com/temphi/chinese_chess/raw/master/css/t.jpg

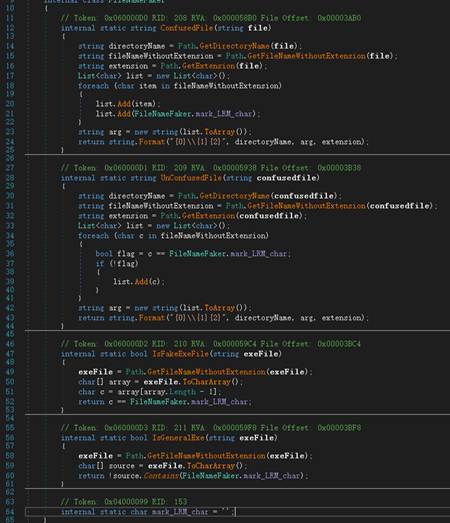

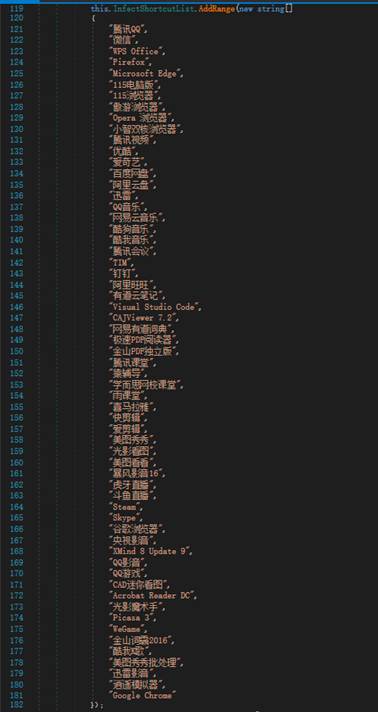

其中,前者為勒索病毒模塊,后者為利用QQ傳播所用的相關(guān)文件。一切就緒后,攻擊者會(huì)把白利用復(fù)制到要感染的程序目錄下,然后白exe的文件名將變成被感染的程序名稱加上一個(gè)不可見字符0x200e,并通過修改桌面lnk指向這個(gè)白exe。隨后,攻擊者可通過云端Shellcode,遠(yuǎn)程開啟處于默認(rèn)關(guān)閉狀態(tài)的加密勒索功能。其中,觸發(fā)機(jī)密開關(guān)有兩個(gè),分別為:

- 計(jì)算用當(dāng)前機(jī)器時(shí)間轉(zhuǎn)換成分鐘減去%Appdata%目錄下的guid-RSA.TXT文件的創(chuàng)建時(shí)間的分鐘數(shù)如果>=100天則觸發(fā)(部分版本配置的是36500天)

- 執(zhí)行run函數(shù)的參數(shù)如果為901則直接觸發(fā)加密,100為開啟發(fā)送QQ傳播(目前云控配置),200為禁用QQ傳播,301為關(guān)閉感染替換其它程序(dll劫持)

加密勒索功能開啟后,系統(tǒng)將以guid “d672a56c-f9bd-4297-93c3-27caa1a5e36a”為例,生成加密密鑰。生成的加密文件用的KEY為:”juWECzjk”,其中前4個(gè)字符juWE會(huì)做為加密后的文件名中的pwdmask,例如test.coffee. juWE.jpg。

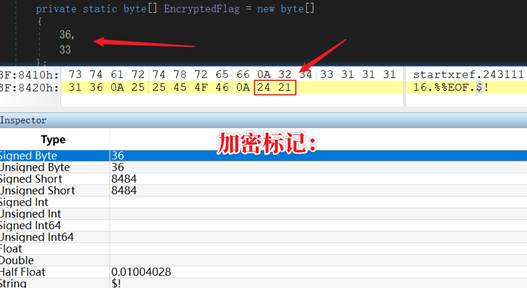

值得一提的是,文件加密使用的是RC4算法。加密前會(huì)檢測(cè)加密標(biāo)記(位于被加密文件尾部),防止重復(fù)加密,并且只加密文件的前2097152字節(jié)即2MB。被加密的文件格式有:.key、.keys、.pfx、.pem、.p12、.csr、.gpg、.aes、.docx、.doc、.docm、.pdf、.xlsx、.xls、.xlsm、

.xlsb、.ppt、.pptx、.pptm、.wps、.et、.dps、.csv、.mdb、.dbf、.dat、.db、.sav、.sas、.sas7bdat、.m、

.mat、.r、.rdata、.psd、.cdr、.ai、.jpg、.3gp、.mp4、.mov、.dwg、.dxf、.vsd、.lst、.ba_、.rep、.rbk、

.ais、.aib、.dbb、.mdf、.ldf、.ndf、.myd、.frm、.myi、.ibd、.sql、.sqlite、.fdb、.gdb、.rdb、.aof、

.udb、.udbx、.wt、.wl、.wp、.shp、.cs、.java、.cpp、.pas、.asm、.rar、.zip。

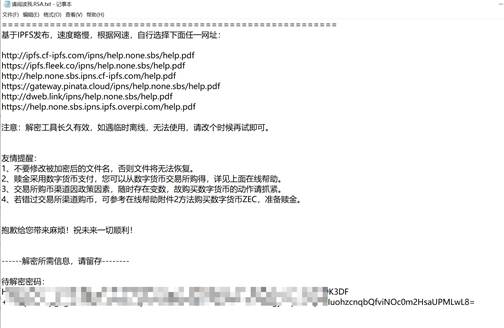

加密完成后將生成勒索信,勒索信中的待解密密碼為使用內(nèi)置的一個(gè)1024位的RSA公鑰:

uqYJWgnvSUWXC22R2CMHYzTA3d2dE+W4AhtkBR6HcA/wLRe2eBctuZrwW6F5jM+fIVx+gooGapnaMTcQ

9EtYr0FkHY1TqD8VhTUp08dZHCVoBNNLEkVTEFKD5F1GdEXptEP0046OqnztAb94JtzP0FOvaCeusw

DVbmfHZco0SxM=

加密加密文件所用的KEY后的內(nèi)容。

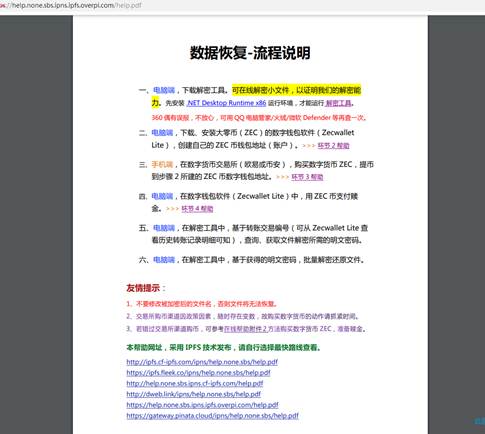

雖然Coffee病毒有愈演愈烈的趨勢(shì),不過可喜的是,360解密大師已經(jīng)在第一時(shí)間支持了該勒索病毒解密。受到Coffee勒索病毒影響的用戶,可嘗試使用360解密大師解密,或聯(lián)系360安全中心尋求幫助。

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營(yíng)聯(lián)運(yùn)”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國(guó)美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國(guó)網(wǎng)絡(luò)與信息法治建設(shè)回顧