JumpServer未授權訪問漏洞 (CVE-2023-42442) 安全通告

責編:gltian |2023-09-20 14:19:05| 漏洞概述 | |||

| 漏洞名稱 | JumpServer未授權訪問漏洞 | ||

| 漏洞編號 | QVD-2023-22341、CVE-2023-42442 | ||

| 公開時間 | 2023-09-15 | 影響對象數量級 | 十萬級 |

| 奇安信評級 | 高危 | CVSS 3.1分數 | 7.5 |

| 威脅類型 | 信息泄露 | 利用可能性 | 高 |

| POC狀態 | 已公開 | 在野利用狀態 | 未發現 |

| EXP狀態 | 未公開 | 技術細節狀態 | 已公開 |

| 危害描述:未授權情況下可以訪問錄像文件,遠程獲取到敏感信息。 | |||

01?漏洞詳情

影響組件

Jumpserver是一款開源的堡壘主機和專業的運維安全審計系統。

漏洞描述

近日,奇安信CERT監測到JumpServer未授權訪問漏洞(CVE-2023-42442):未經身份驗證的遠程攻擊者利用該漏洞可以訪問錄像文件,遠程獲取到敏感信息。如果會話重播存儲在S3或OSS或其他云存儲中,則不受影響。

鑒于此漏洞影響范圍較大,建議客戶盡快做好自查及防護。

02?影響范圍

影響版本

3.0.0 <= JumpServer <= 3.5.4

3.6.0 <= JumpServer <= 3.6.3

其他受影響組件

無

03?復現情況

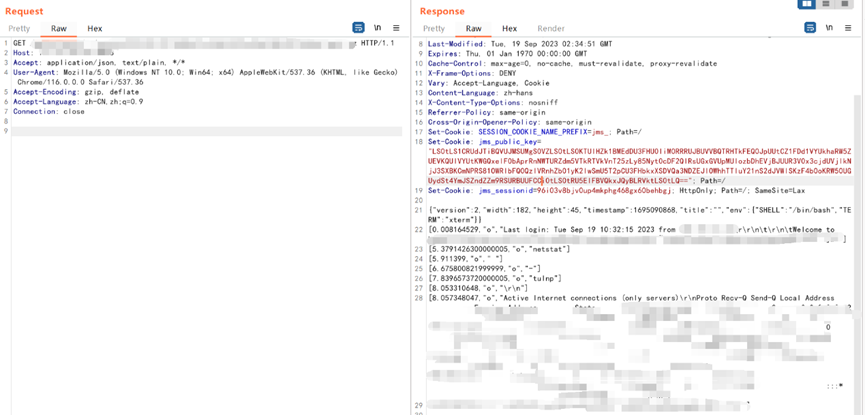

目前,奇安信CERT已成功復現JumpServer未授權訪問漏洞(CVE-2023-42442),截圖如下:

04?處置建議

安全更新

目前官方已有可更新版本,建議受影響用戶升級至:

JumpServer >= v3.5.5

JumpServer >= v3.6.4

Snort檢測方案

Snort是一個開源的入侵檢測系統,使用規則來檢測網絡流量中的惡意行為。用戶可參考以下Snort檢測規則,進行檢測:

alert tcp any any -> any any (msg:”JumpServer Information Disclosure Vulnerability”; content:”/api/v1/terminal/sessions/”; http_uri; sid:1000001; rev:1;)

05?參考資料

[1]https://github.com/jumpserver/jumpserver/security/advisories/GHSA-633x-3f4f-v9rw

[2]https://www.jumpserver.org/

聲明:本文來自奇安信 CERT