2023年全球勒索軟件攻擊代表性事件回顧

責編:gltian |2024-02-22 17:09:17

2023年以來,全球勒索軟件威脅形勢持續惡化,各種類型的勒索攻擊規模和破壞性均有明顯增長,這嚴重威脅了企業組織數字化業務的穩定開展。

研究人員還發現,2023年勒索軟件攻擊在實施策略上相比以往也有了顯著變化,攻擊者不再以加密數據的方式來索要贖金,而是更傾向于盜竊數據,然后以數據公開或售賣等形式對企業進行勒索。這一變化表明勒索攻擊者的犯罪手法在不斷翻新,企業需要更加關注對新型勒索方式的防御,以應對不斷演變的勒索軟件威脅。本文梳理了2023年所發生的12起代表性勒索軟件攻擊事件,并對其影響進行了分析。

1?2023年1月:英國皇家郵政遭受LockBit勒索攻擊

2023年1月,LockBit勒索攻擊團伙對英國皇家郵政發起了攻擊,并索要8000 萬美元贖金。由于皇家郵政最終未滿足攻擊者的贖金要求,該攻擊導致其國際郵件投遞服務癱瘓,數百萬封信件和包裹滯留在該公司的系統中。

1月12日,皇家郵政聲稱,網絡攻擊事件迫使他們停止了國際郵政服務。盡管公司聘請了專業機構幫助恢復業務,但遺憾的是,勒索攻擊的影響一直在持續。國際分銷服務業務(包括皇家郵政和GLS)的半年財務報告顯示,截至2023年9月,公司收入同比下降6.5%,給出的原因正是工業行動和勒索軟件入侵。

打印機在皇家郵政分發中心大量打印的LockBit勒索提示

2?2023年2月:ESXiArgs對全球VMware ESXi服務器進行攻擊

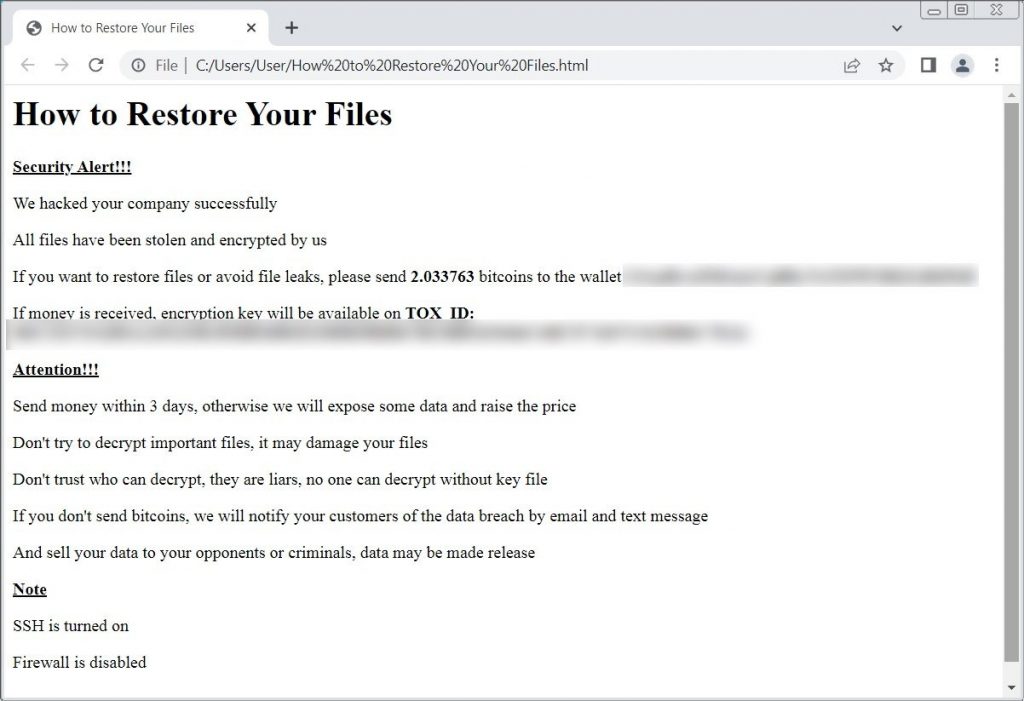

2月份,勒索軟件團伙ESXiArgs通過利用VMware ESXi服務器中的RCE漏洞(CVE-2021-21974),進行了一次大規模的自動化勒索軟件攻擊行動,影響了全球超過3000臺VMware ESXi服務器。雖然VMware公司在2021年初就發布了針對這個漏洞的補丁,但攻擊仍然導致眾多的服務器被加密。攻擊者要求每個受害者支付約2比特幣(當時約值45,000美元)。

在攻擊開始幾天后,黑客釋放了一種新的加密惡意軟件變種,使恢復被加密的虛擬機變得更加困難。為了使自己的活動更難追蹤,他們還停止提供勒索錢包地址,促使受害者通過P2P通信工具Tox進行隱秘聯系。

ESXiArgs勒索軟件攻擊提出的贖金要求

3?2023年3月:Clop團伙利用GoAnywhere MFT中的零日漏洞

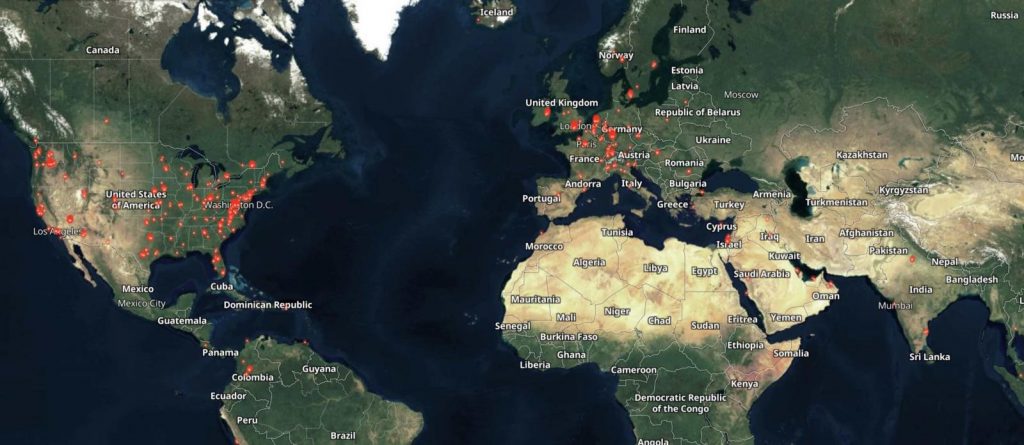

2023年3月,Clop勒索團伙開始廣泛利用Fortra ?GoAnywhere MFT(托管文件傳輸)工具中的一個零日漏洞發起廣泛性勒索攻擊。這次攻擊影響了100多家易受攻擊的GoAnywhere MFT服務器,其中包括寶潔公司、多倫多市政府和美國最大的醫療保健提供商Community Health Systems。

連接到互聯網的GoAnywhere MFT服務器的地圖

4?2023年4月:NCR Aloha POS終端系統因為勒索攻擊癱瘓

4月份,ALPHV團伙(又名BlackCat)對美國NCR公司發起勒索攻擊,該公司是一家專門從事ATM、條碼閱讀器、支付終端和其他零售和銀行設備制造和維修的公司。這次攻擊導致Aloha POS平臺數據中心關閉了數天。由于該平臺實質上是一個全面的餐飲運營管理系統,涵蓋從支付處理、接收在線訂單、廚房菜品準備和工資核算等各個方面。由于NCR遭受了勒索軟件攻擊,許多餐飲公司被迫回歸紙筆運營方式。

ALPHV/BlackCat團伙使NCR Aloha POS平臺癱瘓

5?2023年5月:達拉斯市遭受勒索軟件攻擊

2023年5月初,美國德克薩斯州達拉斯市遭受了來自Royal皇家勒索團伙的勒索攻擊,導致其多項市政服務中斷。據官方確認,達拉斯市許多應用系統服務器被勒索軟件破壞,影響了多個功能區域,包括達拉斯警察局網站。由于此次攻擊,26212名德州居民和共計30253名個人的私人信息被曝光。根據德州總檢察長網站信息顯示,泄露的信息包括姓名、地址、社會保障信息、健康信息、健康保險信息等內容。

通過達拉斯市網絡打印機輸出的攻擊勒索信息

6?2023年6月:Clop組織利用MOVEit Transfer漏洞發動大規模攻擊

毫無疑問,Clop組織利用MOVEit中的零日漏洞所發起的勒索攻擊是2023年最受關注的勒索攻擊事件之一。該漏洞自 5 月 27 日左右開始被利用,并在接下來的幾周內導致了多波數據泄露事件。攻擊所涉及的受害者名單約有600 個組織,另有數據統計顯示,最終有近4000 萬人受到此次攻擊的影響。研究人士認為,此次攻擊具有“高度隨機性”,既沒有專注于“特定的高價值信息”,也沒有像之前針對美國政府機構的網絡攻擊那樣具有破壞性。

Clop組織網站指示受影響的公司與他們進行談判

7?2023年7月:夏威夷大學向NoEscape組織支付贖金

2023年7月,夏威夷大學承認向NoEscape勒索軟件攻擊組織支付了贖金。據了解,NoEscape是一個相對較新的勒索攻擊組織,它們感染了夏威夷大學的社區學院,并竊取了65GB的隱私數據,并威脅將這些數據公開。為了保護28000名學生的個人信息不被泄露,夏威夷大學決定向勒索者支付贖金。

值得注意的是,為了阻止勒索軟件的傳播,夏威夷大學工作還臨時關閉了信息技術系統,其IT基礎設施在兩個月后才完全恢復正常。

NoEscape宣布對夏威夷大學的黑客攻擊

8?2023年8月:Rhysida組織攻擊醫療行業

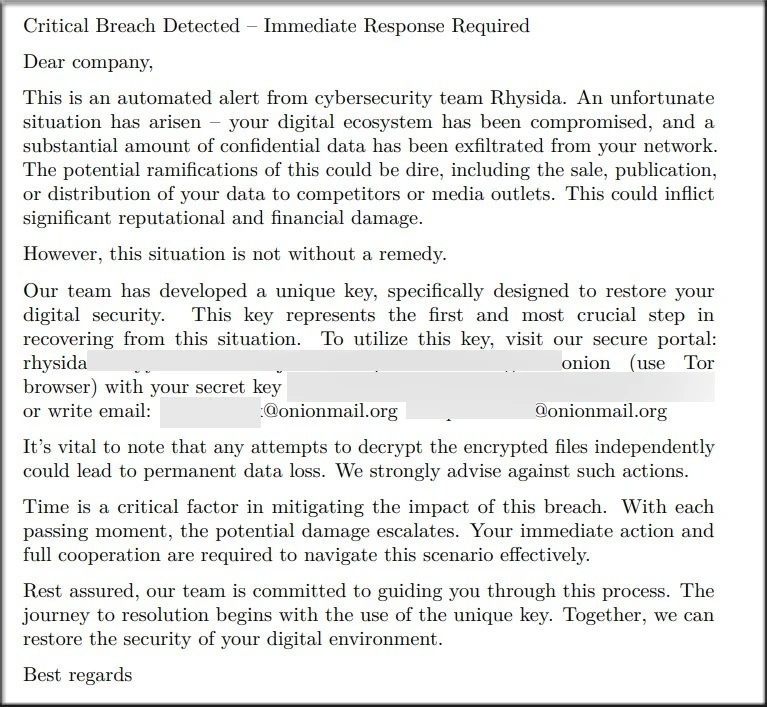

2023年8月,Rhysida勒索軟件組織對美國多個州的醫院和診所發動了一系列勒索攻擊。該組織聲稱已竊取了1TB的機密文件和1.3TB的SQL數據庫,其中包含了約50GB的病人隱私數據。Rhysida勒索軟件組織要求醫療信息系統服務商Prospect Medical Holdings支付贖金以恢復數據,并威脅將泄露受竊數據。

然而,Prospect Medical Holdings公司拒絕支付贖金,并與執法機構合作進行調查。為了應對此次攻擊,他們采取了緊急措施,包括隔離受感染的系統和從備份恢復數據。雖然恢復過程非常耗時和復雜,但最終成功地恢復了受影響系統的功能,并沒有向攻擊者支付贖金。

來自 Rhysida 集團的贖金要求

9?2023年9月:BlackCat攻擊了凱撒和MGM賭場

2023年9月,勒索組織BlackCat 對拉斯維加斯兩個知名賭場集團發起了勒索軟件攻擊。米高梅度假村報告稱,由于勒索軟件攻擊,導致服務中斷 36 小時,造成巨大的停機成本和財務損失。直到事件發生十天后,米高梅才宣布酒店和賭場恢復“正常運營”。米高梅度假村襲擊事件爆發幾天后,凱撒娛樂公司也成為勒索襲擊的受害者。據凱撒公司的披露顯示,攻擊者非法訪問了“凱撒獎勵”忠誠度數據庫,攻擊者最初要求支付 3000 萬美元的贖金,但凱撒通過談判最終將金額降至 1500 萬美元。

凱撒和米高梅擁有拉斯維加斯一半以上的賭場

10?2023年10月:BianLian勒索組織攻擊加拿大航空公司

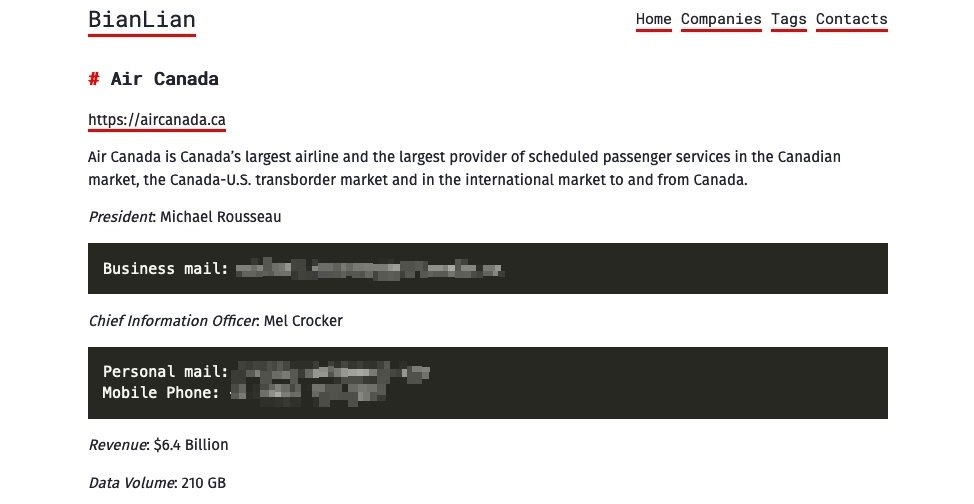

2023年10月,BianLian勒索組織針對加拿大航空公司展開了勒索攻擊,并聲稱竊取了超過210GB的各種信息,包括員工/供應商數據和機密文件。令人關注的是,攻擊者在本次攻擊中還意外竊取了航空公司的技術違規和現有安全問題等信息,這些信息的泄露可能對加拿大航空造成進一步危害。

BianLian組織通過網站向加拿大航空勒索贖金

11?2023年11月:LockBit組織利用Citrix Bleed漏洞發起攻擊

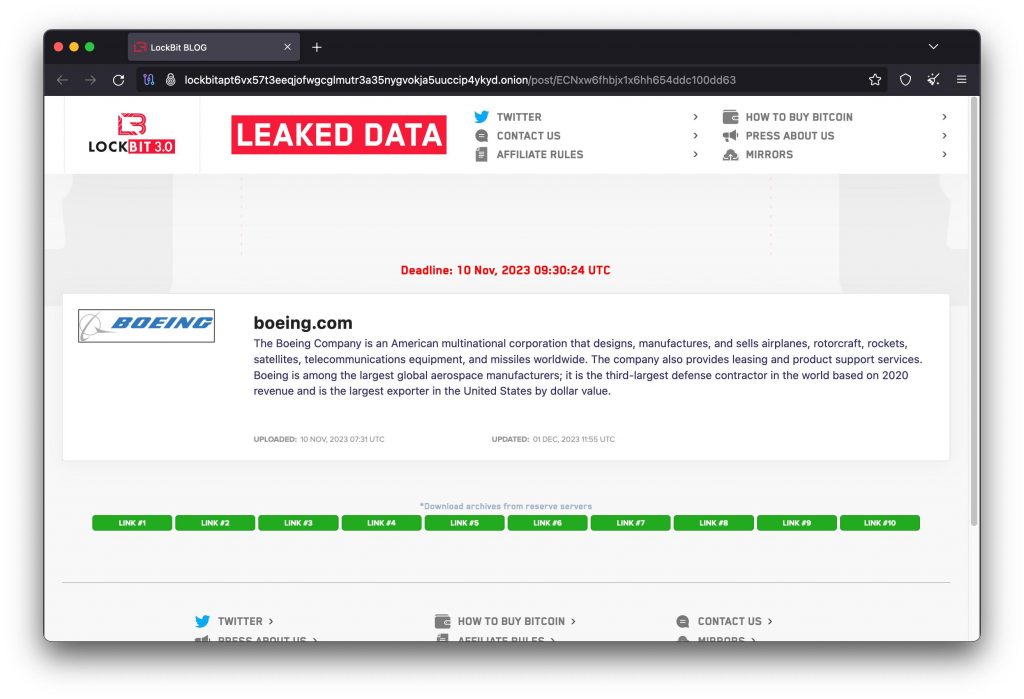

11月份,LockBit組織利用Citrix Bleed漏洞進行了一次大規模的勒索軟件攻擊。盡管該漏洞的補丁已經提前發布,但仍有超過10,000個公開可訪問的服務器上存在漏洞。LockBit勒索軟件利用此漏洞入侵了數十家大型公司的系統,竊取數據并加密文件。而波音公司是其中一家知名受害者,攻擊者在未等待贖金支付的情況下公開了竊取的數據。

這一事件還嚴重影響了總部位于迪拜的重要物流公司DP World。DP World 澳洲分公司的業務信息系統遭到破壞,嚴重干擾了其物流運營,導致約30,000個集裝箱滯留在澳大利亞港口。

LockBit勒索軟件的網站向波音公司勒索贖金

12?2023年12月:多國執法部門聯合打擊ALPHV/BlackCat基礎設施

2023年,由FBI、美國司法部、歐洲警察組織(Europol)等多國執法機構展開聯合行動,成功打擊了ALPHV/BlackCat勒索軟件組織對其基礎設施的控制權。通過這次行動,成功幫助了全球500多家組織免受了勒索威脅,預計節省了約6,800萬美元的潛在贖金損失。

此外,有關該勒索軟件組織活動的各種統計數據也被公之于眾。根據FBI公布的數據顯示,在該組織近兩年的活動期間,成功侵入了1000多個企業組織,并向受害企業勒索了總計超過5億美元贖金,并實際收到了大約3億美元的贖金支付。

參考來源:Ransomware: the most high-profile attacks of 2023

來源:安全牛