20款“小而美”的免費網絡安全工具推薦

責編:gltian |2024-06-07 14:41:07在很多企業管理者的眼里,網絡安全工作依然是一個成本中心,會增加內部的工作摩擦并降低業務效率。而事實上,在網絡安全領域也有許多開源的安全工具和項目可供企業安全團隊和分析師們免費使用。借助這些開源工具,企業在網絡安全建設時可以實現更好的成本收益,因為這些網絡安全項目會由專門的貢獻者開發和維護,并提供有價值的工具、框架和資源來推動其更好地實踐應用。

當然,開源工具是否真的比購買商業版產品更具成本效益取決于多種因素,包括產品后續的管理、運營和支持成本,許多隱性成本可能會使開源工具的實際成本比看上去要高得多,這就要求組織在選型安全工具時,對總成本進行全面的評估。

本文收集整理了當前較熱門的20款免費網絡安全工具,盡管相比主流的商業版產品而言,它們的應用范圍還很“小眾”,很多方面的成熟度仍在改進完善中,但如果能夠合理使用,同樣可以發揮其價值。

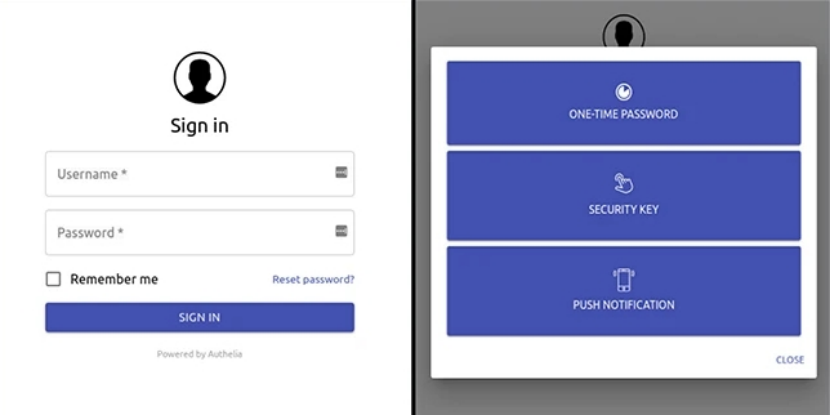

1、Authelia:開源認證授權管理系統

Authelia 是一個開源的身份驗證和授權管理系統,可以通過Web網頁為應用程序提供雙因素身份驗證和單點登錄(SSO)服務。它還可以方便的與流行反向代理(如nginx、Traefik或HAProxy)方案進行集成,幫助其判斷是否應該允許或重定向請求到Authelia的頁面進行身份驗證。簡單來說,Authelia可以給用戶提供的各種應用增加認證功能,從而大大提高應用系統的安全性。

主要特性:

- 支持多種雙因素認證方法,包括:安全密鑰、基于時間的一次性密碼、移動推送通知等;

- 可通過電子郵件確認進行身份驗證和密碼重置;

- 可以根據無效身份驗證嘗試次數對訪問進行限制;

- 使用規則實現精細化訪問控制,包括子域名、用戶、用戶組、請求URI等;

- 可以與流行的反向代理(如nginx、Traefik、Caddy、Skipper、Envoy或HAProxy)直接集成,以增強反向代理服務的應用程序安全性。

傳送門:https://github.com/authelia/authelia

2、BLint:檢查可執行文件安全屬性的開源工具

BLint是一款利用LIEF評估可執行文件安全屬性和功能的二進制文件檢查器。從2.0版本開始,BLint還可以為部分兼容的二進制文件生成軟件物料清單(SBOM)。

主要特性:

- 可用于檢測CI/CD管道中編譯的二進制文件中被是否存在被忽視的安全缺陷、代碼簽名或驗證碼問題。

- 不依賴于簽名,側重于功能監測;

- 節省資源并避免對實時環境的性能需求。

支持主流的二進制格式:

- Android(apk、aab)

- ELF(GNU、musl)

- PE(exe、dll)

- Mach-O(x64、arm64)

用戶可以針對以上二進制格式在Linux、Windows和Mac環境中運行BLint。

傳送門:https://github.com/owasp-dep-scan/blint

3、Cloud Active Defense:開源云安全防護方案

Cloud Active Defense是一個將威脅檢測誘餌集成到云基礎設施中的開源云安全解決方案。這些誘餌對普通用戶來說是不可見的,但對攻擊者來說卻非常誘人。這就造成了一種情況,攻擊者必須不斷猜測:這是陷阱還是利用路徑?這種猜測減緩了攻擊操作,并可能導致攻擊者忽略有效的攻擊向量,因為懷疑它們是陷阱。

在短期內,Cloud Active Defense計劃使生成的警報更容易被主流SIEM系統獲取,以更快地響應威脅。同時還計劃發布接口代碼,以便在Kubernetes集群上更輕松部署,讓每個應用程序都可以獨立配置。

傳送門:https://github.com/SAP/cloud-active-defense

4、Cloud Console Cartographer:開源的安全日志處理與分析工具

Cloud Console Cartographer是一個開源工具,能夠將海量、嘈雜的日志信息映射到高度整合的可疑事件中,以幫助安全從業者消除噪音并更好理解其環境中的威脅管控態勢。

Cloud Console Cartographer能夠快速處理日志中的原始事件,并對其進行分組和歸類。它甚至可以解析來自這些事件的上下文數據,以提供有關用戶在控制臺中所見內容的更多信息,例如在單擊發生時處于活躍狀態的組、策略、角色或訪問鍵的名稱。將這些事件關聯并減少為單個操作的能力有助于安全團隊快速了解在控制臺中執行的活動。

傳送門:https://github.com/Permiso-io-tools/CloudConsoleCartographer

5、Damn Vulnerable RESTaurant:為學習而設計的開源API服務

Damn Vulnerable RESTaurant是一個開源項目,允許道德黑客、開發人員和安全工程師通過互動游戲學習識別和修復代碼中的安全漏洞。

Damn Vulnerable RESTaurant游戲所設定的挑戰目的是使用提供的線索識別和修復API應用相關漏洞。參與者需要探索識別攻擊方法并有效修復,以保護API應用程序。通過這個挑戰的結論,參與者將發現攻擊者的身份。參與者也可以選擇扮演攻擊者的角色,以利用現有的漏洞。該應用程序使用Python FastAPI框架來開發模擬API應用,同時也結合了PostgreSQL數據庫。方案通過Docker容器化的方式,允許使用Docker Compose進行快速部署和配置。

傳送門:https://github.com/theowni/Damn-Vulnerable-Restaurant-API-Game

6、Drozer:開源Android安全評估框架

Drozer是一款開源的Android安全測試和攻擊模擬工具,由MWR InfoSecurity公司開發。它提供了一個命令行接口,允許用戶在安全測試或攻擊Android應用程序時進行自動化測試,發現潛在的漏洞和安全風險。Drozer是目前應用最為廣泛的Android安全測試工具之一,其功能和易用性受到了廣泛的認可和好評。

主要功能:

- 應用程序滲透測試:Drozer允許用戶測試Android應用程序的安全性,包括動態和靜態分析,以及漏洞掃描等。

- 應用程序漏洞挖掘:Drozer提供了一個插件系統,允許用戶編寫自己的插件來挖掘Android應用程序中的漏洞。

- 代碼審計:Drozer允許用戶快速瀏覽應用程序的源代碼,并快速查找敏感信息和漏洞。

- 安全審計:Drozer提供了一些常見的安全審計功能,例如滲透測試、代碼審計和漏洞掃描等。

傳送門:https://github.com/WithSecureLabs/drozer

7、EJBCA:開源公鑰基礎設施(PKI)與證書頒發(CA)

EJBCA是一款開源的PKI和CA軟件,也是目前歷史最悠久的CA軟件項目之一,具有經過廣泛驗證的健壯性、可靠性和適應性。EJBCA是用Java開發的,在大多數平臺上都能夠有效運行。

主要特性:

- 企業可伸縮性:這是該產品一直堅持的設計標準,并遵循Java Enterprise范例。

- 靈活性:另一個設計標準是EJBCA應該能夠適應組織的工作流,而不是讓工作流來適應軟件,因此擁有靈活的API/接口和針對不同用例的大量配置。

傳送門:https://github.com/Keyfactor/ejbca-ce

8、Encrypted Notepad:開源文本編輯器

Encrypted Notepad是一款開源的文本編輯器,確保用戶的文件以AES-256形式保存和加密調用。方案不需要網絡連接,也沒有不必要的功能,是一個非常簡單的工作工具。

與Windows記事本應用程序一樣,它除了文本編輯之外沒有其他功能。如果用戶想在他們的設備之間共享保存的加密數據,可以選擇使用像Dropbox或NextCloud這樣的服務來實現。

傳送門:https://github.com/ivoras/EncryptedNotepad2

9、Fail2Ban:訪問控制輔助工具

Fail2Ban是一款開源工具,用于監控日志文件(如/var/log/auth.log),并阻止顯示多次登錄失敗的IP地址。它通過更新系統防火墻規則,在可配置的時間內拒絕來自這些IP地址的新連接來實現這一點。

Fail2Ban是一個多功能且有效的工具。它可以用最少的配置使用社區驅動的過濾器來阻止常見的攻擊。此外,它還可以作為一個復雜的IDS/IPS系統來滿足特定的管理需求,例如檢測和阻止應用程序或系統特定的攻擊向量。

主要特性:

- 監視日志文件和systemd journal(使用Python編寫的自定義后端,能夠檢測來自其他來源的故障);

- 完全可配置的regexp允許從日志或日志中捕獲信息并將其提供給操作,因此不僅可以禁止IP,還可以禁止用戶賬戶、會話或它們的組合;

- 主持IPv6網絡環境;

- 動態配置允許為維護人員和用戶簡單地創建與發行版相關的配置文件。例如,使用像mode這樣的參數進行精細調整(例如,僅檢測身份驗證失敗或更積極地禁止任何嘗試)。

傳送門:https://github.com/fail2ban/fail2ban

10、Grafana:開源數據可視化平臺

Grafana是一款開源解決方案,用于查詢警報和探索指標、日志和跟蹤,并將其可視化,而不管這些數據被存儲在哪里。Grafana提供了將時間序列數據庫(TSDB)數據轉換為有意義的圖形和可視化的工具。此外,它的插件框架允許用戶集成各種數據源,包括NoSQL/SQL數據庫和CI/CD平臺(如GitLab)。這些集成允許用戶根據他們的特定需求構建一個全面的可觀察性解決方案,同時有一個單一的窗格來管理它。

主要特性:

- 互操作性。其設計優先考慮與直接競爭對手的互操作性。這種開放性和包容性允許組織選擇他們的工具和數據源,同時將他們所有的數據放在一個統一的視圖中。

- Grafana支持超過100種不同的數據源,允許用戶擁有自己的可觀察性策略,并可以自由選擇最適合他們需求的工具,而不是被鎖定在單一供應商的生態系統中。

- 從項目早期階段,Grafana就擁有一個充滿活力和活躍的社區,為其發展和增強做出了貢獻。

傳送門:https://github.com/grafana/grafana

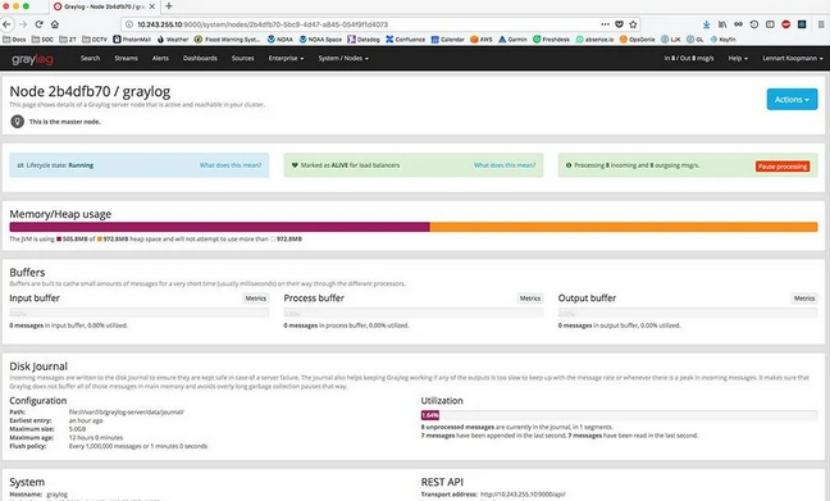

11、Graylog:開源日志管理

Graylog是一款具有集中日志管理功能的開源解決方案。它使團隊能夠收集、存儲和分析數據,以獲得有關安全性、應用程序和IT基礎設施的答案。

主要特性:

- 易于安裝,支持多種數據類型的數據收集,并能夠快速搜索所攝取的數據。

- 具有自動完成建議的復雜查詢支持。

- 可通過單個或多個輸入參數來快速設置儀表板上的搜索過濾器(例如,過濾所有儀表板內容到單個用戶或系統的所有活動)。

- 靈活地使用各種小部件創建儀表板,以呈現可定制的外觀,包括高級數據聚合,可將不同的數據拉到單個圖表中,以獲得類似pivot的體驗。

傳送門:https://github.com/Graylog2/graylog2-server

12、LSA Whisperer:開源認證包交互工具

LSA Whisperer旨在通過其獨特的消息傳遞協議與身份驗證包進行交互。目前提供對cloudap、kerberos、msv1_0、negotiate、pku2u、channel包和cloudap的AzureAD插件的支持。

LSA Whisperer允許用戶直接從本地安全授權子系統服務(LSASS)恢復多種類型的憑據,而無需訪問其內存。在正確的上下文中,LSA Whisperer可以恢復Kerberos票據、SSO cookie、DPAPI憑證密鑰(用于解密受DPAPI保護的用戶數據)和NTLMv1響應(很容易被破解為可用的NT哈希)。

傳送門:https://github.com/EvanMcBroom/lsa-whisperer

13、Mantis:自動化資產發現、偵察和掃描框架

Mantis可以自動發現、偵察和掃描資產。用戶只需輸入一個頂級域,它便能標識相關的資產,如子域和證書。該框架可利用開源和專有工具對活躍資產進行偵察,并通過掃描漏洞、秘密、錯誤配置和潛在的網絡釣魚域來完成其操作。

主要特性:

- 自動進行資產發現、偵察和掃描;

- 可進行分布式掃描(將單個掃描拆分到多臺機器上);

- 支持定制化;

- 較豐富的安全報警能力;

- 可實現DNS服務集成;

- 可以快速集成新工具(現有的和自定義的)。

傳送門:https://github.com/PhonePe/mantis

14、OWASP dep-scan:開源安全和風險審計工具

OWASP dep-scan是一款開源的安全和風險評估工具,可幫組用戶更加充分利用有關漏洞、建議和項目依賴項許可限制的信息。它支持本地存儲庫和容器映像作為輸入源,因此適合與ASPM/VM平臺集成并在CI環境中使用。

主要特性:

- Dep-scan利用cdxgen生成軟件物料清單(SOMS),支持許多不同的語言和源代碼配置;

- 系統提供了結果導出到可定制的Jinja報告以及JSON文檔的多個標準,包括:CycloneDx漏洞披露報告(VDR)和通用安全咨詢框架(CSAF)2.0;

- 具備可達性分析能力,使用AppThreat/atom創建源代碼片段;

- 可針對依賴混淆攻擊和維護風險的深度包風險審計。

傳送門:https://github.com/owasp-dep-scan/dep-scan

15、Pktstat:開源以太網接口流量監控

Pktstat不依賴于高級或最新的Linux內核特性,可默認為非linux系統的通用PCAP,通常被設計成與各種Unix平臺(包括Darwin)交叉兼容。

執行后,Pktstat提供針對每個IP和每個協議(IPv4、Pv6、TCP、UDP、ICMPv4和ICMPv6)的全面統計。系統會按每個連接的bps、數據包和(源- IP:端口,目的- IP:端口)元組進行排序,提供了網絡流量的詳細視圖。

傳送門:https://github.com/dkorunic/pktstat

16、Prompt Fuzzer:增強GenAI應用程序安全性

Prompt Fuzzer是一款開源工具,評估GenAI應用程序的系統提示對動態LLM的威脅性。

主要特性:

- 可模擬十幾種常見的GenAI攻擊;

- 該工具根據系統提示自動設置上下文,并根據與GenAI應用相關的特定主題或行業定制攻擊;

- 它具有良好的互動性和用戶交互方式;

- 用戶可以根據需要多次重復這個過程來強化他們的系統提示,并清晰了解他們的系統提示如何變得更安全、更有彈性;

- Prompt Fuzzer支持超過20個LLM提供商方案。

傳送門:https://github.com/prompt-security/ps-fuzz

17、Protobom:軟件供應鏈安全防護

Protobom是一款開源軟件供應鏈工具,旨在幫助所有組織(包括系統管理員和軟件開發社區)讀取和生成軟件物料清單(SBOM)和文件數據,并跨標準工業SBOM格式轉換這些數據。

市場上存在多種SBOM數據格式和標識方案,這使得希望采用SBOM的組織面臨挑戰。Protobom旨在通過在標準之上提供與格式無關的數據層來緩解這個問題,在數據層允許應用程序與任何SBOM無縫地工作。

Protobom可以集成到商業和開源應用程序中,這促進了SBOM的采用,并使SBOM的創建和使用更容易、更便宜。Protobom工具可以訪問、讀取和轉換各種數據格式的SBOM,從而提供無縫的互操作性。

傳送門:https://github.com/bom-squad/protobom

18、RansomLord:勒索軟件漏洞檢測工具

RansomLord是一款可以自動創建PE文件的開源工具,其創建初衷是為了證明勒索軟件并非不可戰勝的,它也有漏洞,它的開發者也會犯錯誤,像其他人一樣寫出糟糕的代碼。

主要特性:

- 可利用網絡罪犯經常使用的DLL劫持策略;

- 部署漏洞利用以保護網絡,這是一種擊敗勒索軟件的新策略;

- 惡意軟件漏洞情報,針對組織或行業的特定威脅;

- 瞄準勒索軟件工具,以揭示缺陷,這可能導致對手重構代碼修補漏洞;

- 節省時間和精力,有助于填補構建反勒索軟件漏洞PE文件時所需的知識空白;

- 利用惡意軟件遭受此攻擊向量的高比率,木馬和信息竊取程序也可以被擊敗,例如Emotet MVID-2024-0684。

傳送門:https://github.com/malvuln/RansomLord

19、reNgine:Web應用程序安全性自動檢測框架

reNgine是一款用于Web應用程序的安全性自動檢測框架,專注于高度可配置和精簡的偵察過程。reNgine的開發是為了克服傳統檢測工具的局限性。檢測過程中使用的大多數工具都以不同的文件格式輸出,如JSON、XML、TXT等。在這些數據之間進行關聯是一項艱巨的任務,而reNgine很好地解決了這個問題。

對于漏洞賞金獵人、滲透測試人員和公司安全團隊來說,它是一個很好的選擇,可以自動化和細化漏洞信息收集過程。

傳送門:https://github.com/yogeshojha/rengine

20、Tracecat:開源版SOAR方案

Tracecat的開發人員認為安全自動化應該人人可用,特別是那些人手不足的中小型團隊。Tracecat是一款適用于各種類型安全團隊的開源自動化平臺。其核心功能、用戶界面和日常工作流程都基于大量安全團隊的現有最佳實踐。

Tracecat不是Tines/Splunk SOAR的1對1映射。開發人員的目標是為技術團隊提供類似Tines的體驗,但重點是開源和人工智能功能。雖然Tracecat是為安全而設計的,但它的工作流自動化和案例管理系統也適用于各種警報環境,如站點可靠性工程、DevOps和物理系統監控。

來源:安全牛