云原生下一代SIEM、XDR和安全數(shù)據(jù)湖將取代傳統(tǒng)SIEM

責(zé)編:gltian |2024-06-07 17:15:28許多人甚至?xí)f,網(wǎng)絡(luò)安全從根本上說是一個(gè)數(shù)據(jù)問題。如果你擁有數(shù)據(jù),你就擁有了一切。

這就是為什么我們看到Palo Alto Networks、Crowdstrike和思科等所有主要上市安全公司都在大力投資,以搶占這一領(lǐng)域的市場(chǎng)份額。

今天的文章深入探討了Splunk等SIEM的歷史作用、Anvilogic等較新的解決方案,以及未來10年SIEM的發(fā)展前景。

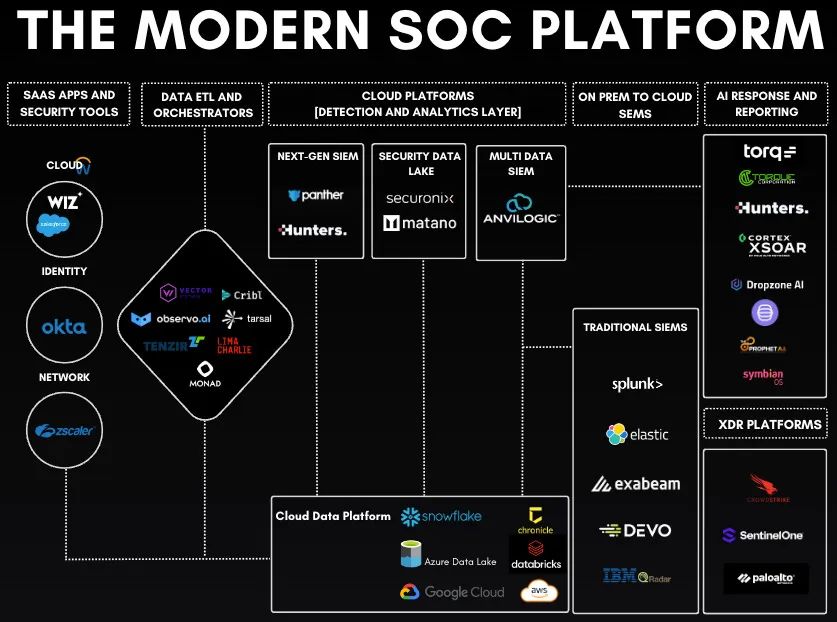

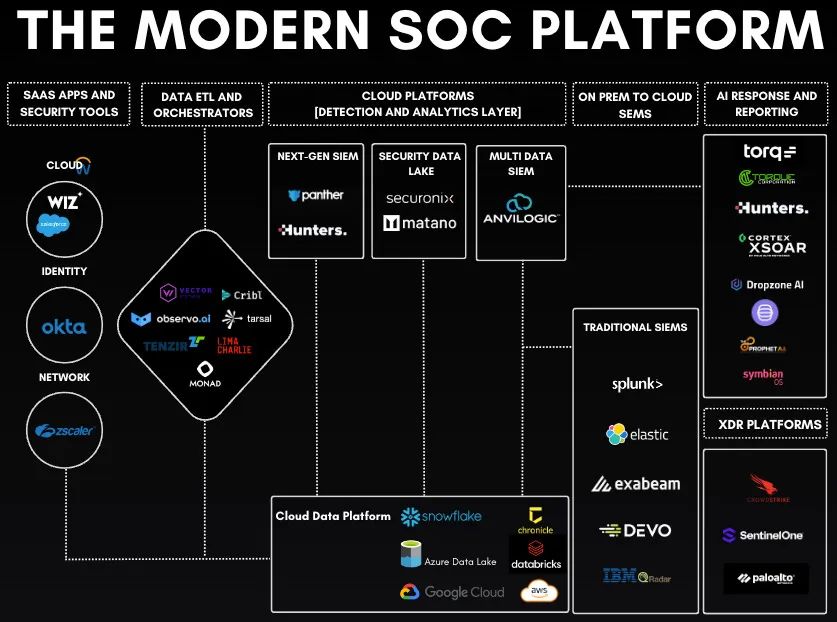

由于現(xiàn)代企業(yè)中安全工具和應(yīng)用程序的快速激增,安全數(shù)據(jù)堆棧是目前網(wǎng)絡(luò)安全領(lǐng)域增長(zhǎng)最快的賽道之一。我們看到了網(wǎng)絡(luò)安全與數(shù)據(jù)基礎(chǔ)設(shè)施技術(shù)之間的融合與交叉,我們將在本文章中對(duì)此進(jìn)行探討。

摘要

- 上個(gè)月,思科完成了網(wǎng)絡(luò)安全史上最大的收購(gòu)案之一,以280億美元的價(jià)格收購(gòu)了SIEM巨頭Splunk。在私有化市場(chǎng)上有如此多炙手可熱的初創(chuàng)公司的情況下,他們?yōu)槭裁匆M(jìn)行如此大規(guī)模的收購(gòu)呢?答案就在于,他們明白安全數(shù)據(jù)是網(wǎng)絡(luò)安全行業(yè)的頂峰。

- 安全信息與事件管理(SIEM)一直是安全運(yùn)營(yíng)中心(SOC)團(tuán)隊(duì)的重心。SIEM解決方案旨在通過從各種安全解決方案收集、聚合和分析日志和事件數(shù)據(jù),實(shí)現(xiàn)威脅檢測(cè)和安全事件響應(yīng)。

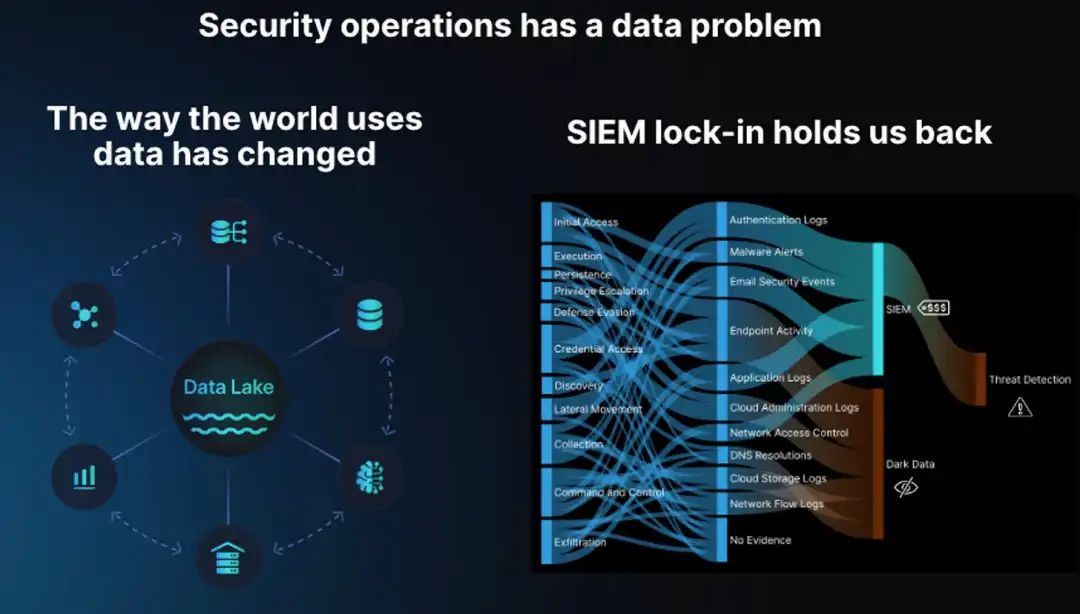

- Splunk 等傳統(tǒng) SIEM 創(chuàng)造了這一賽道。它們是為企業(yè)內(nèi)部構(gòu)建的。然而,隨著云計(jì)算的興起和安全工具的爆炸式增長(zhǎng),這些傳統(tǒng)廠商已無法滿足現(xiàn)代安全和云原生技術(shù)架構(gòu)的需求。

- 主要問題是在這些平臺(tái)上獲取和存儲(chǔ)數(shù)據(jù)的成本。其次,這些解決方案產(chǎn)生的告警數(shù)量不斷增加。在傳統(tǒng)平臺(tái)上管理安全數(shù)據(jù)的成本成倍增長(zhǎng),與利用云數(shù)據(jù)平臺(tái)的機(jī)會(huì)成本相比更是如此。Snowflake 等平臺(tái)上云原生計(jì)算和存儲(chǔ)的性能和進(jìn)步,以及威脅狩獵功能的改進(jìn),使得傳統(tǒng)解決方案難以使用。

- 新一代云原生數(shù)據(jù)平臺(tái)的出現(xiàn),取代了這些仍在市場(chǎng)上占據(jù)很大份額的傳統(tǒng) SIEM。數(shù)據(jù)平臺(tái)的下一代發(fā)展包括安全 ETL 數(shù)據(jù)管理和編排平臺(tái),以及圍繞低成本存儲(chǔ)構(gòu)建的各種新型云原生 SIEM(多數(shù)據(jù) SIEM、下一代 SIEM 和云安全數(shù)據(jù)湖)。在堆棧的更右側(cè),我們看到傳統(tǒng)的 SOAR 正在向更原生的 AI 響應(yīng)與報(bào)告和 XDR 平臺(tái)演進(jìn)。我們?cè)谖恼轮刑峁┝嗽敿?xì)的細(xì)分和分析。

SIEM的歷史

什么是 SIEM?

在過去十年中,安全工具的激增導(dǎo)致大量告警涌入安全運(yùn)營(yíng)團(tuán)隊(duì)。這些告警的數(shù)量通常每天成千上萬(wàn),解決起來非常耗時(shí),還可能導(dǎo)致誤報(bào)或重復(fù)。為了解決這個(gè)問題,團(tuán)隊(duì)開始使用SIEM解決方案。

SIEM 解決方案通過收集、匯總和分析來自安全解決方案、網(wǎng)絡(luò)基礎(chǔ)設(shè)施、終端、服務(wù)器、數(shù)據(jù)庫(kù)和云應(yīng)用程序等一系列來源的事件數(shù)據(jù),支持威脅檢測(cè)和事件響應(yīng)。這些數(shù)據(jù)曾經(jīng)主要是基于時(shí)間序列的日志數(shù)據(jù),現(xiàn)在被編排到一個(gè)中央控制臺(tái)中,該控制臺(tái)可對(duì)其進(jìn)行識(shí)別、關(guān)聯(lián)和分類,并發(fā)出有意義的告警。SIEM 工具有了長(zhǎng)足的進(jìn)步,現(xiàn)在可以利用更廣泛的數(shù)據(jù)源進(jìn)行實(shí)時(shí)監(jiān)控、威脅發(fā)現(xiàn)、事件調(diào)查和響應(yīng)、策略執(zhí)行以及合規(guī)性報(bào)告。

SIEM 功能包括:

- 日志收集、日志分析和日志關(guān)聯(lián)

- IT 合規(guī)性、應(yīng)用監(jiān)控

- 實(shí)時(shí)告警、儀表板和報(bào)告

- 接收近乎實(shí)時(shí)的遙測(cè)信息,描述環(huán)境中的活動(dòng)

- 當(dāng)最近的數(shù)據(jù)流偏離標(biāo)準(zhǔn)基線或符合企業(yè)希望檢測(cè)的特定標(biāo)準(zhǔn)時(shí),就會(huì)發(fā)出告警(事件)。

它們旨在幫助安全運(yùn)營(yíng)團(tuán)隊(duì)了解何時(shí)發(fā)生了漏洞或事件。對(duì)于安全團(tuán)隊(duì)用來防止漏洞發(fā)生的每一種工具,幾乎都會(huì)有另一種工具在更遠(yuǎn)的地方用來捕捉那些從預(yù)防措施的縫隙中漏掉的東西;這種 “第二層防御 “是大部分安全行業(yè)的前提,例如 EDR、NDR 和最近的 CDR 等賽道。所有這些賽道大致都屬于 “檢測(cè)和響應(yīng) “工具的范疇,就終端、網(wǎng)絡(luò)和云基礎(chǔ)設(shè)施而言,可以使用專用的單點(diǎn)解決方案。這些工具可以全面了解網(wǎng)絡(luò)攻擊,加強(qiáng)威脅管理,并幫助滿足監(jiān)控和合規(guī)要求。

雖然檢測(cè)和響應(yīng)本質(zhì)上是一個(gè)反應(yīng)性問題,但在使用 SIEM 之前,SecOps 團(tuán)隊(duì)的響應(yīng)甚至更加遲緩–他們甚至無法開始調(diào)查某件事情,直到信息通過自動(dòng)化程度較低的手段到達(dá)他們手中。而且,即使他們啟動(dòng)了調(diào)查,也需要對(duì)不同領(lǐng)域的日志進(jìn)行推測(cè)性梳理,試圖拼湊出一個(gè)故事,過程非常繁瑣。Rak Garg 的一篇精彩文章詳細(xì)介紹了 SIEM 的出現(xiàn)。一般來說,SIEM 是一種將所有這些遙測(cè)數(shù)據(jù)整合到一個(gè)單一的海量數(shù)據(jù)池中的方法。通過整合來自不同領(lǐng)域的數(shù)據(jù),安全團(tuán)隊(duì)可以對(duì)孤立的數(shù)據(jù)進(jìn)行關(guān)聯(lián)并添加上下文,從而進(jìn)行更復(fù)雜的檢測(cè)。

發(fā)生了什么變化?2002 年至今

第一代 SIEM(即 Splunk)在很大程度上是為內(nèi)部部署、單體式部署而設(shè)計(jì)的。由于 Splunk 最先進(jìn)入市場(chǎng),因此他們基本上可以將 SIEM 的 4 個(gè)主要組件整合在一起:a) 用于攝取數(shù)據(jù)的轉(zhuǎn)發(fā)器;b) 用于實(shí)現(xiàn)搜索的索引器;c) 用于保留數(shù)據(jù)的存儲(chǔ)層;d) 用于查詢的搜索頭。當(dāng)時(shí),這主要是為了方便客戶,因?yàn)樗麄兯鶖z取/索引的大部分遙測(cè)數(shù)據(jù)都是在內(nèi)部生成的,而且由一家廠商處理所有事務(wù)也很方便。然而,情況發(fā)生了變化。

Source: Anvilogic

在這 22 年的時(shí)間里,技術(shù)格局發(fā)生了翻天覆地的變化,但主要有幾個(gè)主題推動(dòng)了這一市場(chǎng)的發(fā)展:

- 從內(nèi)部部署轉(zhuǎn)向云計(jì)算:隨著應(yīng)用程序和 IT 基礎(chǔ)設(shè)施的分布越來越廣,如何構(gòu)建 SIEM 系統(tǒng)的管道也變得更加復(fù)雜。必須為新出現(xiàn)的數(shù)據(jù)源建立新的連接器,而且在跨越混合環(huán)境時(shí),監(jiān)控也會(huì)成為一個(gè)更加細(xì)致的挑戰(zhàn)。

- 數(shù)據(jù)量激增:傳統(tǒng) SIEM 的成本在很大程度上與數(shù)據(jù)量掛鉤,也就是說,采集和索引的數(shù)據(jù)越多,線性成本就越高。眾所周知,企業(yè)正在以創(chuàng)紀(jì)錄的速度積累數(shù)據(jù),這意味著 SIEM 的成本也在相應(yīng)增長(zhǎng)。為此,IT 和安全領(lǐng)導(dǎo)者在過去幾年中花費(fèi)了大量時(shí)間尋找巧妙的方法和工具來預(yù)處理、減少并優(yōu)先處理輸入這些昂貴系統(tǒng)的數(shù)據(jù)。

- 計(jì)算與存儲(chǔ)分離:雖然向云計(jì)算的轉(zhuǎn)移帶來了一些復(fù)雜問題(如上所述),但它也提供了新的功能,可以很好地解決問題。通過將計(jì)算(獨(dú)立昂貴)和存儲(chǔ)(獨(dú)立便宜)分離,IT 領(lǐng)導(dǎo)者可以開始設(shè)計(jì)更智能的架構(gòu),同時(shí)優(yōu)化性能和成本。像Snowflake這樣的公司就是一個(gè)范例,說明了如何利用這些功能建立云原生業(yè)務(wù),從而顛覆傳統(tǒng)的內(nèi)部部署工具。

- 數(shù)據(jù)基礎(chǔ)設(shè)施的進(jìn)步:云基礎(chǔ)架構(gòu)還使我們更容易利用存儲(chǔ)技術(shù)的進(jìn)步,更高效地存儲(chǔ)和查詢各種數(shù)據(jù)類型。例如,列式數(shù)據(jù)存儲(chǔ)非常適合大規(guī)模數(shù)據(jù)聚合的經(jīng)典用例。

傳統(tǒng) SIEM 面臨的挑戰(zhàn):廠商鎖定

傳統(tǒng) SIEM 可定義為幾十年前構(gòu)建的 SIEM,主要用于企業(yè)內(nèi)部使用案例。它們已成為大型企業(yè) SOC 團(tuán)隊(duì)的重心,根深蒂固,粘性極強(qiáng)。這里的旗艦公司就是 Splunk。他們開創(chuàng)了這一市場(chǎng),并設(shè)計(jì)了最初的 4 步流程,即對(duì)跨域的大量實(shí)時(shí)日志數(shù)據(jù)進(jìn)行攝取、存儲(chǔ)、分析和告警。

值得一提的是,Splunk 和該市場(chǎng)中的一些廠商(如 Elastic)目前仍在大型企業(yè)中根深蒂固,擁有最大的市場(chǎng)份額。其中一些廠商擁有云原生解決方案。在 2023 年被思科以 280 億美元收購(gòu)之前,Splunk 一直是一家規(guī)模龐大的獨(dú)立公司。Splunk 在 24 財(cái)年第四季度結(jié)束時(shí)的總收入超過 40 億美元–這提醒我們,盡管這個(gè)市場(chǎng)有很多創(chuàng)新,但世界大部分時(shí)間還是運(yùn)行在傳統(tǒng)軟件上。

由于以下原因,許多企業(yè)發(fā)現(xiàn)自己被這些傳統(tǒng) SIEM 卡住并鎖定。對(duì)于使用 Splunk 等平臺(tái)的客戶來說,這種廠商鎖定現(xiàn)象尤為嚴(yán)重。企業(yè)目前正在與以下問題作斗爭(zhēng):

- 隨著云計(jì)算的發(fā)展,我們發(fā)現(xiàn)大型企業(yè)需要管理的數(shù)據(jù)量和數(shù)據(jù)種類也在激增。由于許多傳統(tǒng)的 SIEM 無法很好地處理這些數(shù)據(jù),因此按數(shù)據(jù)量收費(fèi)的單片式 SIEM 的成本不斷上升。此外,這些廠商還需要計(jì)算檢測(cè)、調(diào)查處理、檢索和從冷存儲(chǔ)中恢復(fù)舊日志所需的費(fèi)用。

- 由于成本原因,公司無法將所有數(shù)據(jù)發(fā)送到 Splunk,因此未收集的安全數(shù)據(jù)無法用于威脅檢測(cè)目的,從而帶來了更多風(fēng)險(xiǎn)。

- 要遷移到不同的 SIEM,企業(yè)需要重新構(gòu)建所有檢測(cè)內(nèi)容和自定義功能,這一過程既痛苦又昂貴。

- 另一方面,數(shù)據(jù)湖以更低的成本減少檢測(cè)差距的能力也有了顯著提高,這增加了使用傳統(tǒng) SIEM 的機(jī)會(huì)成本。

一般來說,這種 SIEM 廠商鎖定會(huì)加劇數(shù)據(jù)管理問題,造成孤島式數(shù)據(jù)源之間缺乏關(guān)聯(lián)性,并需要為調(diào)查進(jìn)行數(shù)據(jù)補(bǔ)水。目前,企業(yè)解決 SIEM 鎖定問題的策略包括將安全數(shù)據(jù)重定向到更實(shí)惠的存儲(chǔ)、構(gòu)建自己的安全數(shù)據(jù)湖或完全替換 SIEM。每種方法都有其獨(dú)特的挑戰(zhàn),例如必須重新開發(fā)多年的定制和檢測(cè)內(nèi)容、管理數(shù)據(jù)孤島以及冒著運(yùn)營(yíng)中斷的風(fēng)險(xiǎn)。為了應(yīng)對(duì)上述挑戰(zhàn),SIEM 市場(chǎng)在更新的賽道和更新的架構(gòu)設(shè)計(jì)方面都取得了快速發(fā)展。下面我們將詳細(xì)介紹這些演變。

云原生 SIEM 的演變

隨著越來越多的公司將生產(chǎn)和 IT 應(yīng)用程序遷移到云,對(duì)更現(xiàn)代化、云規(guī)模 SIEM 系統(tǒng)的需求也隨之而來,并利用云存儲(chǔ)和計(jì)算重新設(shè)計(jì)了架構(gòu)。向云和新數(shù)據(jù)工具的演進(jìn)創(chuàng)造了一個(gè)新的安全數(shù)據(jù)環(huán)境,廠商正在為生態(tài)系統(tǒng)的不同方面提供解決方案。有六大類云原生廠商正在重塑新格局:

- ETL Data Orchestrators ETL 數(shù)據(jù)編排器

- Multi-data SIEMs 多數(shù)據(jù)平臺(tái) SIEM

- Next-Gen SIEM 新一代 SIEM

- Cloud Security Data Lake 云安全 數(shù)據(jù)湖

- AI Response & Reporting AI響應(yīng)和報(bào)告

- XDR Platforms XDR 平臺(tái)

SaaS應(yīng)用和安全工具

一切從這里開始。與過去幾年相比,云計(jì)算的發(fā)展導(dǎo)致更多 SaaS 和安全工具的涌現(xiàn),隨之而來的是企業(yè)內(nèi)部產(chǎn)生的數(shù)據(jù)爆炸式增長(zhǎng)。安全工具正在生成更多告警,更重要的是,Salesforce、Confluence、Workday 等非安全工具都有相關(guān)的安全數(shù)據(jù)需要監(jiān)控。

數(shù)據(jù) ETL 和編排器

一旦生成所有這些告警,以安全為重點(diǎn)的 ETL 和編排器就開始發(fā)揮作用。在傳統(tǒng)環(huán)境中,所有這些數(shù)據(jù)都必須進(jìn)行規(guī)范化、解析并輸入到 Splunk 中(需要大量成本)。然而,像 Cribl、Observo 和 Monad 這樣的公司已經(jīng)成為數(shù)據(jù)存儲(chǔ)和管理中介。它們充當(dāng)智能策略層,吸收過濾和清理數(shù)據(jù)(日志和事件),然后將其路由到這些大型 SIEM。這些設(shè)備通過智能過濾和管理數(shù)據(jù)流,與各種應(yīng)用程序、數(shù)據(jù)管理和存儲(chǔ)系統(tǒng)集成。這就減少了不必要的數(shù)據(jù)復(fù)制和數(shù)據(jù)存儲(chǔ)管理成本。

需要支付巨額 Splunk 管理費(fèi)用的客戶已經(jīng)開始尋找減少實(shí)例臃腫的方法。通過對(duì)輸入 SIEM 的數(shù)據(jù)類型進(jìn)行更多選擇,他們能夠提高數(shù)據(jù)質(zhì)量并降低成本。這使這些大型 SIEM 的客戶能夠節(jié)約成本,因?yàn)檫@些大型 SIEM 需要解析的數(shù)據(jù)更少。另一方面,這些編排者能夠從節(jié)省的成本中獲取一定比例,并將其轉(zhuǎn)嫁給大型 SIEM 客戶(F500 Splunk 實(shí)例的成本可輕松達(dá)到 7 或 8 位數(shù))。

多數(shù)據(jù)平臺(tái) SIEM

Anvilogic

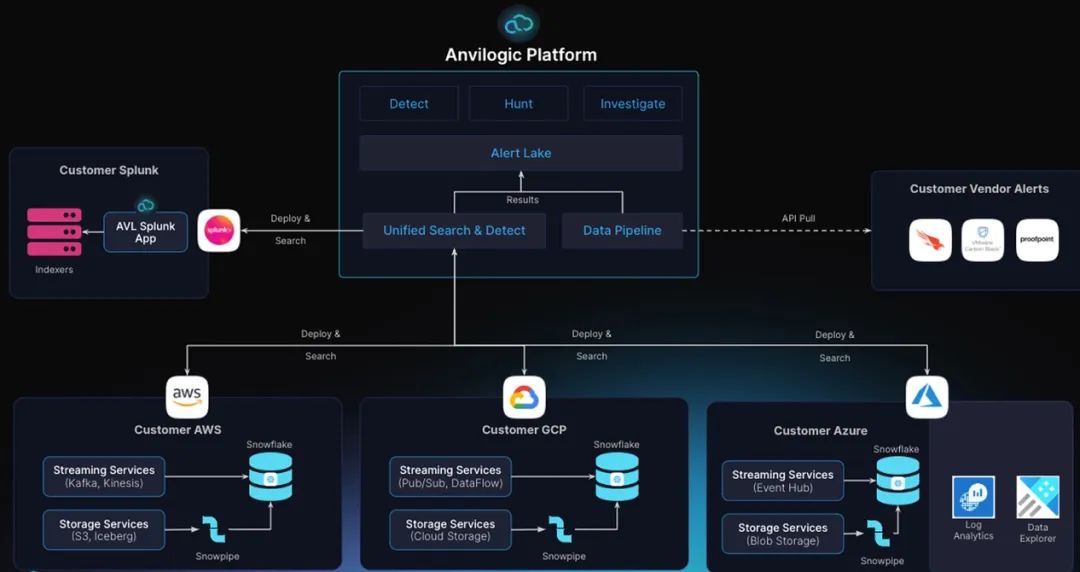

Anvilogic 是一款多數(shù)據(jù)平臺(tái) SIEM,旨在幫助安全運(yùn)營(yíng)中心 (SOC) 采用可擴(kuò)展且經(jīng)濟(jì)高效的安全數(shù)據(jù)湖,而無需翻新現(xiàn)有工具(如 Splunk)。他們的戰(zhàn)略重點(diǎn)是克服 “SIEM Lock-in “挑戰(zhàn),將安全分析與日志層分離,這樣安全團(tuán)隊(duì)就可以使用 Anvilogic 在他們選擇的數(shù)據(jù)平臺(tái)上檢測(cè)和應(yīng)對(duì)威脅,而不會(huì)干擾現(xiàn)有流程。該平臺(tái)旨在通過消除跨數(shù)據(jù)平臺(tái)的檢測(cè)差距來降低風(fēng)險(xiǎn),同時(shí)削減與安全數(shù)據(jù)存儲(chǔ)和攝取相關(guān)的 SIEM 成本。他們將 Snowflake 用于大容量數(shù)據(jù)源和高級(jí)分析,支持內(nèi)部部署和云來源的一系列數(shù)據(jù)的相關(guān)性。它包括在 Splunk 和 Snowflake 中設(shè)計(jì)和測(cè)試的精心策劃的內(nèi)容,以及一名能說流利英語(yǔ)的AI copilot,該copilot也是底層平臺(tái)方面的專家,可幫助分析師跨 Splunk、Snowflake 和 Azure 構(gòu)建和部署威脅檢測(cè)用例。他們最初是一個(gè)基于人工智能的 SOC 平臺(tái),旨在簡(jiǎn)化進(jìn)入檢測(cè)工程和威脅狩獵的過程,現(xiàn)在已發(fā)展成為企業(yè) SOC 的全面威脅檢測(cè)和響應(yīng)解決方案。

Source: Anvilogic

Anvilogic 的與眾不同之處

1.簡(jiǎn)化 SOC 對(duì)安全數(shù)據(jù)湖的采用

Anvilogic 的與眾不同之處在于其平臺(tái)的靈活性,可與各種數(shù)據(jù)源和安全解決方案集成。該平臺(tái)倡導(dǎo)戰(zhàn)略性數(shù)據(jù)管理,優(yōu)先考慮高效存儲(chǔ)而非集中管理。他們旨在通過將大容量用例重新分配到更具經(jīng)濟(jì)可行性的數(shù)據(jù)平臺(tái),降低風(fēng)險(xiǎn),減少數(shù)據(jù)存儲(chǔ)成本,并使安全團(tuán)隊(duì)能夠利用安全數(shù)據(jù)湖。

這種方法旨在緩解廠商鎖定問題,使企業(yè)能夠選擇多個(gè)廠商和平臺(tái)來滿足其安全分析需求。Anvilogic 將自己定位為一種可跨不同數(shù)據(jù)平臺(tái)促進(jìn)分析和檢測(cè)的解決方案,與傳統(tǒng)的 SIEM 方法形成鮮明對(duì)比,后者依賴于在單一架構(gòu)下維護(hù)所有處理、存儲(chǔ)和分析功能。

Source: Anvilogic Platform

2.自定義檢測(cè)內(nèi)容和威脅狩獵功能

Anvilogic 提供簡(jiǎn)單明了、便于分析的功能,可在不斷增加的受支持?jǐn)?shù)據(jù)平臺(tái)基礎(chǔ)上定制威脅檢測(cè)和狩獵。這種方法旨在簡(jiǎn)化安全威脅的檢測(cè)、調(diào)查和響應(yīng),使企業(yè)能夠優(yōu)化其 SOC 操作,而不必局限于單一的數(shù)據(jù)生態(tài)系統(tǒng)。Anvilogic 強(qiáng)調(diào)打破安全數(shù)據(jù)源和工具之間的孤島,解決存儲(chǔ)但未主動(dòng)使用的 “暗數(shù)據(jù) “的挑戰(zhàn)。Anvilogic 支持包括 SPL、SQL 和 KQL 在內(nèi)的各種語(yǔ)言,并提供低代碼檢測(cè)工程解決方案,幫助企業(yè)在其選擇的數(shù)據(jù)平臺(tái)上實(shí)現(xiàn)檢測(cè)覆蓋。公司通過其內(nèi)部 Purple 團(tuán)隊(duì)在威脅檢測(cè)內(nèi)容生成方面進(jìn)行了大量投資,該團(tuán)隊(duì)專門創(chuàng)建與 MITRE 技術(shù)相一致的檢測(cè)內(nèi)容,并提供了一個(gè)強(qiáng)大的 AWS、Azure 和 GCP 云威脅檢測(cè)用例列表。Anvilogic 通過巧妙地開發(fā)和維護(hù)各種版本的威脅檢測(cè)規(guī)則脫穎而出,這些規(guī)則都是根據(jù)他們所支持的特定平臺(tái)量身定制的。他們還能讓客戶輕松定制這些預(yù)建規(guī)則,以適應(yīng)其獨(dú)特的環(huán)境。

3.通過共存 SIEM 和數(shù)據(jù)湖優(yōu)化成本

因此,Anvilogic 的核心理念是增強(qiáng)客戶現(xiàn)有的 Splunk 部署,并在其旁邊采用一個(gè)安全湖,同時(shí)提供一個(gè)可在客戶的技術(shù)堆棧中工作的檢測(cè)工程和威脅狩獵工作臺(tái)。他們將其稱為 “多數(shù)據(jù)平臺(tái) SIEM”。該解決方案可適應(yīng)多云環(huán)境,具有可擴(kuò)展性,能夠應(yīng)對(duì)不斷變化的網(wǎng)絡(luò)安全威脅。為了幫助企業(yè)應(yīng)對(duì)變化和數(shù)據(jù)存儲(chǔ)的復(fù)雜性,Anvilogic 還提供了人工智能輔助功能,可優(yōu)先將用例遷移到更具成本效益的平臺(tái),并根據(jù)客戶的平臺(tái)調(diào)整現(xiàn)有的檢測(cè)規(guī)則。此外,它還利用人工智能提供的洞察力,促進(jìn)在其連接的底層平臺(tái)中調(diào)整其檢測(cè)建議。總之,這種與企業(yè) SIEM 共存的策略有助于管理企業(yè)的重大變更管理。

總之,Anvilogic 通過提供靈活、開放的平臺(tái),強(qiáng)調(diào)成本效益和在現(xiàn)有日志庫(kù)和數(shù)據(jù)湖中可部署的威脅檢測(cè)定制化,使自己從競(jìng)爭(zhēng)對(duì)手中脫穎而出。通過讓企業(yè)利用更具成本效益的數(shù)據(jù)存儲(chǔ)和攝取選項(xiàng),Anvilogic 有助于降低安全運(yùn)營(yíng)的總體成本,同時(shí)減少威脅檢測(cè)差距。這種方法解決了傳統(tǒng) SIEM 系統(tǒng)面臨的共同挑戰(zhàn),如廠商鎖定、高成本和有限的定制選項(xiàng)。

新一代 SIEM

Panther Labs: 檢測(cè)工程

Panther Labs 是下一代 SIEM 解決方案,可集中、規(guī)范和分析安全數(shù)據(jù),使網(wǎng)絡(luò)安全團(tuán)隊(duì)能夠大規(guī)模檢測(cè)、調(diào)查和監(jiān)控安全威脅和錯(cuò)誤配置。公司的核心產(chǎn)品架構(gòu)建立在三大云提供商和 Snowflake 的存儲(chǔ)層之上。Panther 的平臺(tái)將每天數(shù) TB 的原始日志轉(zhuǎn)化為結(jié)構(gòu)化的安全數(shù)據(jù)湖,以支持實(shí)時(shí)檢測(cè)、快速事件響應(yīng)和徹底調(diào)查。使用 Amazon S3 的能力還有助于降低存儲(chǔ)大量數(shù)據(jù)的成本。

根據(jù)交談,Panther Labs 在這一市場(chǎng)中的核心能力是其在云安全數(shù)據(jù)上的 “檢測(cè)即代碼”(DAC,detection-as-code)能力。Splunk 的查詢語(yǔ)言已經(jīng)變得非常復(fù)雜,以至于有了自己的培訓(xùn)課程和認(rèn)證,而 Panther 則為分析師提供了簡(jiǎn)單地用 Python 定義檢測(cè)邏輯的能力。他們解決了從內(nèi)部部署系統(tǒng)過渡到云環(huán)境所面臨的挑戰(zhàn),特別是在數(shù)據(jù)集成和分析方面。Panther Labs 解決了企業(yè)從根深蒂固的傳統(tǒng)系統(tǒng)過渡到基于云的現(xiàn)代解決方案時(shí)所面臨的困難。不過,要讓企業(yè)完全過渡到 Panther 或?qū)鹘y(tǒng) SIEM 完全拆分是非常困難的,因此他們不得不想辦法讓企業(yè)在云平臺(tái)上對(duì)現(xiàn)有數(shù)據(jù)進(jìn)行定制化安全檢測(cè)。

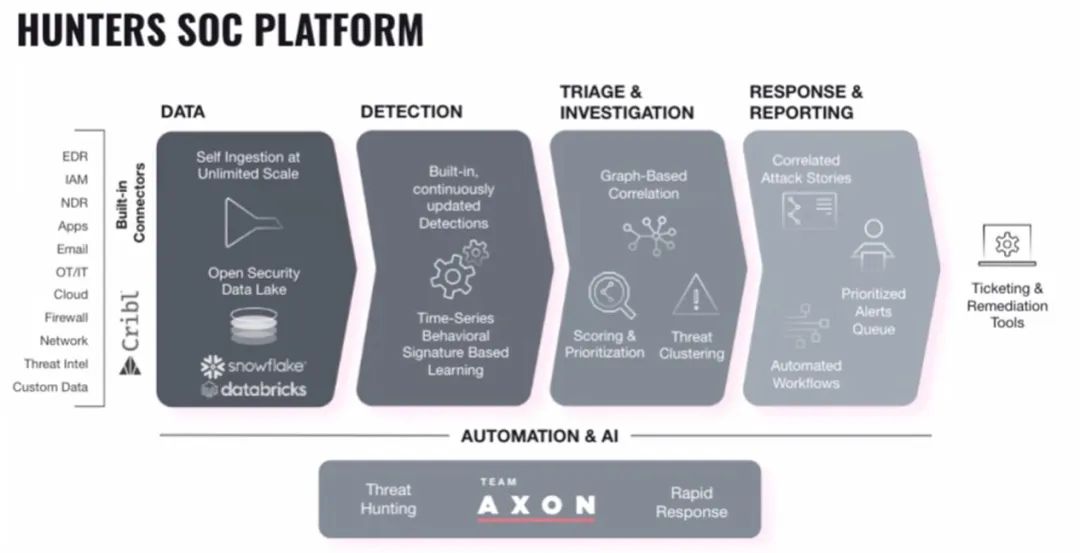

Hunters AI

Hunters 是 Splunk 等傳統(tǒng)平臺(tái)的另一種替代方案,主要利用基于 Snowflake 的安全數(shù)據(jù)湖。其平臺(tái)在多租戶環(huán)境中支持托管和云模式選項(xiàng)。與 Panther Labs(強(qiáng)調(diào) “檢測(cè)即代碼”)或 Anvilogic(多數(shù)據(jù)平臺(tái))相比,Hunters 的一個(gè)關(guān)鍵區(qū)別在于,他們優(yōu)先考慮為減少分析師工作量而定制的自動(dòng)化功能。這是通過它們與 SIEM 的高級(jí)集成實(shí)現(xiàn)的,它們?cè)噲D在檢測(cè)流程的早期提供更高級(jí)的 SOAR,以幫助自動(dòng)執(zhí)行調(diào)查任務(wù)。根據(jù)我的討論,他們的核心優(yōu)勢(shì)在于響應(yīng)和報(bào)告,盡管他們提供了數(shù)據(jù)和檢測(cè)的所有組件。他們所有人工智能和自動(dòng)化功能的基礎(chǔ)是他們的 Axon 團(tuán)隊(duì),該團(tuán)隊(duì)一直致力于威脅狩獵。

Source: HuntersAI Plaftorm

Hunters 的平臺(tái)擁有 300 多個(gè)數(shù)據(jù)集成,并采用開放式網(wǎng)絡(luò)安全模式框架 (OCSF) 標(biāo)準(zhǔn)來打破數(shù)據(jù)鎖定,增強(qiáng)跨各種數(shù)據(jù)形式的搜索能力。我的一個(gè)核心收獲是,傳統(tǒng)的 SIEM 可能需要幾個(gè)月的時(shí)間才能完全集成,相比之下,Hunters 具有快速的開箱即用流程,告警觸發(fā)和數(shù)據(jù)上載等基本功能可在幾天內(nèi)完成設(shè)置。這種快速部署能力確保中小型企業(yè)幾乎可以立即從該平臺(tái)中獲益。這種一站式解決方案專為尋求內(nèi)置檢測(cè)機(jī)制的團(tuán)隊(duì)而設(shè)計(jì),只需極少的調(diào)整和強(qiáng)大的圖形數(shù)據(jù)庫(kù)即可進(jìn)行深度分析和未來威脅檢測(cè)。他們的解決方案專注于中端市場(chǎng),以規(guī)模較小的 SOC 團(tuán)隊(duì)為目標(biāo),通常使用 MDR 渠道合作伙伴。

EDR 轉(zhuǎn) XDR 廠商

該市場(chǎng)發(fā)生的一個(gè)重大變化是,許多傳統(tǒng)的 EDR 廠商已擴(kuò)展其平臺(tái),以提供 XDR 功能。我們注意到,中小型企業(yè)通常更傾向于擴(kuò)展檢測(cè)和響應(yīng)(XDR)。在 SIEM 鞏固其在企業(yè) SOC 團(tuán)隊(duì)中的地位的同時(shí),EDR 市場(chǎng)也發(fā)生了相鄰的演變,從而產(chǎn)生了一種具有競(jìng)爭(zhēng)力的替代方案。XDR 在兩個(gè)方面與 SIEM 有所區(qū)別。其一,它們能攝取更廣泛的數(shù)據(jù)源;其二,它們能在平臺(tái)上處理更多的調(diào)查和修復(fù)工作流。

EDR 廠商(如 SentinelOne 和 CrowdStrike)一開始使用的代理可阻止終端上的惡意軟件。EDR 廠商從他們可以安裝代理的任何地方收集遙測(cè)數(shù)據(jù),如終端、工作站、云基礎(chǔ)設(shè)施以及電子郵件、身份等。然而,隨著時(shí)間的推移,他們擴(kuò)大了這些代理的覆蓋范圍,將企業(yè)中利用 XDR 解決方案的其他表面區(qū)域也包括在內(nèi)。

什么是 XDR?

XDR 平臺(tái)圍繞數(shù)據(jù)湖構(gòu)建,能夠攝取的數(shù)據(jù)遠(yuǎn)不止遙測(cè)數(shù)據(jù)。它能夠通過 API 從各種安全域(終端、網(wǎng)絡(luò)、云)攝取數(shù)據(jù),并提供本地響應(yīng)功能。它們利用人工智能和行為分析對(duì)高風(fēng)險(xiǎn)告警進(jìn)行優(yōu)先排序,并提供跨多個(gè)安全工具的自動(dòng)修復(fù)功能。總的來說,這擴(kuò)大了它們的遙測(cè)范圍,超出了 SIEM 通常包含的范圍。從 EDR 到 XDR 的廠商還將其核心競(jìng)爭(zhēng)力從為終端檢測(cè)創(chuàng)建調(diào)查和修復(fù)工作流擴(kuò)展到了這些新的額外表面區(qū)域。因此,對(duì)于部署了 SentinelOne 和 CrowdStrike 大型 EDR 的企業(yè)來說,XDR 已成為一種新興的設(shè)計(jì)模式。在其他許多情況下,許多中小型企業(yè)也采用了這些廠商的產(chǎn)品。

??快速理解SIEM 與 XDR 之間的區(qū)別??

需要注意的是,XDR 和 SIEM 有很大不同。SIEM 解決方案面向安全分析和數(shù)據(jù)規(guī)范化,需要進(jìn)行仔細(xì)的手動(dòng)調(diào)整,而且往往容易出現(xiàn)假陽(yáng)性或不重要的事件告警。它們還需要與 SOAR 解決方案手動(dòng)集成,以實(shí)現(xiàn)事件響應(yīng)自動(dòng)化。最后,SIEM 解決方案要滿足與報(bào)告和日志保留功能相關(guān)的合規(guī)性和法規(guī)要求。因此,SIEM 解決方案最適合擁有龐大安全團(tuán)隊(duì)、日志管理和合規(guī)用例的大型企業(yè)。相比之下,XDR 解決方案最適合作為面向中小型企業(yè)的端到端檢測(cè)和響應(yīng)平臺(tái)。

Crowdstrike:XDR 和下一代 SIEM

Crowdstrike 于 2021 年完成了對(duì) Humio 的收購(gòu)。此次收購(gòu)增強(qiáng)了 CrowdStrike 的 XDR 功能,實(shí)現(xiàn)了實(shí)時(shí)數(shù)據(jù)攝取和關(guān)聯(lián)。Humio 是一家為綜合日志管理提供云日志管理以及數(shù)據(jù)、指標(biāo)和痕跡的實(shí)時(shí)可觀測(cè)性的公司。該產(chǎn)品已在 Crowdstrike 的許多產(chǎn)品中得到應(yīng)用,這些產(chǎn)品主要圍繞 Crowdstrike Falcon LogScale 和 Falcon Search 保留業(yè)務(wù)。

通過收購(gòu) Humio,CrowdStrike 極大地改進(jìn)了其數(shù)據(jù)湖產(chǎn)品,受益于 Humio 利用經(jīng)濟(jì)高效的云存儲(chǔ)桶進(jìn)行大規(guī)模日志記錄的能力。這一整合增強(qiáng)了 CrowdStrike 的能力,使其能夠在不同環(huán)境中進(jìn)行更全面的日志記錄,并促進(jìn)實(shí)時(shí)威脅檢測(cè)。這一廣泛的數(shù)據(jù)頻譜可容納大規(guī)模、多 TB 的數(shù)據(jù)攝取,并確保統(tǒng)一的可視性。通過基于云的桶式存儲(chǔ),它消除了實(shí)時(shí)數(shù)據(jù)和歸檔數(shù)據(jù)之間的界限。對(duì)于 DevOps 而言,CrowdStrike 獲得了一個(gè)確保即時(shí)數(shù)據(jù)可觀察性的工具,并利用簡(jiǎn)化的查詢語(yǔ)言有效地匯總實(shí)時(shí)日志數(shù)據(jù)。其他優(yōu)勢(shì)還包括通過基于角色的訪問控制、自由文本搜索和高級(jí)告警機(jī)制簡(jiǎn)化了用戶管理,這對(duì)于主動(dòng)式基礎(chǔ)設(shè)施監(jiān)控和靈活、不受限制的數(shù)據(jù)查詢至關(guān)重要,有效優(yōu)化了 CrowdStrike 在先發(fā)制人的安全措施和運(yùn)營(yíng)控制方面的態(tài)勢(shì)。它還允許他們?nèi)∠麑?duì)無索引和無預(yù)解析字段搜索的限制,以提高靈活性。

CrowdStrike 的 Falcon Threat Graph 內(nèi)置的實(shí)時(shí)分析和智能過濾功能與 Humio 的實(shí)時(shí)日志管理和無索引數(shù)據(jù)攝取功能相結(jié)合,加速了 Crowdstrike 的 XDR 功能。最近幾個(gè)月,Crowdstrike 將這一 XDR 平臺(tái)擴(kuò)展為更大的下一代 SIEM 產(chǎn)品。該解決方案的長(zhǎng)期表現(xiàn)將由時(shí)間來證明

SentinelOne: XDR

同樣,Scalyr 提供日志分析和可觀測(cè)性 SaaS,以支持云應(yīng)用。該公司的平臺(tái)提供云原生日志管理、可視化和分析工具,可將服務(wù)器日志和指標(biāo)匯總到一個(gè)實(shí)時(shí)、集中的系統(tǒng)中。

此次收購(gòu)加強(qiáng)了 SentinelOne 的 XDR 產(chǎn)品組合,為其提供了高性能的后端分析引擎,增強(qiáng)了其管理和分析具有實(shí)時(shí)可觀測(cè)性的大規(guī)模日志數(shù)據(jù)的能力。Scalyr的noSQL數(shù)據(jù)庫(kù)使SentinelOne能夠利用PowerQueries提供精簡(jiǎn)的查詢功能,這是SentinelOne受益匪淺的地方。這擴(kuò)展了他們的彈性搜索合作伙伴關(guān)系的可擴(kuò)展性,豐富了他們的事件數(shù)據(jù)云服務(wù),從而最大限度地減少了平均解決時(shí)間(MTTR),提高了實(shí)時(shí)查詢能力,并在單個(gè)屏幕上實(shí)現(xiàn)了全面的故障排除,同時(shí)促進(jìn)了加速的 DevOps 實(shí)踐。因此,SentinelOne 現(xiàn)在能夠支持可訪問 API 的后端存儲(chǔ),確保以更低的成本延長(zhǎng)事件數(shù)據(jù)的保留時(shí)間,并通過基于角色的訪問控制增強(qiáng)用戶管理體驗(yàn)。所有這些功能使 SentinelOne 更容易被 SIEM/SOAR 使用,因?yàn)?SIEM/SOAR 需要快速、大規(guī)模地獲取事件數(shù)據(jù)。

總之,Scalyr 的技術(shù)增強(qiáng)了 SentinelOne 的 XDR 功能。它使他們能夠在多個(gè)系統(tǒng)中攝取更多 TB 的數(shù)據(jù),并進(jìn)行更好的關(guān)聯(lián),從而使安全團(tuán)隊(duì)能夠自主檢測(cè)、響應(yīng)和緩解威脅。與 Crowdstrike 相比,SentinelOne 還沒有進(jìn)一步開發(fā)下一代 SIEM 解決方案。他們完全專注于構(gòu)建奇點(diǎn)數(shù)據(jù)湖(singularity Data Lake)和奇點(diǎn)XDR保護(hù)平臺(tái)。還有其他解決方案,如 Microsoft SentinelOne,我們還沒有廣泛討論。

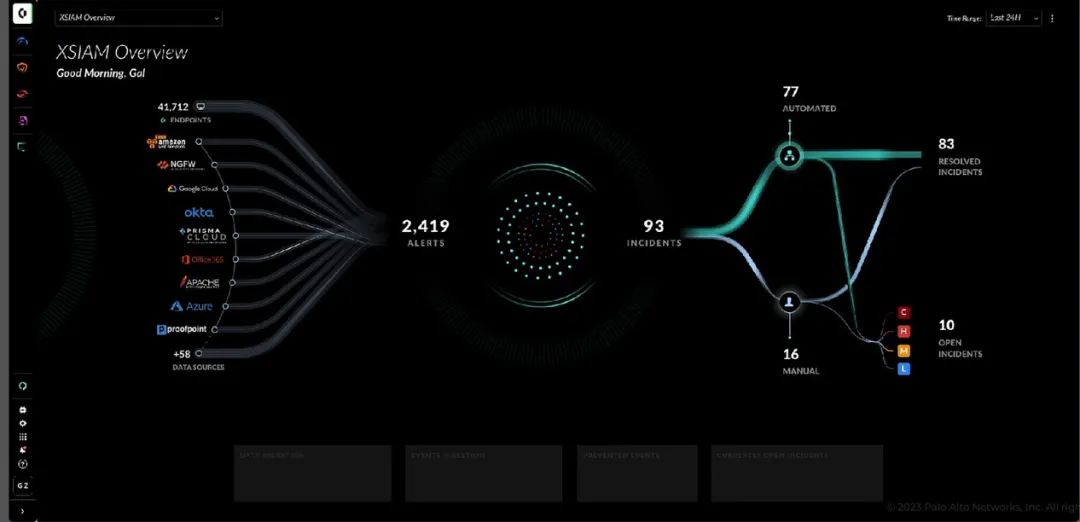

Palo Alto的 Cortex XSIAM

Cortex XSIAM 是 Palo Alto 集 SIEM、XDR、ASM(攻擊面管理)和 SOAR 安全操作平臺(tái)于一體的綜合解決方案。其中許多不同的解決方案來自于他們之前對(duì)不同廠商的收購(gòu)。他們的愿景是創(chuàng)建一個(gè)自主的 SOC 平臺(tái),以簡(jiǎn)化和增強(qiáng)安全操作。

XSIAM 擴(kuò)展了這些功能,納入了人工智能驅(qū)動(dòng)的分析和自動(dòng)化,以提高檢測(cè)準(zhǔn)確性和響應(yīng)時(shí)間,如解決事件所需的時(shí)間。與 Crowdstrike 或 SentinelOne 等 XDR 平臺(tái)相比,XSIAM 更廣泛地將安全功能集成到一個(gè)平臺(tái)中,從而消除了在不同安全控制臺(tái)之間切換的需要,簡(jiǎn)化了用戶體驗(yàn)并提高了運(yùn)營(yíng)效率。

資料來源Palo Alto Networks 投資者簡(jiǎn)報(bào)

現(xiàn)場(chǎng)的一些對(duì)話強(qiáng)調(diào),Palo Alto Networks 的生態(tài)系統(tǒng)不像其他一些廠商那樣開放,這對(duì)于希望避免被一家公司束縛的公司來說可能是一個(gè)挑戰(zhàn)。使用谷歌 BigQuery 的 XSIAM 平臺(tái)不允許客戶直接訪問數(shù)據(jù)湖,這就限制了客戶,使他們只能通過用戶界面和 API 使用該產(chǎn)品。對(duì)于希望直接訪問其數(shù)據(jù)進(jìn)行分析的客戶來說,這可能是一個(gè)限制。但是,如果客戶已經(jīng)將 Palo Alto 用于其網(wǎng)絡(luò)或 EDR 平臺(tái),那么他們就不會(huì)有上述問題。

AI響應(yīng)與自動(dòng)化(下一代 SOAR)

雖然 SIEM 非常適合匯總?cè)罩竞瓦M(jìn)行檢測(cè),但傳統(tǒng)上它們?nèi)狈ψ詣?dòng)修復(fù)工作流的功能。因此,相鄰的 SOAR 賽道應(yīng)運(yùn)而生:安全編排自動(dòng)化與響應(yīng)。Splunk 開發(fā)了自己的本地 SOAR,但 Tines、Torq、Demisto(被PANW收購(gòu))和 RevelStoke(被Arctic Wolf收購(gòu))等其他公司也在此領(lǐng)域成為領(lǐng)先的獨(dú)立解決方案。

SOAR 如何發(fā)揮作用

- 編排:SOAR 工具可連接和整合不同的安全工具和系統(tǒng),使它們能夠無縫協(xié)作。通過這種集成,可以自動(dòng)從各種來源收集數(shù)據(jù),然后用于更深入的分析。

- 自動(dòng)化:SOAR 允許根據(jù)工作流程和預(yù)定義規(guī)則自動(dòng)執(zhí)行常見的重復(fù)性任務(wù)。這種自動(dòng)化可包括在防火墻上阻止 IP 地址、暫停用戶賬戶或收集可疑事件的其他數(shù)據(jù)等操作。

- 響應(yīng):雖然 SIEM 系統(tǒng)擅長(zhǎng)檢測(cè)和告警,但它們生成的告警往往超過安全團(tuán)隊(duì)的手動(dòng)處理能力,而且并非所有告警都是關(guān)鍵告警。SOAR 有助于對(duì)這些告警進(jìn)行優(yōu)先排序,并更有效地做出響應(yīng)。SOAR 平臺(tái)可自動(dòng)執(zhí)行響應(yīng)操作,或使用提供逐步程序的 “操作手冊(cè) “引導(dǎo)安全分析師完成結(jié)構(gòu)化響應(yīng)流程,以緩解不同類型的安全事件。

Torq

Torq 是這一賽道趨勢(shì)的一個(gè)案例研究。Torq 將自己稱為安全運(yùn)營(yíng)的 “超自動(dòng)化 “平臺(tái)。Torq 平臺(tái)與上文討論的 SIEM、安全數(shù)據(jù)湖和 XDR 解決方案高度互補(bǔ),可作為可擴(kuò)展的信息總線發(fā)揮作用,提供可觀察性并實(shí)現(xiàn)安全流程自動(dòng)化的民主化。傳統(tǒng)的模式是先檢測(cè),然后在 SIEM 中記錄,最后進(jìn)行 SOAR,這種模式正在被打破。取而代之的是先檢測(cè),然后立即自動(dòng)化修復(fù)的轉(zhuǎn)變。

該賽道中的新一代提供商正在利用人工智能創(chuàng)建更高保真的響應(yīng)和自動(dòng)化。這些平臺(tái)利用人工智能對(duì)安全事件做出高度精確的自動(dòng)化響應(yīng)。它們超越了預(yù)定義的工作流程,利用上下文智能實(shí)時(shí)決定最佳行動(dòng)方案。有許多初創(chuàng)公司,如 Torq、Tines、Hunters、Dropzone AI、Prophet 和 Symbian,都主要專注于這一賽道。

內(nèi)部云 DIY 數(shù)據(jù)湖

有些公司擁有龐大復(fù)雜的 SOC 團(tuán)隊(duì),他們決定構(gòu)建和管理自己的安全工具。其中許多公司傾向于使用現(xiàn)有的 Snowflake 和 Databricks 數(shù)據(jù)平臺(tái)構(gòu)建整個(gè) SIEM。公司必須手動(dòng)構(gòu)建自己的檢測(cè)規(guī)則和查詢,以獲取安全數(shù)據(jù)的攝取和檢測(cè)。內(nèi)部工作越多,需要的安全人才就越多。Snowflake 具有良好的熱數(shù)據(jù)存儲(chǔ)能力,但沒有冷存儲(chǔ)層。這在擁有安全人才的高端市場(chǎng)更受歡迎。設(shè)計(jì)模式通常如下:

- 轉(zhuǎn)發(fā)器:利用云提供商和 SaaS 應(yīng)用程序提供的豐富 API(以及 Kafka 和流處理等更實(shí)時(shí)的技術(shù))來收集遙測(cè)數(shù)據(jù)。Cribl 和 Observo 等工具可用于攔截和過濾日志,以進(jìn)行經(jīng)濟(jì)高效的預(yù)處理。

- 存儲(chǔ):S3/GCS 可為長(zhǎng)期保留提供經(jīng)濟(jì)高效、可擴(kuò)展的存儲(chǔ)。數(shù)據(jù)倉(cāng)庫(kù)平臺(tái)(如 Snowflake)可用于計(jì)算。

- 索引器:可以利用 Panther Labs 和 Anvilogic 等現(xiàn)代可組合 SIEM 平臺(tái),在數(shù)據(jù)湖之上構(gòu)建一個(gè)可查詢的界面。

隨著時(shí)間的推移,購(gòu)買者的成熟度不斷提高,安全分析師和架構(gòu)師也更全面地掌握了 SIEM 的基本組件,并在內(nèi)部架構(gòu)這些解決方案方面取得了進(jìn)展。然而,考慮到巨大的人才缺口和手動(dòng)構(gòu)建 SIEM 所需的復(fù)雜性,這種選擇并不受歡迎。

競(jìng)爭(zhēng)格局討論

Splunk ES

Splunk 是 SIEM 市場(chǎng)的主導(dǎo)者,但在從內(nèi)部部署向云計(jì)算轉(zhuǎn)變的過程中卻舉步維艱。它因價(jià)格昂貴而聲名狼藉,在被思科收購(gòu)后,它的未來發(fā)展方向也引起了客戶的擔(dān)憂。Splunk 價(jià)格昂貴有其架構(gòu)和業(yè)務(wù)方面的原因,但隨著企業(yè)將更多的工作負(fù)載轉(zhuǎn)移到云(基礎(chǔ)設(shè)施需要大量的可擴(kuò)展性和數(shù)據(jù)存儲(chǔ)),這個(gè)問題只會(huì)隨著時(shí)間的推移而變得越來越嚴(yán)重。Anvilogic 等廠商通過將安全分析從日志層中分離出來,使團(tuán)隊(duì)能夠在他們選擇的數(shù)據(jù)平臺(tái)上進(jìn)行檢測(cè)、調(diào)查和響應(yīng),從而實(shí)現(xiàn)了差異化。這種策略通過更廣泛地使用數(shù)據(jù)來支持跨不同數(shù)據(jù)平臺(tái)的威脅檢測(cè),從而避免了廠商鎖定。由于數(shù)據(jù)攝取以及檢測(cè)和調(diào)查處理所需的計(jì)算成本較高,Splunk 限制了客戶的靈活性。

檢測(cè)分析層:Panther Labs & Hunters AI

Panthers 和 Hunters 都要求客戶即拆即換并部署其云計(jì)算下一代 SIEM。Anvilogic 等其他公司則幫助企業(yè)更輕松地管理變化和復(fù)雜的過程。Anvilogic 的平臺(tái)可以通過 Anvilogic Splunk App 在其 Splunk 部署中部署檢測(cè),并逐步將當(dāng)前未在 Splunk 中處理的大量數(shù)據(jù)轉(zhuǎn)移到 Snowflake,以獲得額外的檢測(cè)覆蓋范圍。這種過渡具有成本效益,可以按照客戶自己的節(jié)奏逐步完成。使用 Anvilogic,客戶可以保持對(duì)數(shù)據(jù)管道的完全控制。其模塊化檢測(cè)功能允許檢測(cè)直接在客戶的數(shù)據(jù)平臺(tái)(Splunk、Azure 和 Snowflake)上運(yùn)行,支持獨(dú)特的多數(shù)據(jù)平臺(tái)策略,是企業(yè) SOC 的理想選擇。相反,Panthers 和 Hunters 在將數(shù)據(jù)長(zhǎng)期存儲(chǔ)到 Snowflake 之前會(huì)對(duì)數(shù)據(jù)流進(jìn)行處理,這就要求客戶將所有數(shù)據(jù)發(fā)送給這些廠商。這一過程可能會(huì)導(dǎo)致合規(guī)性、成本和鎖定等問題,讓許多企業(yè)對(duì)其數(shù)據(jù)的運(yùn)輸?shù)攸c(diǎn)感到不安。最后,Anvilogic 還通過集成的 SOC Copilot 與 Panthers 和 Hunters 區(qū)別開來,Copilot 經(jīng)過 SOC 專業(yè)知識(shí)、底層數(shù)據(jù)模型和 Snowflake、Splunk 和 Azure 架構(gòu)的全面培訓(xùn),可訪問 VirusTotal、IPinfo、WHOIS 等各種外部威脅情報(bào)工具,提供在線 SOC 援助,減輕檢測(cè)工程、調(diào)查、分流和威脅狩獵活動(dòng)中的人工任務(wù)。

云數(shù)據(jù)平臺(tái)/下一代 SIEM/XDR 平臺(tái)

下一代 SIEM 的威脅檢測(cè)內(nèi)容通常非常分散,主要用于支持將數(shù)據(jù)導(dǎo)入其平臺(tái)的連接器。Palo Alto Networks XSIAM 或 IBM QRadar Cloud Native 等解決方案盡管提供了大量嵌入式威脅檢測(cè)內(nèi)容庫(kù),但往往重?cái)?shù)量輕質(zhì)量,導(dǎo)致大量選項(xiàng)缺乏可操作的規(guī)則集,而且安全團(tuán)隊(duì)也不容易進(jìn)行定制。廠商提供的內(nèi)容往往缺乏關(guān)于企業(yè)如何有效地將其內(nèi)容付諸實(shí)踐的明確說明,導(dǎo)致檢測(cè)工程(DE)團(tuán)隊(duì)不得不獨(dú)立確定日志源要求,以啟動(dòng)規(guī)則集。Anvilogic 的威脅檢測(cè)內(nèi)容由其內(nèi)部紫色團(tuán)隊(duì)維護(hù),該團(tuán)隊(duì)定期研究威脅環(huán)境,將威脅行為者的技術(shù)轉(zhuǎn)化為直接面向 Azure、Splunk 和 Snowflake 用戶的量身定制的檢測(cè)集,并提供帶有 SOC Copilot 的低代碼生成器,可在幾分鐘內(nèi)輕松構(gòu)建自定義檢測(cè)內(nèi)容。

此外,值得注意的是云服務(wù)商。云服務(wù)提供商SIEM,如 Chronicle、Sentinel 和 AWS Security Lake 提供的 SIEM,由于其對(duì)現(xiàn)有 CSP 客戶的補(bǔ)貼定價(jià)模式,為降低 SIEM 許可成本提供了一個(gè)潛在的解決方案,但它們也有自己的挑戰(zhàn),如痛苦的翻新和替換過程,以及 CSP 自身數(shù)據(jù)源之外的有限功能,因此與其他 SIEM 相比,它們的解決方案對(duì)某些企業(yè)來說并不實(shí)用。

至于 XDR 平臺(tái),如果您已經(jīng)從套件廠商那里購(gòu)買了其他產(chǎn)品,那么這些平臺(tái)有利于整合,但它們也有一些缺點(diǎn),例如,撕裂和替換過程很痛苦,由于其黑盒性質(zhì),檢測(cè)工程和內(nèi)容很差,難以定制,而且在廠商自己的 EDR 數(shù)據(jù)之外,其功能也很有限。

市場(chǎng)的未來發(fā)展方向

在追溯市場(chǎng)演變和會(huì)見該領(lǐng)域的創(chuàng)始人/投資人的過程中,我們發(fā)現(xiàn)了幾個(gè)主要的主題。如果有一點(diǎn)是明確的,那就是 SIEM 行業(yè)的未來不會(huì)像過去那樣。基礎(chǔ)設(shè)施、數(shù)據(jù)量、人工智能和攻擊模式的發(fā)展趨勢(shì)要求 SOC 團(tuán)隊(duì)繼續(xù)調(diào)整他們的工具。行業(yè)正在抓住的幾個(gè)趨勢(shì):

- 多數(shù)據(jù)云平臺(tái):我們將看到更多支持多種數(shù)據(jù)平臺(tái)的 SIEM 系統(tǒng),使企業(yè)能夠以最適合其需求的方式使用不同的數(shù)據(jù)存儲(chǔ)解決方案,如 Azure、Splunk 或 Snowflake,而不會(huì)被鎖定在單一廠商。下一代 SIEM 將能夠在生成數(shù)據(jù)的不同云中運(yùn)行檢測(cè),從而適應(yīng)企業(yè)中日益增長(zhǎng)的多云環(huán)境趨勢(shì)。

- 分布式數(shù)據(jù)湖:越來越多的安全團(tuán)隊(duì)希望擁有自己的基礎(chǔ)架構(gòu),并體驗(yàn) SIEM 的所有優(yōu)勢(shì)。安全運(yùn)營(yíng)團(tuán)隊(duì)將越來越多地采用安全數(shù)據(jù)湖,而無需更換現(xiàn)有的 SIEM 解決方案,從而實(shí)現(xiàn)更好的成本管理和可擴(kuò)展性。這樣,新興的 SIEM 廠商就能滿足客戶在云和數(shù)據(jù)湖方面的任何需求。通過擁有底層數(shù)據(jù)湖,企業(yè)可以:(1)更透明地了解哪些數(shù)據(jù)進(jìn)入了檢測(cè)和響應(yīng)系統(tǒng);(2)更靈活地為檢測(cè)和響應(yīng)以外的環(huán)境構(gòu)建基礎(chǔ)架構(gòu)–同一數(shù)據(jù)湖可用于其他環(huán)境,如 ML 工程等。

- 檢測(cè)工程:檢測(cè)工程是一門新興學(xué)科,終于迎來了它的 “陽(yáng)光時(shí)刻”。越來越多的安全團(tuán)隊(duì)希望采用 “檢測(cè)即代碼”(Detection-as-Code)等做法,讓 SOC 分析師能夠編纂檢測(cè)邏輯并更有效地?cái)U(kuò)展自己。通過使用簡(jiǎn)單(但有效!)的 Python 腳本實(shí)現(xiàn)檢測(cè)自動(dòng)化,SOC 團(tuán)隊(duì)可以將精力集中在附加值更高的活動(dòng)上,如調(diào)整檢測(cè)以提高準(zhǔn)確性或分流高優(yōu)先級(jí)事件。

- 釋放數(shù)據(jù)量:雖然這些新興廠商中的許多都是對(duì) Splunk 的巨大改進(jìn),但我們發(fā)現(xiàn),取代它們?nèi)匀划惓@щy。Splunk 最大的客戶每年的支出高達(dá) 7-8 位數(shù),這意味著該平臺(tái)存儲(chǔ)了大量企業(yè)中最敏感的數(shù)據(jù)。安全領(lǐng)導(dǎo)者們并沒有立即放棄 Splunk,而是逐漸從該平臺(tái)中解脫出來,他們采用了一些巧妙的策略,比如將大容量用例轉(zhuǎn)移到更具成本效益的日志解決方案(如 Anvilogic),或者在日志進(jìn)入他們選擇的水槽(如 Observo)之前對(duì)其進(jìn)行預(yù)處理。

- AI SOC 分析師:我們希望看到AI驅(qū)動(dòng)的 “安全直升機(jī) “等功能進(jìn)入 SOC。Dropzone 和 Prophet Security 等公司就是這方面的早期范例。這一賽道將 ” AI代理 “的概念擴(kuò)展到了 SOC,這意味著程序不僅僅是處理文本和生成新內(nèi)容,它還將實(shí)際執(zhí)行 SOC 分析師的工作,包括優(yōu)先級(jí)排序、分流和修復(fù)關(guān)鍵告警。

總結(jié)

未來幾年,這是一個(gè)值得持續(xù)關(guān)注的重要市場(chǎng)。我們的文章涵蓋了傳統(tǒng) SIEM(安全信息和事件管理系統(tǒng))的局限性,以及云原生 SIEM 的未來,云原生 SIEM 利用云存儲(chǔ)和計(jì)算以更具成本效益和靈活性的方式管理更大的數(shù)據(jù)量。我們的文章還預(yù)測(cè)了未來的市場(chǎng)方向,強(qiáng)調(diào)了多數(shù)據(jù)云平臺(tái)、分布式數(shù)據(jù)湖和檢測(cè)工程的重要性,它們正在重塑企業(yè)在多云環(huán)境中管理和分析安全數(shù)據(jù)的方式。

另一個(gè)值得關(guān)注的領(lǐng)域是將 XDR 和 SOAR 平臺(tái)融合為一個(gè)人工智能驅(qū)動(dòng)的響應(yīng)和報(bào)告工具。隨著人工智能/LLMs 的進(jìn)步,這一市場(chǎng)的發(fā)展速度非常快,我將在今后的文章中詳細(xì)介紹。感謝您閱讀到這里。

原文鏈接:

https://softwareanalyst.substack.com/p/the-evolution-of-the-modern-security

來源:安全喵喵站

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營(yíng)聯(lián)運(yùn)”認(rèn)證!

- 280萬(wàn)人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬(wàn)元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬(wàn)元

- UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國(guó)美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國(guó)網(wǎng)絡(luò)與信息法治建設(shè)回顧