“黑狐”木馬詳細分析

責編:admin |2015-05-04 12:27:11木馬簡介

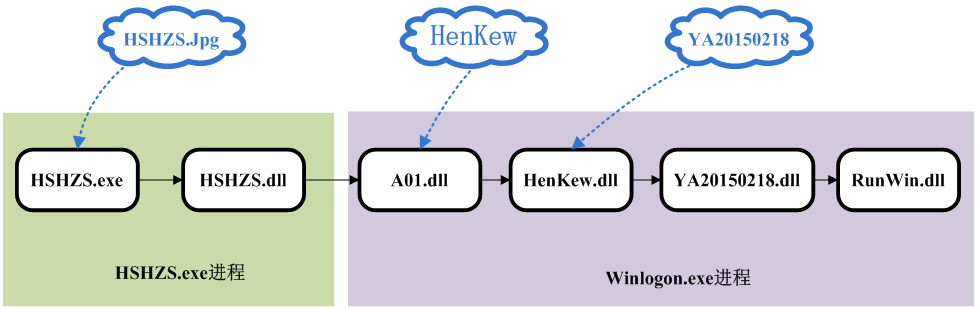

騰訊反病毒實驗室近期捕獲了“黑狐”木馬的最新變種,這已經是該木馬從2014年初首次發現以來的第三個大變種,本次全國感染量近百萬。本文通過對“黑狐”木馬多個版本的分析對比,來探究當前主流木馬在對抗殺軟技術、傳播渠道、獲利方式上的一些特征和線索,也為預知和防御新的變種尋找思路。

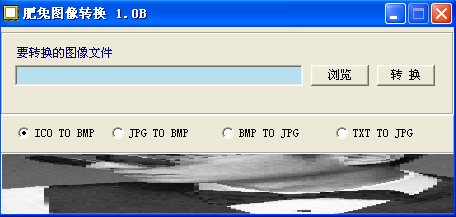

1、偽裝性好

該木馬與正常的軟件“混編”,用戶在打開該木馬程序時,誤以為是正常的程序。由于打開過程中,沒有明顯的異常,且木馬的主要文件是在運行后經過數輪的下載才安裝到用戶機器中,在原始樣本中只含有少量代碼,通過文件體積等完全無法看出。

圖1. 運行后的木馬界面

圖2. 木馬的下載流程圖

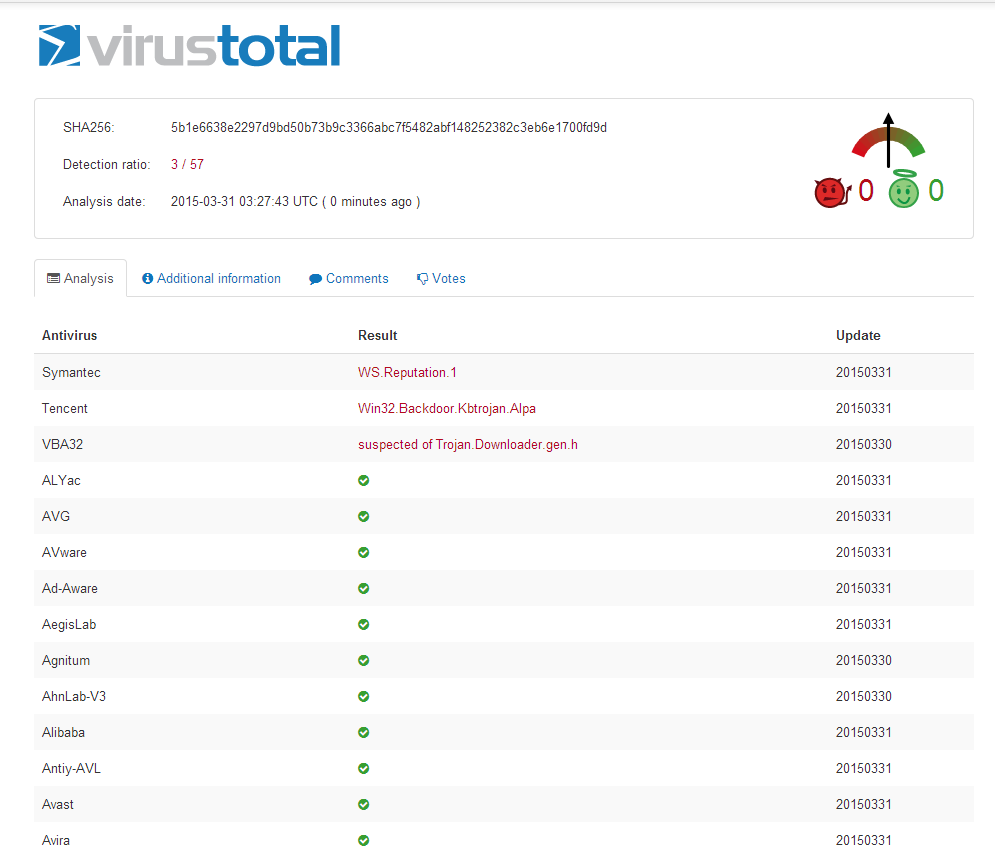

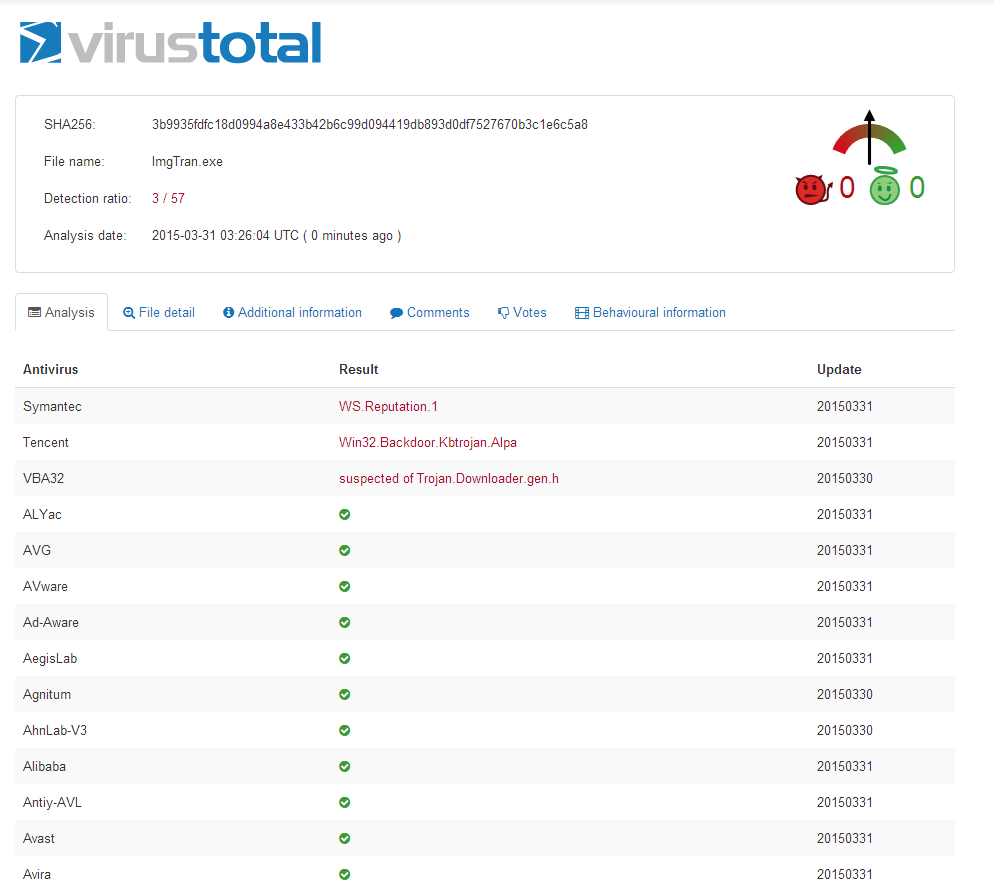

2、傳播迅速

使用惡意新聞簡單報、惡意便簽等各種傳播推廣渠道迅速推開,在很短的時間內迅速感染近百萬臺電腦。當安全廠商監控到該木馬廣度過大后,會進行人工分析,而人工分析地不徹底,就會導致木馬被設置為信任而不報毒。截止3月31日,黑狐木馬的母體和子體在VirusTotal上包括騰訊電腦管家在內只有三家報毒。

圖3. 截至目前,大部分安全廠商不報毒

3、隱蔽性強

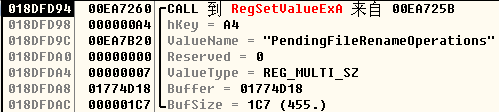

該木馬使用了開機回寫、啟動刪除、驅動隱藏等技術,在電腦開機時,由系統用木馬文件替換系統文件,在木馬啟動后,再用備份的系統文件替換掉木馬文件,因此木馬文件在系統關鍵位置存留的時間很短,且使用了rootkit技術,隱蔽性很強,絕大多數安全軟件在電腦體檢和木馬掃描時不會掃描到木馬文件及其啟動項。

圖4. 使用注冊表PendingFileRenameOperations方式實現自啟動

4、難以清除

由于該木馬駐留在Winlogon.exe進程中,該進程是windows用戶登錄程序,啟動地比安全軟件早,而關閉地比安全軟件遲。且在內核中含有rootkit保護驅動,即便被掃描出來,也很難被徹底清除。

5、危害嚴重

該木馬是一個典型的插件型遠控木馬,控制者隨時可以通過命令下發插件,而插件可以由控制者任意定制。當前發現的插件主要是進行流氓推廣,但只要控制者想做,隨時可以下發盜號插件、監控插件、竊密插件等可能給用戶財產、個人隱私造成嚴重損失。

圖5. “黑狐”木馬模塊分工示意圖

詳細分析

HSHZS.exe行為:

1) 正常的界面顯示、圖片格式轉換器

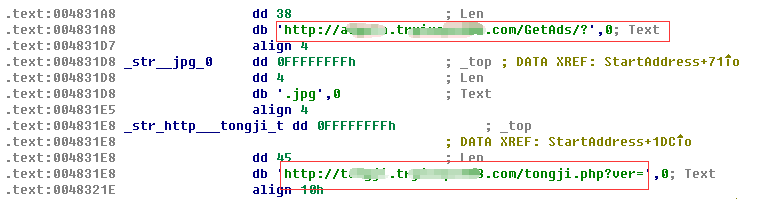

2) 創建一個線程,下載 http://ad*.tr*8.com/Ge*s/? HSHZS.jpg

3) 從jpg文件尾部提取數據,解壓后得到HSHZS.dll,創建線程直接內存執行

4) 訪問http://to*.tr*.com/tongji.php,將本地磁盤序號信息等上傳統計

圖6. 木馬的下載和統計鏈接

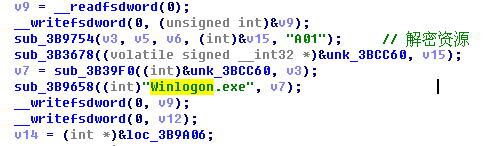

HSHZS.dll行為:

1) 加載名為A01的資源,解壓后得到一個PE文件,以下將其命名為A01.dll

2) 將A01.dll以遠程線程的方式注入到系統Winlogon.exe進程中

圖7. 將A01資源解壓后以遠程線程的方式插入winlogon.exe

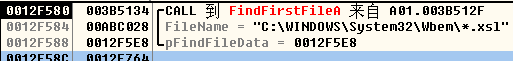

A01.dll行為:

1) 下載http://98.126.20.182:443/HenKew并解壓,得到HenKew.dll,內存執行

圖8. 下載指定URL的數據到本地執行,根據配置有兩種方式,WinExe和直接內存執行

HenKew.dll行為:

1) 下載http://98.126.20.182:443/YA20150218 并解壓,得到YA20150218.dll,內存執行

圖9.每個模塊的下載代碼都使用的同一套代碼,支持http、https、ftp三種方式的URL

YA20150218.dll行為:

1) 加載名為RunWin的資源,該資源是一個PE文件,取名 RunWin.dll,內存執行

圖10. 提取RunWin資源,并執行,RunWin才是正式的木馬體

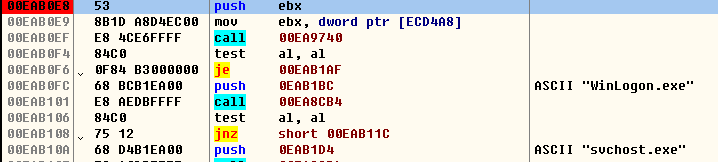

RunWin.dll行為:

1) 判斷是否在Winlogon.exe進程或者svchost.exe進程

2) 創建線程,不斷進行以下行為:

①創建C:\WINDOWS\System32\SET12.tmp(SET**.tmp)

② 修改注冊表PendingFileRenameOperations,實現重啟后用SET**.tmp替換cscdll.dll

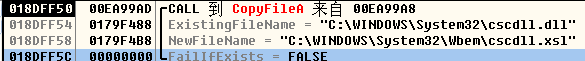

3) 釋放C:\WINDOWS\System32\Wbem\csvcoy.xsl(csvc**.xsl)

4) 拷貝%windir%\System32\cscdll.dll到%windir%\Wbem\cscdll.xsl

5) 連接C&C服務器,接收指令,目前發現的有

①下載文件,WinExec執行

②下載文件,注入到其他進程執行

6) 加載驅動,在驅動中,實現以下兩個功能

①在驅動中通過文件過濾隱藏Set**.tmp、csvc**.xsl文件

②創建關機回調,在系統關機時再次回寫注冊表和文件,保證不被清除

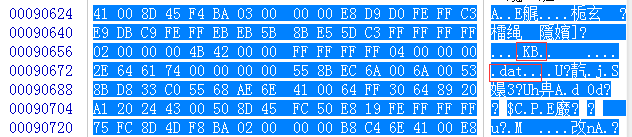

SET**.tmp行為:(重啟使用)

1) 查找并讀取csvc**.xsl文件,解壓得到csvc**.dll,內存執行,csvc**.dll同RunWin.dll

圖11.木馬安裝過程

圖12. 該木馬的特征之一:運行過程中會生成很多KB*.dat的中間文件

文章來源:FreeBuf黑客與極客(FreeBuf.COM)

上一篇:利用QQ昵稱反彈連接木馬技術分析

下一篇:信息防泄漏:解密特洛伊