NSA如何跟蹤其他國家的黑客

責編:mhshi |2018-03-09 14:51:35一年前,黑客團體“影子經紀人”向大眾公布了了一批被盜的NSA黑客工具,大多數研究專家稱最有力的工具是0day漏洞 ——用于安裝惡意軟件并接管機器。 最近,一些匈牙利安全研究人員公布的數據中發現了一些其他內容,NSA用它來檢測其感染機器上的其他國家黑客的腳本和掃描工具。

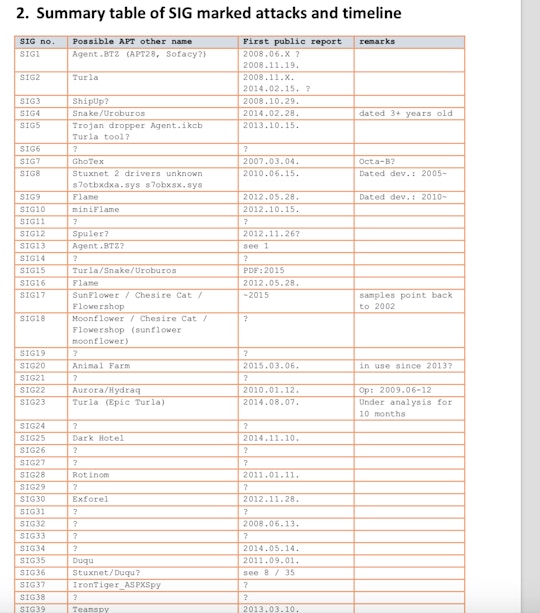

事實證明,這些腳本和工具與攻擊一樣有趣。 他們表示,在2013年(NSA工具被影子經紀人竊取的那一年),該機構正在跟蹤至少45個不同的國家級APT攻擊。 其中一些似乎是更廣泛的安全界已知的操作 – 但有些可能是研究人員目前不知道的威脅行為者和操作。

匈牙利人研究的腳本和掃描工具,該工具被稱為TeDi(Terditorial Dispute)或TeDi的團隊創建的,NSA稱黑客影子經紀人來自中國,該團體于2007年從美國國防承包商那里偷走了軍方聯合攻擊機的設計以及其他敏感數據,從而組建了這個團隊; 當他們剛剛開始在網上出現時,該團隊應該目的是更快地發現并對付復雜的國家攻擊者。

一位情報消息人士告訴記者:與美國僅在五年內發現所有東西都被盜的情況相反,他們的目標是試圖找出它實時被盜的時間。但是他們的使命也演變為為NSA黑客提供態勢感知,幫助他們知道其他國家行為者何時在機器上試圖破解他們。

當NSA在伊朗、俄羅斯、中國和其他地方攻擊機器時,它的運營商想知道外國間諜是否在同一臺機器上,因為這些黑客可以竊取NSA工具或者監視NSA在機器上的活動。 如果其他黑客魯莽,他們也可能導致NSA自己的行動暴露。 因此如果發現該機器上還有其他人,NSA可能會決定退出或繼續謹慎處理。 事實上,TeDi數據中存在一些警告和其他評論,指示操作員在發現特定感興趣的某些惡意軟件文件時該如何處理? “未知 – 請返回”是操作員對一個文件的指示; “危險的惡意軟件 – 盡快尋求幫助”和“友善的工具 – 盡快地看到幫助”適用于其他人。

?

TeDi腳本使用數字簽名來捕獲APT攻擊參與者。 這些簽名就像黑客組的指紋一樣 – 它們可以包括APT反復使用的已知惡意軟件的代碼片段,或者高級黑客已知的對機器核心操作系統設置進行的特定更改。 這些元素被安全社區稱為折衷指標或IoC。

在NSA腳本中,沒有一個高級威脅團體是由研究團體通常使用的名稱識別的 – 相反,NSA稱他們為Sig1,Sig2等 – 但匈牙利研究人員在去年通過腳本嘗試嘗試 以將它們與已知的惡意軟件樣本和高級威脅組進行匹配。 他們還研究了國家安全局編號清單中簽名的順序,以確定領土爭端小組何時將某些操作添加到清單中,并查看國家安全局是否可能在安全界之前了解某些操作。

在以上案例中有一家來自韓國的黑客組織Dark Hotel,2011年的時候NSA追蹤到了該組織的工具,并在三年后的發現了他們。

“這引發了一個問題:關于NSA是否應該泄露或公布有關這些未知物質的信息,”CrySyS實驗室的BoldizsárBencsáth說。

由Bencsáth領導的研究小組包括他實驗室的同事和來自匈牙利安全公司Ukatemi的研究人員。 CrySyS實驗室以其2011年發現的以色列間諜工具Duqu而聞名,該工具據信是由一些以色列黑客參與開發用于破壞伊朗核計劃的著名Stuxnet數字攻擊而創建的。

Bencsáth的團隊計劃在本周在墨西哥坎昆舉行的卡巴斯基安全峰會上發布關于NSA腳本的調查結果,希望其他研究人員能夠挖掘數據,找出更多NSA正在尋找的高級威脅組。 該團隊還希望這些信息能夠幫助社區對以前未被安全社區發現的惡意軟件樣本和簽名進行分類,但仍未歸入特定威脅組,因為研究人員不知道他們屬于哪個高級黑客組。 目前為止,該團隊只能確定地識別少數高級威脅組織,并對其他許多人進行了可信的猜測。

“根據目前的結果,一些攻擊,樣本,甚至數百個樣本將被確定為一些先前未知或部分未知的APT攻擊的一部分,”該團隊的報告指出。

Bencsáth指出,在大多數情況下,即使安全研究人員通常可以為黑客團體聚集數十個甚至數百個,甚至數百個安全研究人員,但在大多數情況下,NSA使用的是兩個到五個妥協指標。 其中一位情報官員告訴“截獲報告”,美國國家安全局只需要一些高質量的簽名就可以找到APT。 他指出:“對于任何特定的群體而言,都有數千個[簽名],這是一個神話。 “這些[領土爭議]人真的專注于找到兩個或三個可能會使你[在APT]上鎖定的跡象。”

NSA并不只是掃描外國威脅演員來保護自己的行動,它還有意觀察外國黑客竊取什么以及他們如何做。 這種掃描還可以幫助NSA在地理區域發現高價值目標,在這些地區可能缺乏識別最佳機器的洞察力。

“在某些地區,你可能不具備所有的具體見解,所以知道你是否在正確的盒子里可能是非常重要的,”第二位官員告訴The Intercept。 如果多個威脅演員在同一臺機器上,這將表明一個有價值的目標。

實際上,在高價值系統上找到多個高級永久性威脅組并不罕見。 2014年3月,卡巴斯基實驗室在中東一家研究機構的一臺機器上發現了多個組織,卡巴斯基稱其為“威脅磁體”; 除了被認為是英國間諜工具包的Regin之外,他們還發現NSA的Equation Group惡意軟件以及屬于Flame的模塊被認為是以色列的一項行動; 動物農場,據信屬于法國情報; Careto(或Mask)被認為是講西班牙語的民族國家組織; 和講俄語的組織Turla。

TeDi小組按順序為APT創建簽名; 據一位情報人士透露,無論何時發現新的攻擊或者某人發現了一些被懷疑是高級威脅組織的有趣事件,都會創建一個新的簽名。 盡管該團隊最初專注于中國和俄羅斯的黑客組織,但隨著Bencsáth團隊發現,其他國家的組織也隨著時間的推移而增加,包括以色列乃至美國。

根據Bencsáth的團隊,Sig1是2007年創建時名單上第一個NSA惡意軟件簽名,代表Agent.btz。 Agent.btz蠕蟲被認為是美國國防部高安全性的秘密互聯網協議路由器或SIPR網絡中的一種USB存儲器中的機密信息,被稱為“美國軍方分類計算機系統中最嚴重的違規行為” 一名士兵在阿富汗的一家網吧接走。 這歸功于俄羅斯。

Bencsáth的團隊認定Sig25是研究人員稱為Dark Hotel和Tapaoux的威脅演員。 作為一名頂級演員,該組織自2007年以來一直活躍,其目標是高調的高管,政府機構和非政府組織,其主要重點是在朝鮮,日本和印度的實體 – 亞洲國家的核計劃。 “他們的目標是以核為主題,但他們也瞄準美國的國防工業基地,以及來自世界各地的所有部門的重要管理人員都與經濟發展和投資有關,”卡巴斯基實驗室全球研究與分析總監Costin Raiu 團隊,已表示。 Raiu的團隊在2014年公開曝光了一些黑客酒店的黑客攻擊,發現它可能來自韓國。

其中一名情報官員告訴截獲Sig16是以色列APT。 匈牙利研究人員認為這個簽名是針對Flame的,Flame是卡巴斯基實驗室在2012年發現的一個大型間諜工具包,并且相信它是由在Stuxnet上工作的一些團隊在2007年創建的。

根據Bencsáth的團隊,NSA名單上的Sig8正在尋找機器上出現Stuxnet感染的跡象。

美國國家安全局為什么要搜索黑客攻擊它自己的惡意軟件或黑客盟友的機器? 對于包括英國,加拿大,澳大利亞和新西蘭在內的“五眼”組織中屬于美國密切聯盟的黑客工具,它可能會尋求這些解除沖突的目的,這樣, 在同一臺機器上互相碰撞。 但就Stuxnet而言,前情報官員之一表示,在Stuxnet開始無法控制地傳播之后,領土爭議小組在2010年增加了簽名 – 傳播導致其發現和公開曝光。

所有這些都引發了有關NSA運營商被告知他們正在掃描的APT的問題。 Stuxnet是一種高度機密,緊密控制的操作,僅為政府和國家安全局的一小部分人員所知,因此向操作人員說明Sig8試圖檢測到的惡意軟件可能會使操作覆蓋面受到暴露。 出于這個原因,前情報官員,運營商說,大部分時間都處于黑暗中。

他說:“那些運行著操作系統的人被告知,他們必須開始運行這些腳本,看看這些工具是否存在。” “但他們不知道什么是什么。”