Greystars勒索病毒突襲!Weblogic服務端成為重災區

責編:gltian |2018-04-27 14:50:12北京時間4月21日,匿名黑客利用Weblogic反序列化漏洞向國內部分企業服務器投遞Greystars勒索病毒,加密服務器中的重要文件并索要0.08個比特幣,贖金當前約合人民幣4761元。根據360互聯網安全中心的監控數據,有近百臺服務器收到此次攻擊的影響。

使用“無文件”攻擊方式,攻擊載荷托管在Gist上

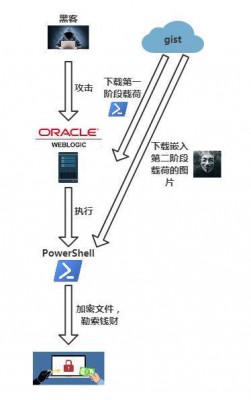

Greystars勒索病毒借鑒近年來十分流行的“無文件”攻擊方式,所有工作都在Windows合法進程Powershell中完成——黑客利用Weblogic反序列化漏洞攻擊服務器,控制服務器下載托管在Gist上的第一階段載荷并運行,載荷讀取托管在Gist上嵌入惡意內容的圖片后解密圖片內容獲得第二階段載荷并最終在PowerShell進程中執行。圖1展示了完整攻擊流程。

圖1 Greystars勒索病毒完整攻擊流程

第一階段攻擊載荷托管地址為hxxps://raw.githubusercontent.com/Tree1985/metasploit-framework/master/metasploit。黑客成功利用Weblogic反序列化漏洞入侵服務器后執行如圖2所示命令,從托管地址下載攻擊載荷執行。不同于大部分黑客使用個人域名作為載荷下載地址,Greystars勒索病毒選擇Gist托管載荷,這么做的優勢在于raw.githubusercontent.com對于大部分殺毒軟件和主機入侵防御系統而言是一個合法的域名,選擇其作為載荷下載地址可以有效躲避攔截,不過這也增加黑客身份暴露的風險。

圖2 黑客入侵服務器后執行的命令

使用“圖片隱寫術”隱藏惡意代碼

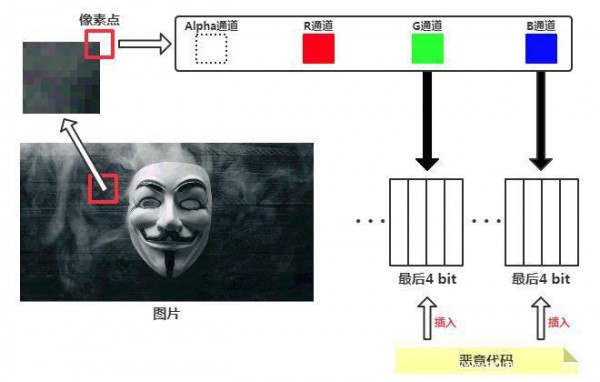

第一階段載荷內容的主要功能是從hxxps://raw.githubusercontent.com/Tree1985/metasploit-framework/master/web.png下載嵌入惡意代碼的圖片并從圖片中獲取惡意代碼執行。web.png是一張特殊的圖片,黑客使用Invoke-PSImage工具將惡意代碼插入其中。Invoke-PSImage是國外安全研究員Barrett Adams開發的PowerShell圖片隱寫工具,能夠將惡意代碼插入圖片每個像素點G和B兩個顏色通道的最后4 bit。圖3展示了Invoke-PSImage的簡單工作原理。

圖3 Invoke-PSImage的簡單工作原理

由于顏色通道的最后4 bit對最終像素點的顏色呈現并無太大影響,通過Invoke-PSImage嵌入惡意代碼的圖片與原始圖片幾乎沒有差別。黑客將這樣一張“正常”的圖片托管在Gist上也不會引起懷疑。

加密計算機中的重要文件并索要贖金

第二階段的載荷是完成加密文件與勒索的執行體。載荷同樣用PowerShell語言編寫。

對于每一臺計算機,Greystars勒索病毒生成一個AES密鑰用于加密文件,并通過內置的RSA公鑰加密AES密鑰。該RSA公鑰存儲于以硬編碼方式寫入代碼的證書中,通過.NET X509Certificates類的PublicKey方法獲取。由于PowerShell語言能夠靈活操作.NET方法,Greystars勒索病毒利用這一特點將繁瑣的密鑰生成以及密鑰加密過程用簡潔的PowerShell語言實現。圖4展示了Greystars勒索病毒對AES密鑰進行RSA加密的過程。

圖4 Greystars勒索病毒對AES密鑰進行RSA加密的過程

Greystars勒索病毒加密計算機中422種文件格式,不僅包括常見的文檔、圖片、數據庫文件,也包括一些服務器運行所需要的腳本文件,包括python腳本、PHP腳本、PowerShell腳本等。加密過程中,Greystars勒索病毒會避開C盤下除了桌面文件夾和文檔文件夾外的其他目錄以保證系統正常運行,并且結束與數據庫相關的進程保證數據庫文件成功加密。由于Greystars勒索病毒采用的是“加密原文件?生成新文件?刪除原文件”的方式,一些只有只讀權限的目錄會出現被加密的文件不存在但原文件被刪除的情況,這就導致部分服務器無法通過繳納贖金恢復文件。圖5展示了Greystars勒索病毒加密的文件格式。

圖5 Greystars勒索病毒加密的文件格式

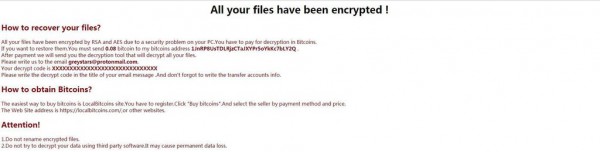

所有被加密的文件都會加上后綴“greystars@protonmail.com”,生成的勒索信息要求受害者轉賬0.08個比特幣的贖金到指定地址以解密文件。圖6展示了勒索信息。

圖6 勒索信息

Weblogic服務端開始受勒索病毒的青睞

2017年,Weblogic爆出兩個嚴重的反序列化漏洞CVE-2017-3248和CVE-2017-10271,影響Oracle WebLogic Server 10.3.6.0.0、12.1.3.0.0、12.2.1.0、12.2.1.1等多個版本,這兩個漏洞也被廣泛用于向服務器植入挖礦木馬。時至今日,仍有許多服務器未對WebLogic進行更新。

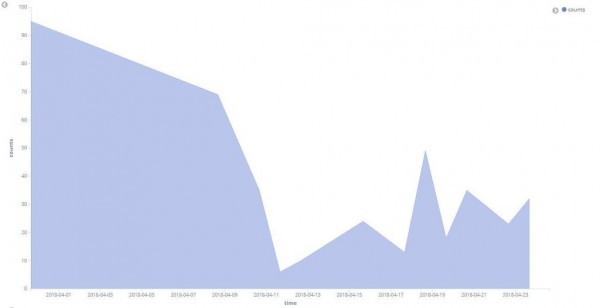

2018年4月,360互聯網安全中心監測到兩個勒索病毒家族Satan和Greystars開始攻擊Weblogic服務端。如圖7中Satan勒索病毒傳播量趨勢所示,Satan勒索病毒一直保持活躍狀態,并且影響國內超過百臺企業服務器。而Greystars勒索病毒雖然只在4月21日爆發,其依然影響了近百臺企業服務器。

圖7 Satan勒索病毒四月份的傳播量變化趨勢

為何Weblogic服務端開始受勒索病毒青睞。主要原因有兩點:一是未進行更新的Weblogic服務端數量巨大,漏洞利用攻擊難度較低,對于黑客而言攻擊收益與攻擊成本之比非常高;二是這類服務器系統一般為企業所有,企業繳納贖金恢復文件的可能性相比較用戶而言要高不少。這類遭受攻擊的服務器一般都是無人看管或者疏于看管的一類機器,挖礦木馬對這類服務器的攻擊并不能造成太大動靜引起服務器管理員以及相應企業的注意,而勒索病毒的攻擊可能導致服務器癱瘓進而影響業務運行,這也是勒索病毒被經常曝光的原因。

防護建議

1. 及時更新Weblogic服務端到最新版本。

2. 安裝安全防護軟件,攔截此類病毒。

IOC

hxxps://raw.githubusercontent.com/Tree1985/metasploit-framework/master/metasploit

hxxps://raw.githubusercontent.com/Tree1985/metasploit-framework/master/web.png