ShaHmer行動: 疑似華X電腦公司遭受有針對性的供應鏈攻擊

責編:gltian |2019-03-26 10:57:23聲明:以下全文參考卡巴斯基和motherboard官方發布的分析報告

如原文有不實報道,請與卡巴斯基和motherboard聯系,本文僅供技術參考,涉及公司名稱已打部分碼表示。原文為第一人稱視角發布,為避免引起法律糾紛,因此同樣以此進行翻譯轉述以及一些信息補充。

這家臺灣科技巨頭華X被認為通過其受信任的自動軟件更新工具將惡意軟件推向了數十萬客戶,因為攻擊者攻擊該公司的服務器并用它將惡意軟件推送到機器上。

網絡安全公司卡巴斯基實驗室的研究人員表示,華X是世界上最大的計算機制造商之一,去年在攻擊者為公司的實時軟件更新工具破壞了服務器之后,曾經無意中在數千個客戶的計算機上安裝了惡意后門。卡巴斯基實驗室表示,惡意文件是使用合法的華X數字證書簽署的,以使其看起來是該公司的真實軟件更新。

華X是一家總部位于臺灣的數十億美元的計算機硬件公司,生產臺式電腦,筆記本電腦,移動電話,智能家居系統和其他電子設備。

研究人員估計有50萬臺Windows機器通過華X更新服務器接收了惡意后門,盡管攻擊者似乎只針對這些系統中的大約600個機器。

惡意軟件通過其唯一的MAC地址搜索目標系統。一旦進入系統,如果它找到了這些目標地址之一,則惡意軟件會聯系到攻擊者操作的命令和控制服務器,然后在這些計算機上安裝其他惡意軟件。

“這次攻擊表明我們基于已知供應商名稱和數字簽名驗證使用的信任模型無法保證您不會受到惡意軟件的攻擊,”卡巴斯基實驗室全球研究和分析團隊亞太區總監Vitaly Kamluk表示。研究。他指出,當研究人員在1月份聯系該公司時,華X向卡巴斯基否認其服務器遭到入侵,惡意軟件來自其網絡。但Kamluk表示,卡巴斯基收集的惡意軟件樣本的下載路徑直接返回華X服務器。

motherboard周四向華X發送了卡巴斯基在三封電子郵件中提出的索賠清單,但沒有收到公司的回復。

但這家總部位于美國的安全公司賽門鐵克周五證實了卡巴斯基的調查結果,motherboard詢問是否有任何客戶也收到了惡意下載。該公司仍在調查此事,但在電話中稱,至少有13,000臺屬于賽門鐵克客戶的計算機去年感染了華X的惡意軟件更新。

“我們看到更新來自Live Update ASUS服務器。它們被木馬化或惡意更新化,并且證書由華X簽署,“賽門鐵克安全技術和響應小組開發主管Liam O’Murchu說。

卡巴斯基全球研究與分析團隊全公司董事科斯汀·萊烏表示,華X的攻擊與其他攻擊不同。

“我認為這種攻擊在以前的攻擊中脫穎而出,同時在復雜性和隱秘性方面處于領先水平。通過MAC地址以手動方式過濾目標是長時間未被發現的原因之一。如果你不是目標,惡意軟件幾乎是無法發現的,“

但即使在非目標系統上保持沉默,惡意軟件仍然會讓攻擊者在每個受感染的ASUS系統中都存在后門。

下面為卡巴斯基報告具體內容

Operation ShaHmer,這是一種利用華XLive Update軟件的新發現的供應鏈攻擊。

在2019年1月,我們發現了涉及華XLive Update Utility的復雜供應鏈攻擊。襲擊發生在2018年6月至11月之間,根據我們的遙測,它影響了大量用戶。

華XLive Update是一種預裝在大多數華X電腦上的實用程序,用于自動更新某些組件,如BIOS,UEFI,驅動程序和應用程序。根據Gartner的數據統計,

截至2017年,華X是全球第五大個人電腦供應商。這使得它成為可能希望利用其用戶群的APT組織極具吸引力的目標。

根據我們的統計數據,超過57,000名卡巴斯基用戶在某個時間點下載并安裝了后門版本的華XLive Update。

我們無法僅根據我們的數據計算受影響用戶的總數;?但是,我們估計問題的實際規模要大得多,并且可能影響全球超過一百萬用戶。

攻擊的目標是手動定位一個未知的用戶池,這些用戶的網絡適配器的MAC地址已經識別出來。

為了實現這一目標,攻擊者在木馬化樣本中硬編碼了一個MAC地址列表,這個列表用于識別這個大規模操作的實際預期目標。

我們能夠從這次攻擊中使用的200多個樣本中提取600多個唯一的MAC地址。當然,可能還有其他樣本在其列表中具有不同的MAC地址。

我們認為這是一個非常復雜的供應鏈攻擊,它在復雜性和技術方面與Shadowpad和CCleaner事件相匹配甚至超過它們。

它長期未被發現的原因部分是由于木馬化更新程序是用合法證書簽署的(例如:“ASUSTeK Computer Inc.”)。

惡意更新程序托管在官方liveupdate01s.asus.com和liveupdate01.asus.com華X更新服務器上。

木馬化ASUS Live Update設置安裝程序上的數字簽名

證書序列號:05e6a0be5ac359c7ff11f4b467ab20fc

我們已聯系華X,并于2019年1月31日向他們通報了此次攻擊,支持他們對IOC的調查以及惡意軟件的描述。

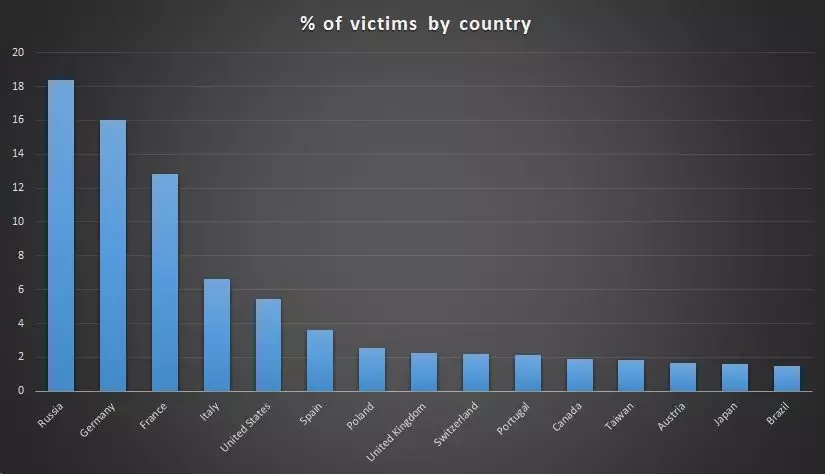

按受影響的ASUS Live Updater分類的受害者分布如下:

值得注意的是,這些數字也受到全球卡巴斯基用戶分布的高度影響。原則上,受害者的分布應與全球華X用戶的分布相匹配。

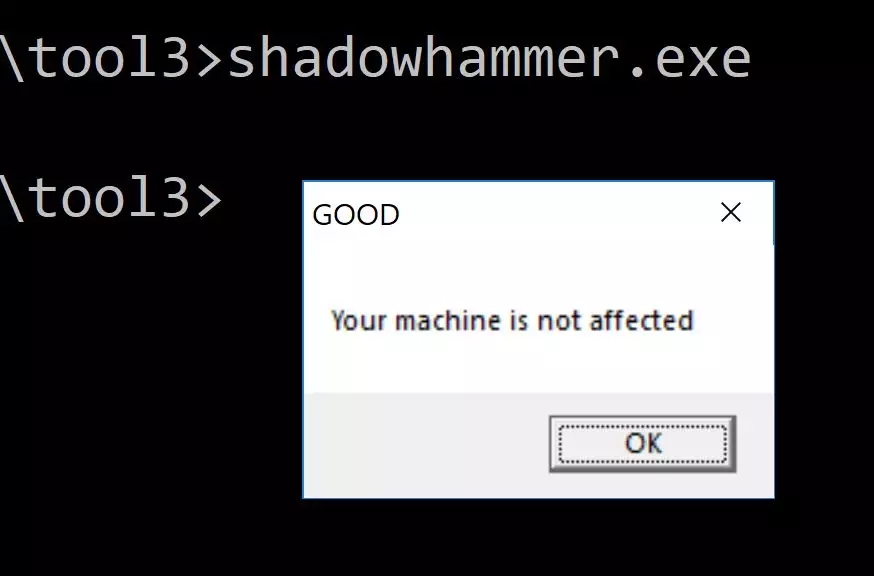

我們還創建了一個工具,可以運行以確定您的計算機是否是此攻擊的手術選擇目標之一。為了檢查這一點,它將所有適配器的MAC地址與惡意軟件中硬編碼的預定義值列表進行比較,并在發現匹配時發出警報。

解決方案

華X的用戶請使用下列工具對本機進行檢測

https://kas.pr/shadowhammer

如果彈出下框證明你沒有被感染

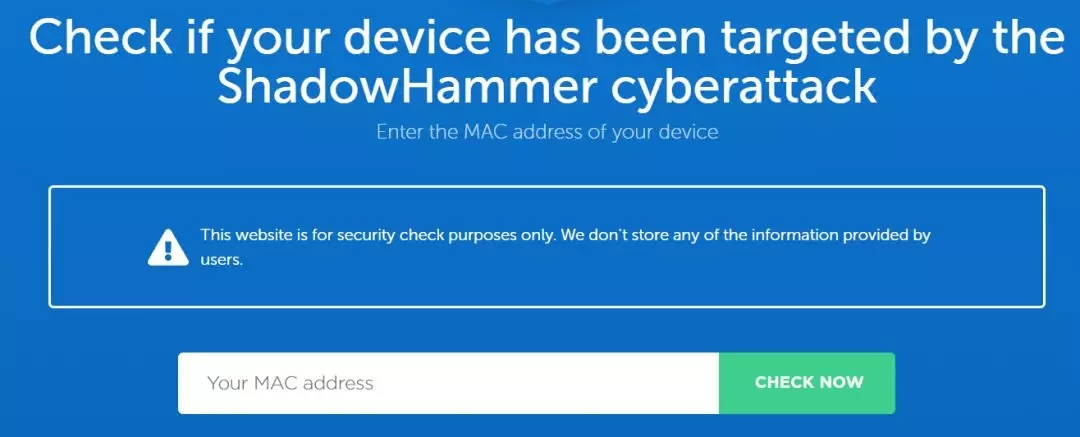

此外,您可以在線檢查MAC地址。

https://shadowhammer.kaspersky.com/

IOC

活動中涉及的PDB信息

殺軟報警名稱

- HEUR:Trojan.Win32.ShadowHammer.gen

域名和IP:

- asushotfix[.]com

- 141.105.71[.]116

分發更新包的URL:

- hxxp://liveupdate01.asus[.]com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER365.zip

- hxxps://liveupdate01s.asus[.]com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER362.zip

- hxxps://liveupdate01s.asus[.]com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER360.zip

- hxxps://liveupdate01s.asus[.]com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER359.zip

哈希 (Liveupdate_Test_VER365.zip):

- aa15eb28292321b586c27d8401703494

- bebb16193e4b80f4bc053e4fa818aa4e2832885392469cd5b8ace5cec7e4ca19

我覺得是美帝干的。