網絡安全的下一個重點指標:平均強化時間

責編:gltian |2020-01-18 14:04:39下一代企業網絡安全有兩個關鍵 “抓手”,一方面企業需要縮短 “反射弧”,大幅提高檢測和響應速度,縮短駐留時間,這也是 xDR 相關產品和概念持續火爆的原因;另一方面,在預防階段,需要大幅度縮短強化時間,扭轉與攻擊者龜兔賽跑的不利局面,但這一點目前受到的重視還不夠。

漏洞利用與強化的龜兔賽跑

假設攻擊者武器化一個新漏洞的平均時間為 7 天,那么作為防御者的你,當你發現新的漏洞利用時,通常只有 72 小時進行系統強化加固。

平均而言,企業安全團隊修復一個漏洞所需的時間比攻擊者武器化和利用一個漏洞所需的時間長 15 倍。如果武器化需要 7 天,那么修補則需要 102 天。

漏洞一經披露,你便加入一場賽跑,不能搶先 “補牢”,便會 “亡羊”(漏洞被利用)。事實證明,我們的對手以博爾特的沖刺速度進行武器化,而我們大多數人在進行端點強化和應用關鍵補丁時,依然是離退休干部馬拉松比賽的節奏。

FireEye 2018 年 1 月發布亞太地區網絡攻擊報告指出,全球地區網絡攻擊 “駐留時間(攻擊者入侵網絡到入侵被檢測)”中位數為 99 天,亞太地區的網絡攻擊 “駐留時間” 中位數為172天。歐洲、中東和非洲的攻擊駐留時間中位數為 106 天,美國為 99 天。

我們已經在現實中一次又一次地看到這種 “龜兔賽跑”(兔子不打盹)的局面上演,而且無數次血淋淋的事故告訴我們,龜速往往會導致災難性的結果。

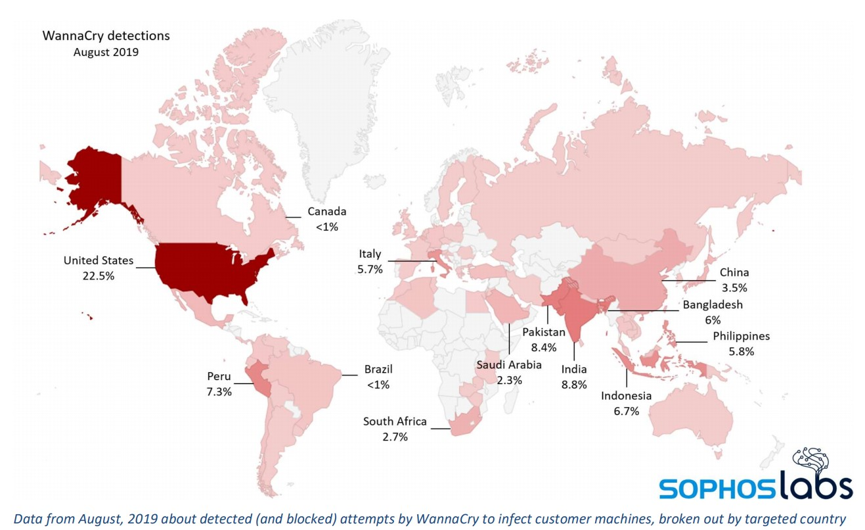

例如,微軟在 2019 年 5 月的安全修復程序中修補了 BlueKeep,截至 2019 年 12 月,仍有 700,000 多臺計算機處于風險中。同時,根據 Sophos 最近發布的關于 WannaCry 演變的報告表明,盡管補丁已經發布了兩年多,依然有大量機器尚未安裝補丁,WannaCry 不僅沒有滅絕,而且 “香火旺盛”,不斷“繁衍生息”。上圖是 Sophos 對 2019 年 8 月全球客戶設備的調查數據,可以看出 WannaCry 的變種攻擊在美國、印度、秘魯、菲律賓等全球多個國家依然非常活躍。

端點安全的下一個戰場

一方面,端點安全革命的終點站不是云原生端點檢測和響應 (EDR) 或者減少駐留時間。實際上,這些只是起點。不可否認,駐留時間是一個非常重要的安全指標,對不可接受的駐留時間宣戰是第一波戰斗。但這只是序幕,端點安全的下一個戰場將 “向左移動”,從大幅縮短暴露時間開始,同時引入一個非常重要的新指標:平均強化時間 (MTTH)。

驚魂24小時:聚焦端點平均強化時間

假定武器化的平均時間為 7 天,這期間會產生大量武器化利用,例如導致 Equifax 泄露 1.43 億美國用戶數據的臭名昭著的 Apache Struts 漏洞,安全團隊在應對蜂擁而來的新漏洞利用技術之前,實際上只有 72 個小時的時間來加固系統。而當出現零日漏洞時,最佳的響應窗口是在漏洞披露后的 24 小時內。盡管 24 小時聽上去有點 “強人所難”,但這確實是達成入侵前防御效果所必須的速度。

超出 24 小時的閾值,強化就成了一種被動工作,幾乎沒有太多預防性價值。為了取得實實在在的成果,企業需要聚焦端點強化的速度。24/72 MTTH 閾值將是企業加速制定、測試和部署漏洞緩解措施的下一個重要基準。

使用MTTH加速事件響應

事件響應閾值并不是一個新概念。CrowdStrike 根據觀察到的攻擊速度 “Breakout Time”,提出了 1/10/60(分鐘)的高效能事件響應規則。因為最先進的國家黑客從“灘頭陣地” 橫向移動/攻擊的平均時間只有不到 2 小時,防御者的反應速度必須達到:1分鐘檢測、10分鐘理解、1個小時內將攻擊遏制在入侵點。

上面這個響應時間框架,面向的是當下攻擊面不斷擴大,威脅日益復雜的趨勢,能夠達到 1/10/60 響應速度的企業更有可能在與黑客的競賽中勝出,遠離主流媒體的頭條新聞。

但是,在事件響應的 1/10/60 時間端之前和之后我們該怎么辦?檢測之前的戰役該怎么打?我們如何通過前置階段的工作改變最終的安全事件結局?

24/72 MTTH 強化方法與 1/10/60 響應方法相輔相成,相互支持。24/72 可幫助安全團隊確保按照業務需求的速度主動進行加固,并消除檢測系統中的所有噪音,以便安全團隊可以更有效地運行 xDR 系統,對告警也更有信心,并使團隊能夠專注于更復雜更致命的攻擊。同時,1/10/60 的信息也有助于強化工作的優先級排序,例如 EDR 調查中發現的數據有助于發現那些更值得關注的威脅。

將 24/72 MTTH 與 1/10/60 相結合,企業就可以大規模地對響應和緩解措施進行優先級排序,并及時修補漏洞。在武器化的 “payload快遞員” 敲門時,你的 EDR 以及安全團隊已經完全就緒。

結論

通過在補丁更新中采用 24/72 經驗法則,安全團隊可以提高運營效率,同時建立漏洞管理的最佳實踐,從而更好地保護端點免受攻擊侵害。24/72 是一項結果指標,可幫助管理和戰術團隊實現可持續的防御優勢。讓我們用強大的主動防御技能,調低 EDR 告警的音量。

本文相關報告

勒索軟件WannaCry進化追蹤報告:

https://www.sophos.com/en-us/medialibrary/PDFs/technical-papers/WannaCry-Aftershock.pdf