云原生帶來的云安全機遇

責編:gltian |2020-07-14 14:27:40云計算、大數(shù)據(jù)、5G等等一系列新的技術(shù)呼嘯而來,快速發(fā)展成熟,并逐步落地應(yīng)用于各行各業(yè)。從忽略、觀望、猶豫,到現(xiàn)在,上云成為了政企業(yè)務(wù)發(fā)展、IT演進的必選項。在這樣的大背景下,如何充分應(yīng)用云計算的能力和因應(yīng)云發(fā)展的潮流,讓其更好的服務(wù)于業(yè)務(wù),成為了熱門的新課題。“云原生”的概念應(yīng)運而生,并必然貫穿這個時代IT演進的始終,帶動所有應(yīng)用領(lǐng)域出現(xiàn)顛覆式的變革。

作為網(wǎng)絡(luò)安全的從業(yè)者,我們也身處云計算所帶來的變革大潮之中。如何正確判斷云原生所帶來的云安全市場的機遇,并把握準確的時機蓄勢而動,是我們需要關(guān)注與思考的課題。近兩年,我們與包括Gartner和IDC在內(nèi)的多家業(yè)界分析機構(gòu)交流,和安全領(lǐng)域的最頂尖權(quán)威分析師團隊做了很多碰撞,拓展視野;參考國際最領(lǐng)先市場的安全技術(shù)與市場發(fā)展軌跡,并在這個過程中不斷的介紹與映證我們的產(chǎn)品技術(shù)方向和應(yīng)用價值等等。另一方面,公司在此期間也一直為業(yè)務(wù)快速增長、IT架構(gòu)不斷升級的各行業(yè)客戶提供產(chǎn)品服務(wù),我們不斷地分析市場需求,修正自身定位,從技術(shù)前瞻等各方面來規(guī)劃技術(shù)和產(chǎn)品的發(fā)展演進,并從這個思考迭代過程中積累了很多沉淀。本文是對計算格局和云安全的一些隨筆暢想。

簡介

我們梳理過去五十年IT發(fā)展的各個板塊,會發(fā)現(xiàn)處理器、存儲、網(wǎng)絡(luò)這幾個關(guān)鍵要素的迭代發(fā)展,讓“計算”像歷史上的交流電和自來水一樣,在管道鋪好了、集群集中做到位后,逐漸往Utility的方向發(fā)展,“云計算”即隨之得名。2005年美國國家標準與技術(shù)研究院NIST提出和確定了云計算IaaS、PaaS、SaaS的模型,2006年亞馬遜最早推出了EC2和S3。從那之后,云計算對科技行業(yè)基礎(chǔ)設(shè)施的影響是顛覆性的。公有云、私有云、混合云在各種云的建設(shè)中被反復(fù)提及,而美國的SaaS業(yè)務(wù)在2014年標志性的首次超越IaaS后,亞馬遜、微軟、谷歌和IBM帶領(lǐng)的美國公有云軟件即服務(wù)業(yè)務(wù),就從此一飛沖天。

信息安全一直是跟隨IT基礎(chǔ)設(shè)施和業(yè)務(wù)發(fā)展的。云計算的顛覆性發(fā)展,帶來了對應(yīng)用“云原生(Cloud Native)”的需求,也帶來了對安全機制“云原生”的需求。傳統(tǒng)的以數(shù)據(jù)中心、網(wǎng)絡(luò)和端點為主要保護對象的安全思路和產(chǎn)品,在云原生的要求下,必須在開發(fā)、部署、管理等多個方面都跟上云設(shè)施和云應(yīng)用的演進。

時至今日,在安全市場整體的發(fā)展中,云安全的重要性越來越高。據(jù)Gartner在2020年一季度的預(yù)測顯示,全球2018-2024年信息安全市場中,云安全及其相關(guān)子領(lǐng)域的年復(fù)合增長率在30%左右,其發(fā)展速度遠遠超過其它類型的安全產(chǎn)品。2020年的舊金山RSA大會上,“Cloud Security(云安全)”也在安全熱門詞排名中,超過“Privacy(隱私)”、“Network Security(網(wǎng)絡(luò)安全)”、“Governance and Compliance(監(jiān)管和合規(guī))”等領(lǐng)域,高居榜首。

云計算市場的發(fā)展,在全球呈現(xiàn)出“美國”和“美國之外”兩個板塊的兩極趨勢。中國的云計算和云安全市場,跟美國比存在較大區(qū)別,這其中有發(fā)展階段的原因,建設(shè)習慣的原因,也有生態(tài)環(huán)境和競爭等原因。即使如此,我國在云計算整體大趨勢上的發(fā)展,基本是與我國經(jīng)濟體量和發(fā)展水平對稱的。

云原生和云安全是什么

“云原生(Cloud Native)”這個詞,在云計算模式中,經(jīng)常被冠在不同子領(lǐng)域前來作為形容詞定語,這也引來了很多使用者的困擾。本文從最終使用者的視角,來闡述筆者的一種理解。

云使用者最為關(guān)注的,其實是他們要運行的云應(yīng)用,因為這涉及到運行的業(yè)務(wù)是啥,以及要付多少錢。因此,如果以云原生應(yīng)用(Cloud Native Application)作為討論的基礎(chǔ),那么寬泛的說,“云原生”描述的是充分利用原生云能力(自動scale-out、無中斷部署、自動化管理、彈性,等等)來進行應(yīng)用設(shè)計和部署的方法。在這個形而上的框架下,微服務(wù)、容器技術(shù)、云數(shù)據(jù)庫技術(shù)、K8S、彈性搜索、遙測Telemetry等技術(shù),都是形而下的技術(shù)。那么在這個框架下,可以想象,簡單的把原有企業(yè)網(wǎng)的環(huán)境和虛機遷移到IaaS云里,或者把原有應(yīng)用直接打包到虛機里來跑,乃至做些API對外提供接口,這些做法離云原生都還遠。一句話,云原生應(yīng)用為了這個“云原生”屬性,需要在發(fā)布、服務(wù)方式、隨需彈性、數(shù)據(jù)和工作負載(workload)管理等多方面都重新構(gòu)建。

在IT發(fā)展歷史上,安全產(chǎn)品一直是跟隨IT基礎(chǔ)設(shè)施和業(yè)務(wù)來為其服務(wù)的。云安全也不例外——云安全處理的就是面向訪問和使用云系統(tǒng)云應(yīng)用的流程機制。

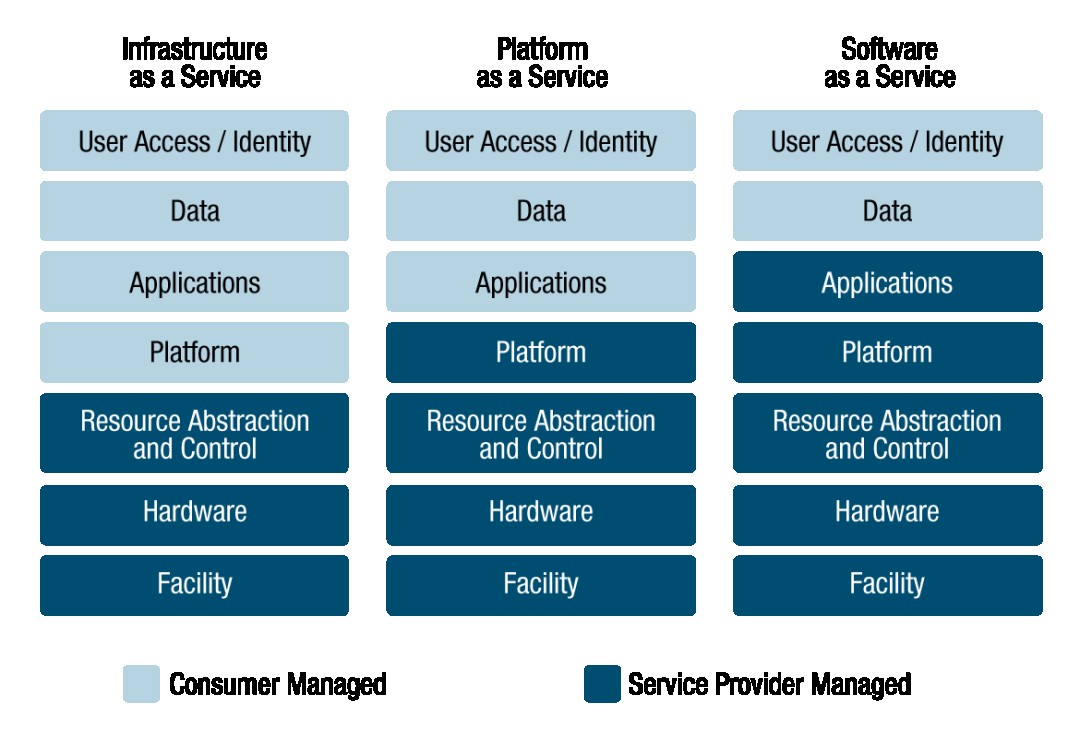

云安全與傳統(tǒng)企業(yè)網(wǎng)絡(luò)安全機制的最大不同在于,云安全的管理責任是在云運營商和用戶之間分享的,從IaaS到PaaS再到SaaS這三個云業(yè)務(wù)層級上,云運營商的責任越來越大。最“輕量”的情況下,使用SaaS的用戶只需管理自己的數(shù)據(jù)和用戶接入權(quán)限,其余的都交給運營商。有關(guān)云計算下安全責任分配方面的資料描述已經(jīng)非常詳實,本文也就不贅述,直接引用加拿大政府《云安全與風險管理流程指南》中的相關(guān)責任范圍描述,如圖 1所示。

圖 1 云安全的責任范圍(來源:www.canada.ca)

從責任共享這一點出發(fā),云安全產(chǎn)品就可以非常直觀的分成兩個大類:一方面是云運營商配套云服務(wù)而直接提供的安全產(chǎn)品,也可稱為“云運營商原生提供的安全(Native Cloud Security)”;另一方面則是第三方安全廠商提供的安全產(chǎn)品。無論哪一類云安全,為了更好的支持云服務(wù),都要做到支持和適配“云原生”這個屬性。

對于以上基于責任共享而定義的云安全產(chǎn)品分類,一個很自然的問題是,目前已經(jīng)存在的網(wǎng)絡(luò)安全產(chǎn)品,有哪些未必需重新大改架構(gòu),可以直接服務(wù)于云安全或被云運營商直接采用?這也是對于安全廠商和很多云租戶的CISO們來說非常關(guān)心的現(xiàn)實問題。Gartner對于云安全機制,基于現(xiàn)實情況增加統(tǒng)計了這個維度,下圖是2019年的分類。

圖 2 云安全的服務(wù)和組件,2019(來源:Gartner)

云安全的需求是由云業(yè)務(wù)發(fā)展驅(qū)動的,具體體現(xiàn)在邏輯安全架構(gòu)和技術(shù)組件上。從上圖左側(cè)可以看出,防火墻、防入侵、端點安全、服務(wù)器監(jiān)控、終端檢測響應(yīng)和SIEM等,對云原生的要求沒那么高,因此很多安全產(chǎn)品會由運營商直接從第三方安全廠商拿來部署上云。而威脅檢測、工作負載安全、用戶行為監(jiān)控、合規(guī)與風險管理,云運營商往往需要自行提供這些工具來滿足“云原生”的要求。第三方安全廠商提供的和云具有較好親和力的產(chǎn)品,Gartner這里在圖右側(cè)提到了云工作負載保護平臺CWPP(Cloud Workload Protection Platform)、云安全態(tài)勢管理CSPM(Cloud Security Posture Management)、云訪問安全代理CASB(Cloud Access Security Broker)、微隔離Micro-segmentation和CDN。

以上的分類法,只是諸多對云安全機制試圖歸類的一種。安全一直是一個非常零散的市場,據(jù)統(tǒng)計,美國2019年存在5000多家安全廠商,而中國同期這個數(shù)字是3000余家。這也導致安全產(chǎn)品給自己的定位可以相當靈活,乃至模糊。因此,云安全產(chǎn)品分類還有很多種,比如基于IaaS、PaaS和SaaS的云安全,基于上云(of the cloud)和云上(in the cloud)的安全,基于防御深度模型的云安全機制分類,等等。這些不同的分類法,并非嚴格的科學定義問題,因此本文不再贅述。本文后面章節(jié)將繼續(xù)從“云原生”要求的角度來展開,介紹云原生環(huán)境對安全在業(yè)務(wù)、管理和部署上的新要求,及相應(yīng)所催生的云安全廠商的機會。

廠商的云安全機會

前文提到,無論中國還是美國,安全市場都看起來高度分散。但是高度分散和海量的新企業(yè),背后反映的是蓬勃發(fā)展的市場板塊,以及資本市場對于安全企業(yè)的青睞。并購、上市等活動在安全市場非常活躍,這種活躍會隨著云計算的普及,持續(xù)數(shù)年。

我們冷靜的分析一下安全廠商在云安全領(lǐng)域的機會。首先,既有的安全機制中,能直接被云運營商采用搬上其云環(huán)境的這部分,是傳統(tǒng)廠商的靜態(tài)存量市場(搬一塊少一塊)。其次,云運營商為了適配其云原生服務(wù)(容器、微服務(wù)、存儲、記錄和監(jiān)測等),也采購或自研來提供安全產(chǎn)品給自己和云租戶。最后,第三方安全廠商為了云原生則可開發(fā)在特性上更通用的安全產(chǎn)品,在配置和部署上則貼近云運營商和云租戶做適配。

上文的后兩個領(lǐng)域,是安全市場的創(chuàng)新和整合頻繁出現(xiàn)的地方:

- 創(chuàng)新廠商同時服務(wù)多家云應(yīng)用來拓展業(yè)務(wù)(例如,創(chuàng)業(yè)公司Inky為G-suites,Office365和Exchange都提供郵件反釣魚業(yè)務(wù),估計最后押寶被微軟或者谷歌收購);

- 創(chuàng)新企業(yè)被安全大廠并購(例如,身份認證廠商DUO在上市前,收到Cisco一張比IPO預(yù)期更高價位的支票,于是決定不敲鐘了,同意被收購;CASB廠商Skyhigh被McAfee收購后,重新包裝成MVISION Cloud);

- 云供應(yīng)商實在覺得順手,就自己買下個把安全公司(例如VMware買下終端安全大廠CarbonBlack來拓展端點安全和工作負載安全);

- 頭部大型安全廠商服務(wù)多家云,結(jié)成捆綁戰(zhàn)略(例如,Palo Alto Networks買下PureSec、Twistlock、Aporeto等一籃子公司后,組建了其云安全產(chǎn)品線Prisma Cloud,適配亞馬遜AWS、微軟Azure、谷歌GCP、IBM Cloud、VMware Tanzu、阿里云等天下幾乎所有頭部云運營商)。

云原生環(huán)境對安全在業(yè)務(wù)、管理和部署上的新要求,就是云安全廠商的機會。最重要的幾個要求包括:

(1)云業(yè)務(wù)持續(xù)不斷的交付要求,需要持續(xù)不斷的安全保障。時至今日,微服務(wù)、容器等已經(jīng)成為云業(yè)務(wù)的主流,彈性和無中斷成為標配要求。亞馬遜、沃爾瑪、Target(美國第二大綜合零售商,大家戲稱靶子店)等在其云上的店面部署更新能做到每日數(shù)百次——因此安全必須也做到輕量化、持續(xù)不斷,并嵌入部署工具中各個環(huán)節(jié)來確保成為“檢查點”。

(2)對工作負載(Workload)的安全防護是必須的,而且要隨著工作負載的演進而不斷演進。傳統(tǒng)企業(yè)安全防護,端點、網(wǎng)絡(luò)、邊界,各個層級是比較清晰的。云環(huán)境下,這些邊界界限變得很模糊,而承載計算的工作負載則是直面威脅的對象。

工作負載,大致可以定義為:運行特定應(yīng)用需要的資源和進程。比如,一個云工作負載包括程序、其使用和產(chǎn)生的數(shù)據(jù)、以及需要連接用戶和其他相關(guān)程序的網(wǎng)絡(luò)資源。

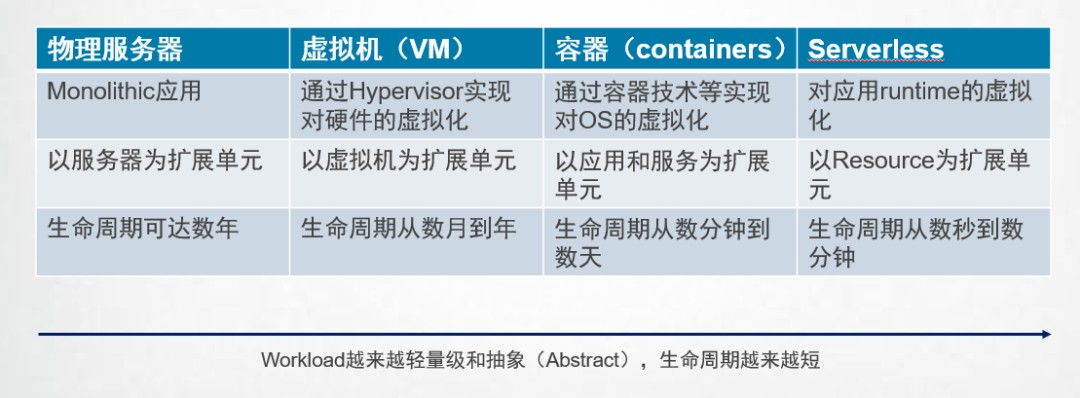

隨著云計算和云原生需求的發(fā)展,工作負載的形式越來越抽象靈活,同時其部署和運行的生命周期也可越來越短。如圖 3中的描述所示,工作負載從最初的物理服務(wù)器,發(fā)展到虛擬機。到今天,容器和微服務(wù)已經(jīng)成為主流。而正在出現(xiàn)和發(fā)展的工作負載新形式Serverless(無服務(wù)程序),直接對應(yīng)用run-time虛擬化,改變了傳統(tǒng)意義上的服務(wù)進程監(jiān)聽-運行模式,是更加精細粒度的瞬態(tài)工作負載(ephemeral Workload)。

多種形式和生命周期的云工作負載,會長期共存,目前并沒出現(xiàn)彼此淘汰的情況。因此,工作負載的安全,是一個需要橫向保護多種負載,也需要縱向?qū)γ款愗撦d深入做好保護的問題。

圖 3 云工作負載的形式和演進(來源:Gartner)

(3)多系統(tǒng)和Hybrid Stack支持,自動化配置。Hybrid這個詞,既描述了云的公有、私有、混合等形態(tài),也描述了當前云工作負載的多樣性和抽象演進,同時還反映著對多種操作系統(tǒng)提供支持的需求。舉個例子來說,筆者曾從事過real-time應(yīng)用研究,mission-critical任務(wù)是一類有特定時間要求(sojourn time constraints)的應(yīng)用,這種任務(wù)往往對操作系統(tǒng)本身的實時屬性有要求。把用于實時通信的mission-critical容器部署在云虛機里,就會涉及到很多這類問題。比如,虛機本身的OS是否滿足real-time層面的要求,虛機的OS是否有最新的安全補丁,如何做到虛機和容器層面的可視化,如何保證對主機、虛機、容器和程序的檢測響應(yīng),等等。更為重要的是,復(fù)雜的應(yīng)用往往給配置增加難度,而70%以上的攻擊事件,都是從用戶的不當配置上產(chǎn)生的。因此自動化(automation)這個要求,在云原生的背景下有格外重要的意義。

CWPP與CSPM:業(yè)務(wù)面和管理面的解析

CWPP的能力集和分類

如前文所述,云工作負載在抽象化、靈活和彈性上歷經(jīng)演進,多種形式和生命周期的云工作負載,目前并沒出現(xiàn)彼此淘汰的情況。因此,出于其特性,云工作負載的安全要兼顧對多種工作負載全面覆蓋的橫向保護,以及對每類工作負載更精細深入的縱向保護。

對云工作負載的保護機制,業(yè)界有多種定義分類法。Gartner定義其為“云工作負載保護平臺CWPP(Cloud Workload Protection Platforms)”,意指在現(xiàn)代混合多云數(shù)據(jù)中心架構(gòu)下,以工作負載為中心的安全機制。更簡單點說,就是保護租戶在云上工作負載的安全機制。

CWPP的定義是一個足夠?qū)挿旱目蚣埽蚣芾锩姘哪芰Πǎ涸谠圃軜?gòu)下持續(xù)評估風險的能力,在部署前和運行中識別薄弱點和誤配置的能力,在運行后及時發(fā)現(xiàn)和分析響應(yīng)的能力,以及支持多種云運營商平臺運行環(huán)境和配置環(huán)境的能力等。

在這個框架下, 2019年全球的CWPP市場收入為12.44億美元,在2018年10億美元的基礎(chǔ)上,增長超過20%。這個市場內(nèi),三個最大的玩家分別是:趨勢科技、賽門鐵克和McAfee,占了一半的營收。

隨著工作負載的演進,Gartner對CWPP的能力描述也在不斷演進。從2016年開始,CWPP領(lǐng)域有了獨立發(fā)布的市場指南,CWPP與聚焦終端安全的EPP分開,開始強調(diào)混合數(shù)據(jù)中心中多云工作負載的管理能力,從技術(shù)角度最看重的是跟云平臺的原生對接。

2020年4月Gartner發(fā)布的CWPP市場指南中,業(yè)界已經(jīng)很熟悉的CWPP能力金字塔進一步精簡,文件加密和防病毒干脆就從能力要求中移除了。目前的能力,從最核心的開始,按照重要性逐漸遞減的排序,包括八層:

(1)加固、配置和漏洞管理,

(2)基于身份的隔離和網(wǎng)絡(luò)可視化,

(3)系統(tǒng)一致性保證,

(4)應(yīng)用控制/白名單,

(5)預(yù)防漏洞利用和內(nèi)存管理,

(6)服務(wù)器工作負載行為監(jiān)測、威脅檢測和響應(yīng),

(7)主機防入侵和漏洞屏蔽,

(8)掃描惡意軟件。

不同的安全廠商針對特定領(lǐng)域,聚焦一種或多種能力,這也造就了CWPP具體產(chǎn)品實現(xiàn)的不同基因。Gartner據(jù)此把廠商分成七大類:廣泛能力和多系統(tǒng)支持,漏洞掃描和配置合規(guī),基于身份的隔離和可視化與管控,應(yīng)用管控與狀態(tài)執(zhí)行,服務(wù)器行為監(jiān)測和威脅檢測和響應(yīng),容器和K8S保護,以及對Serverless的保護。比如,志翔科技的至明?安全探針產(chǎn)品(ZS-ISA),對服務(wù)器、虛擬機和容器都能監(jiān)測和保護,并支持基于用戶角色的精細管控RBAC和安全可視化,因此被歸類為CWPP中的“基于身份的隔離和可視化與管控”。

CSPM:硬幣的另一面

自從軟件定義網(wǎng)絡(luò)SDN(Software Defined Network)的概念在2010年正式提出并流行起來之后,“軟件定義某業(yè)務(wù)”就隨之擴展到各個領(lǐng)域,軟件定義安全、軟件定義存儲、軟件定義廣域網(wǎng)、軟件定義邊界等概念和技術(shù)都相繼出現(xiàn)。控制面和轉(zhuǎn)發(fā)面分離,是SDN中的一個重要概念。網(wǎng)絡(luò)策略在控制面計算并下發(fā)到轉(zhuǎn)發(fā)面,轉(zhuǎn)發(fā)面不用具備復(fù)雜計算能力,直接執(zhí)行策略做轉(zhuǎn)發(fā)即可。當然,這個概念在做光傳輸?shù)耐蕘砜矗贿^是繞回了二十多年前傳輸網(wǎng)早就實踐的理念,沒啥新鮮的,本文此處不細述網(wǎng)絡(luò)界的技術(shù)八卦。

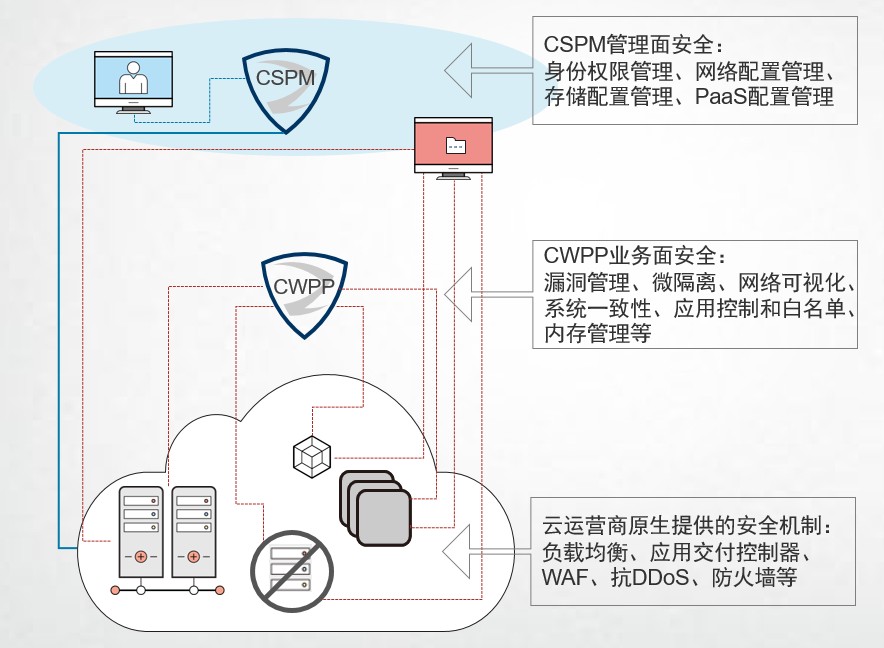

控制面和轉(zhuǎn)發(fā)面的分分合合,在CPU設(shè)計中有,在網(wǎng)絡(luò)設(shè)計中有,在云安全中同樣有,而且以馬甲出現(xiàn)——很多時候稱之為“管理面”和“業(yè)務(wù)面”。CWPP是對云工作負載進行保護,是對業(yè)務(wù)面的安全防護。那么其對應(yīng)的管理面,要配置策略和管理工作負載、監(jiān)控合規(guī)性、保障調(diào)用云運營商API完整性等等,這些同樣需要安全防護。而且?guī)缀跛械脑瓢踩录忌婕芭渲缅e誤和管控失當,而目前IaaS和PaaS服務(wù)中的自動化和用戶自助之普及,更凸顯正確配置和合規(guī)的重要性,這就讓管理面的安全機制變得越加重要。

根據(jù)Gartner定義,云安全態(tài)勢管理CSPM(Cloud Security Posture Management)就是專注管理面的安全屬性,包括安全配置、安全評估、合規(guī)監(jiān)控等等,解決的核心問題是云平臺在使用過程中的配置安全問題。CSPM通常通過調(diào)用云運營商提供的API,使用其原生能力來自動檢測和發(fā)現(xiàn)配置錯誤,及時發(fā)現(xiàn)上云的風險并提前預(yù)警和敏捷響應(yīng)。CSPM的典型能力包括:身份識別、合規(guī)評估、運營監(jiān)控、可視化與策略強化、DevOps 集成、威脅防護和風險發(fā)現(xiàn)、風險評估和運營安全驗證等。作為使用云服務(wù)的安全管理面,CSPM還需要適配多種云運營商、借助其管理API來自動掃描和偵知風險。

CSPM和CWPP幾乎是同一塊硬幣的兩面。從技術(shù)細節(jié)上說,CSPM和CWPP干的是不同的事情。但是從云應(yīng)用的實際運行中來看,這兩者密不可分。圖 4從云租戶的視角,解釋了這幾個層面安全機制之間的關(guān)系。云運營商原生就會提供一些基礎(chǔ)的安全機制來保護上云的安全。CSPM負責管理面的安全問題,檢查和強化正確的配置;CWPP負責業(yè)務(wù)面的安全問題,保護好各種云工作負載,兩者配合的目的,都是為了云計算業(yè)務(wù)的正常開展和租戶敏感數(shù)據(jù)得到妥善保護。實際上這種“策略配置檢查-策略下發(fā)執(zhí)行-業(yè)務(wù)過程防護”的邏輯,其內(nèi)在哲學與通信網(wǎng)絡(luò)中的做法完全一致。

圖 4 CWPP和CSPM分別負責業(yè)務(wù)面和管理面

CSPM目前在美國云運營商中,大量應(yīng)用在頭部的亞馬遜AWS上,在微軟Azure和谷歌GCP的應(yīng)用也在迅速增長。由于云基礎(chǔ)架構(gòu)仍然在改進,各國的行業(yè)標準和合規(guī)要求也一直在提升,CSPM策略也對應(yīng)貫穿云應(yīng)用的整個生命周期,從開發(fā)測試,到上線運行,一直延伸到運維和終結(jié)。

很自然的,業(yè)務(wù)面和管理面的云安全產(chǎn)品會融合組成解決方案來服務(wù)多種云和多租戶。很有意思的是,從CWPP和CSPM的融合趨勢來看,從業(yè)務(wù)面往管理面發(fā)展的廠商很多,而反之則較少。筆者的解讀是,CWPP在操作系統(tǒng)、平臺和網(wǎng)絡(luò)層面有較多特性,屬于“通才”基礎(chǔ)能力,而CSPM往往是和某個云運營商在配置和API能力上深度綁定的。從通識教育向某個方向垂直發(fā)展,符合我們求知和教育的一貫做法,大學里大家都是先上公共基礎(chǔ)課,再學專業(yè)基礎(chǔ)課,最后本科高年級才到專業(yè)課。

安全機制在IaaS、PaaS和SaaS層面運用解析

為了完整性,筆者再提一下云訪問安全代理CASB(Cloud Access Security Broker)。CASB主要服務(wù)于SaaS場景,在美國隨著SaaS的業(yè)務(wù)從2014年開始占據(jù)云計算主流,SaaS化的應(yīng)用也帶來CASB市場空間的極大拓展,其規(guī)模是遠大于CWPP和CSPM的。SaaS的應(yīng)用場景如微軟Office365用于辦公,Salesforce用于CRM,ServiceNow用于運維,Slack和Teams用于工作協(xié)同,這些也正是CASB廠商面向的重點領(lǐng)域。因此Gartner甚至提出,CASB對于云的作用,就相當于防火墻對于數(shù)據(jù)中心的作用。

而中國的云計算市場與美國有著顯著不同(實際上歐洲也和美國明顯不同),公有云和SaaS的發(fā)展,變成了“美國”和“世界其他各地”兩個市場。從供給側(cè)說,我國IT產(chǎn)業(yè)長期聚焦硬件設(shè)備,結(jié)構(gòu)性有點失衡,產(chǎn)業(yè)鏈相對分散,缺乏大量強有力的軟件公司來主導和推動云化辦公。從需求側(cè)來說,我國企業(yè)數(shù)字化和信息化程度并不高,很多企業(yè)主要的IT應(yīng)用停留在OA和簡單的生產(chǎn)管理和財務(wù)管理上。只有互聯(lián)網(wǎng)新興行業(yè)客戶和少數(shù)IT重度依賴的傳統(tǒng)行業(yè)客戶(如金融、政務(wù)等)有較強的IT投入意愿,愿意嘗試云化辦公,而不同行業(yè)、區(qū)域之間壁壘相對更高。

因此到2019年,我國云計算的市場營收,仍然以IaaS為主,至今SaaS還沒有廣泛流行。在這種情況下,CASB的需求就并不凸顯,因此CASB在我國目前還顯得“水土不服”。可以想象的是,我國在云計算的下半場,公有云+私有云結(jié)合的混合云仍然會是主要形態(tài)。互聯(lián)網(wǎng)公司布局公有云,傳統(tǒng)行業(yè)客戶出于政策監(jiān)管考慮,會選安全性和可控性更強的私有云/專有云,并需要深度定制的方案和服務(wù)支持。因此即使CASB最后在中國落地開花,其形態(tài)和特性也會跟今天美國市場的同類產(chǎn)品很不一樣。

圖 5描述CWPP、CSPM和CASB這三種云安全工具的適用業(yè)務(wù)模式。CWPP保護云工作負載,是典型的IaaS領(lǐng)域安全機制。CSPM作為云工作負載的管理面,是IaaS安全領(lǐng)域的補充,同時CSPM也適用于多云環(huán)境,可在PaaS層面作為配置和完整性檢測的業(yè)務(wù)提供安全防護。CASB則主要應(yīng)用于SaaS領(lǐng)域,在IaaS和PaaS有少量場景,主要來自于CASB產(chǎn)品本身的特性延展到了這兩個領(lǐng)域。從云租戶使用的角度來說,如果租戶企業(yè)使用SaaS服務(wù)并存儲敏感數(shù)據(jù),應(yīng)該考慮上CASB。如果企業(yè)主要使用IaaS服務(wù)的算力來處理敏感數(shù)據(jù),則上CWPP來保護云工作負載,并使用CSPM來保證配置無誤。

圖 5 三種云安全工具適用的云業(yè)務(wù)模式(來源:Gartner)

云安全的趨勢:無邊界、云原生、融合構(gòu)筑防護深度

我們再一次回顧信息安全的發(fā)展史,仍然要強調(diào)的是,信息安全是跟隨IT基礎(chǔ)設(shè)施和業(yè)務(wù)來發(fā)展的,也就是說,安全跟隨其服務(wù)的對象而演進。

業(yè)務(wù)數(shù)字化轉(zhuǎn)型和云計算的發(fā)展,改變了網(wǎng)絡(luò)安全的設(shè)計理念。傳統(tǒng)物理邊界變得模糊后,安全不再圍繞企業(yè)數(shù)據(jù)中心和終端來設(shè)計部署,安全邊界也不再是數(shù)據(jù)中心邊緣和企業(yè)網(wǎng)邊緣的某個盒子。在云計算時代,應(yīng)該基于以數(shù)據(jù)為中心(Data-centric)的原則來部署安全,關(guān)心的問題應(yīng)該是:誰,能訪問什么業(yè)務(wù)和數(shù)據(jù),應(yīng)該授予何種訪問權(quán)限,為什么需要這些權(quán)限,在授權(quán)范圍訪問是如何進行的,等等,而不再是“業(yè)務(wù)在哪里”和“邊界在哪里”。換句話說,傳統(tǒng)安全邊界變成了無處不在的邊界能力——動態(tài)創(chuàng)建、策略強化、權(quán)限管控、安全訪問。

云計算的顛覆性發(fā)展,帶來了對應(yīng)用“云原生(Cloud Native)”的需求,也帶來了對安全機制“云原生”的需求。云原生應(yīng)用和云原生安全的市場前途光明。根據(jù)Gartner的數(shù)據(jù),2020年全球公有云服務(wù)市場規(guī)模將達到2630億美元,同比增長16.4%。以發(fā)達國家安全投入占IT投入的10%左右計算,這是個超過250億美元的市場。而根據(jù)中國信息通信研究院發(fā)布的《云計算白皮書(2018年)》顯示,到2021年,我國公有云、私有云建設(shè)年復(fù)合增長率將分別達到43.7%、23.0%,市場規(guī)模將達到902.6億元、955.7億元。可以看出,與美國不同,我國的公有云和私有云市場規(guī)模接近。這兩塊云安全市場加起來也是一個接近200億人民幣的市場。

無論中國還是美國,安全市場都是碎片化嚴重、技術(shù)分支眾多、業(yè)務(wù)極其縱深,是名副其實的“離散關(guān)鍵賽道”——又小又重要。“一頓操作猛如虎,簽了合同兩萬五”是安全從業(yè)者經(jīng)常自嘲的話。但從云計算給信息基礎(chǔ)設(shè)施帶來的變革來看,加上5G、物聯(lián)網(wǎng)和傳統(tǒng)產(chǎn)業(yè)數(shù)字化(產(chǎn)業(yè)互聯(lián)網(wǎng))的發(fā)展,“云原生”帶來的是極為廣闊的市場容量,對安全的需求極為龐大。因此高度分散和海量的新企業(yè),背后反映的是蓬勃發(fā)展的安全細分領(lǐng)域,以及資本市場對于安全企業(yè)的青睞。

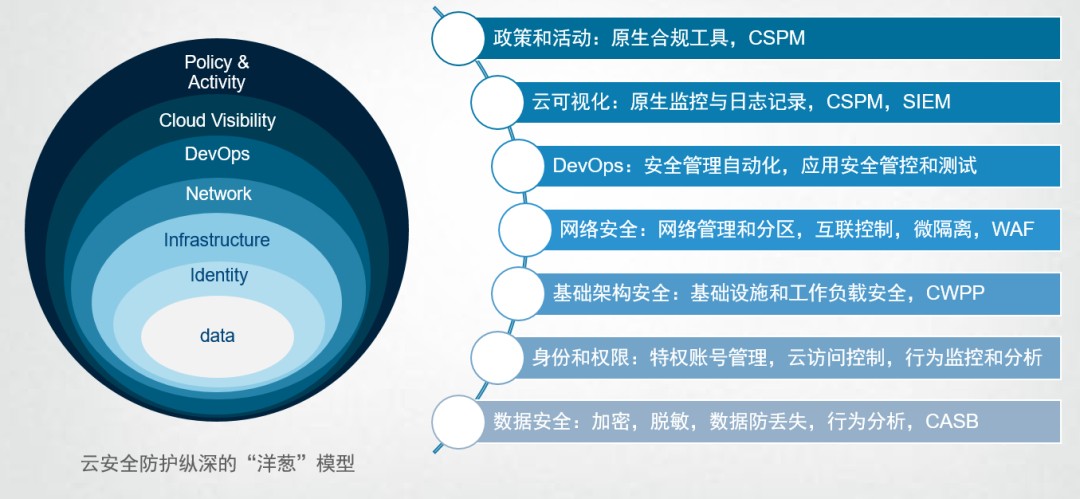

安全廠商要抓住“云原生”這個機遇。信息安全的防護縱深洋蔥模型,在data-centric的云原生安全時代一樣存在,如圖 6所示。當物理安全邊界逐漸模糊消亡并變成了無處不在的云原生安全邊界能力,這個洋蔥模型,從外到內(nèi),無論政策、可視化、運維和安全管理,還是南北向和東西向的網(wǎng)絡(luò)、基礎(chǔ)架構(gòu)、身份安全、數(shù)據(jù)安全等,實際上給安全市場帶來了更多的機遇。

圖 6 云安全防護縱深的“洋蔥”模型

從安全生態(tài)上而言,細分領(lǐng)域的廠商可以做深做精,而在全環(huán)節(jié)解決方案上,融合、合作、聯(lián)盟,就成為必然選項。比如,CWPP和CSPM本來就是親和力很好的鄰近領(lǐng)域,出現(xiàn)融合的趨勢是情理之中的。業(yè)務(wù)面和管理面的安全機制融合協(xié)同,可能出現(xiàn)一個新的市場,Gartner稱之為云原生應(yīng)用保護平臺CNAPP(cloud native application protection platforms),在開發(fā)和運行運營階段對云原生應(yīng)用的配置和工作負載做安全防護。比如,機器學習、可視化、用戶實體行為分析UEBA等技術(shù),會逐漸成為各項安全產(chǎn)品背后的技術(shù),特別是提升日志分析、SIEM、特權(quán)賬號管理的能力。又如,軟件定義邊界SDP和其演進出來的零信任安全框架,融合身份權(quán)限、訪問控制、安全管理等,將成為新的云業(yè)務(wù)訪問方式,逐漸取代傳統(tǒng)VPN等。

作者:志翔科技聯(lián)合創(chuàng)始人、市場戰(zhàn)略副總裁,伍海桑博士

轉(zhuǎn)載自數(shù)世咨詢

- ISC.AI 2025正式啟動:AI與安全協(xié)同進化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧