十大ATT&CK攻擊技戰術

責編:gltian |2020-08-12 10:41:352020年,MITRE ATT&CK框架在兩個維度上有重大突破,首先是更“細”,今年七月份發布包含子技術(例如T1055進程注入這個技術在新版中包含11個子技術,子技術的編號在父技術的基礎上擴展)的新版本ATT&CK框架,然后是更“廣”,MITRE首席網絡安全工程師Jen Burns不久前曾透露下一個版本的ATT&CK框架將與PRE-ATT&CK合并,從而將網絡攻擊生命周期的前兩個階段——偵察和武器化/資源開發也覆蓋進來,將ATT&CK框架打造成覆蓋完整網絡攻擊生命周期(包括Kill Chain所有階段)的知識框架。可以預見,隨著MITRE ATT&CK年中的重大迭代,該框架在安全行業中的地位和意義將進一步提升。本文,我們將回顧過去一年ATT&CK最流行的攻擊技術和戰術。

MITRE ATT&CK 是基于實戰的,全球可訪問的網絡安全攻防戰術和技術知識庫,也是近幾年網絡安全領域最熱門的工具和話題之一。如今ATT&CK 知識庫已經成為私營部門、政府和網絡安全產品服務社區開發特定威脅模型和方法的基礎工具。

ATT&CK 包含 200 多種獨特的技術(也稱為 TTP)和每兩年更新一次,是一個非常詳細的庫,包含各種攻擊戰術或類別,以及可以利用的常規系統管理員行為。在 ATT&CK 框架的幫助下,安全團隊對攻擊者的行為有了更廣泛的了解,從而可以針對這些技術測試緩解和檢測方法。MITRE ATT&CK已成為許多網絡安全學科的有用工具,用于提供情報、紅隊對手仿真測試,以及改進網絡和系統防御入侵的能力。

不斷進化的MITRE ATT&CK框架解決了信息安全社區面臨的緊迫問題:面對大量有關對手行為、惡意軟件和漏洞利用的數據,如何理解它?現有的網絡安全產品和入侵防護檢測的能力(有效性)怎么樣?MITRE ATT&CK框架為從業者和用戶創建了一個明確的,可衡量可量化的行業標準和通用語言,以評估其安全工具、安全風險和安全能力。

“ATT&CK”并非一個學院派的理論框架,而是來源于實戰。安全從業者們再長期的攻防對抗、攻擊溯源、攻擊手法分析的過程中,逐漸提煉總結,形成了實用性強、說得清道得明得體系框架。這個框架是先進的、充滿生命力的,而且具備非常高得使用價值。——引自《ATT&CK框架使用指南》

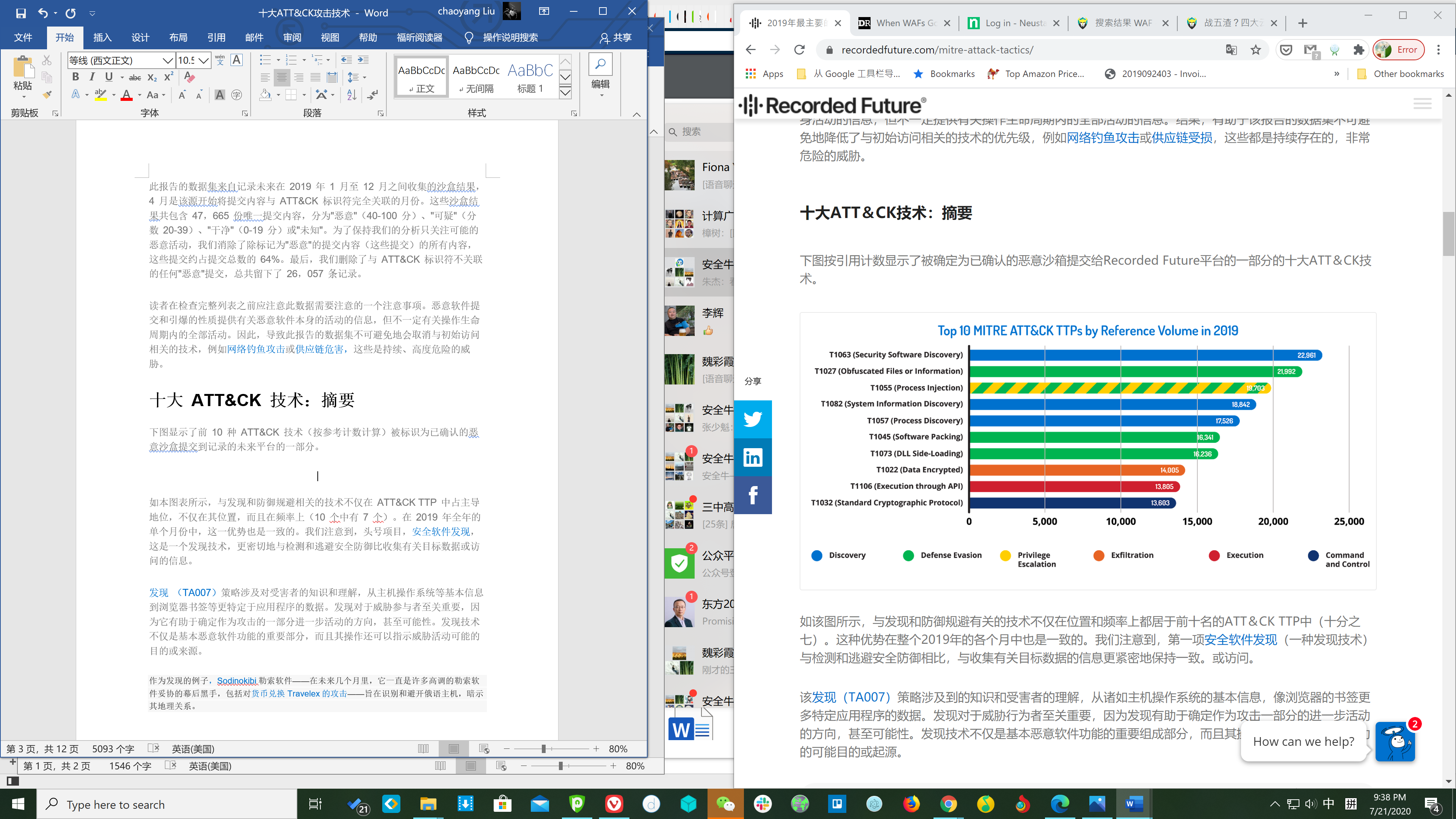

MITRE ATT&CK的生命力來自于安全社區,通過對MITRE ATT&CK社區的數據統計和分析,有助于防御者發現網絡犯罪和攻擊的主流趨勢,并盡快做好準備。以下,我們根據recorded future公司發布的MITRE ATT&CK統計報告,介紹2019年十大ATT&CK攻擊技術, 希望能對紅藍團隊練習、滲透測試、威脅搜尋和各種安全運營團隊提供參考。

十大?ATT&CK?攻擊技戰術(TTP)

1.?T1063:安全軟件發現|戰術:發現

安全軟件發現 (T1063) 是2019年ATT&CK榜單上中最流行的技術。作為發現戰術的一部分,T1063 表示對手了解已經部署的安全控制,同時,它也是防御逃避戰術的重要前奏。這種技術在被惡意軟件家族廣泛使用。

T1063?的實施

- 常見的遠程訪問工具(如 njRAT)可以列出安全軟件,例如使用基于 Windows 的 WMIC 來標識受害者計算機上安裝的防病毒產品并獲取防火墻詳細信息。

- Empire 是一個開源、跨平臺遠程管理和后開發框架,它也能夠枚舉目標計算機上流行的防病毒軟件。

T1063的緩解

T1063難以緩解,因為該技術是對合法網絡操作的濫用。但是,如果具有內置功能的遠程訪問工具直接與Windows API交互以收集信息,則可以進行檢測。收集何時請求數據的信息可以揭示不良行為。

2.?T1027:混淆文件或信息?|?戰術:防御躲避

攻擊者采用的主要躲避方法之一是通過混淆加密或以其他方式操縱文件的結構讓檢測或后續研究更得更加困難。

T1027的實施

- 某些PowerShell模塊(例如Empire框架或“Don’t Kill My Cat?”載荷逃避工具中的模塊)能夠運行“ Invoke-Obfuscation”命令來在Base64中編碼文件或字符串。

- 許多著名的惡意軟件家族都依靠混淆來逃避檢測。例如,在2018年12月,Emotet在以圣誕節賀卡為主題的網絡釣魚活動使用了混淆的VBA代碼。

T1027的緩解

除非混淆過程留下的痕跡可以通過簽名檢測到,否則T1027的檢測非常具有挑戰性。不過,如果無法檢測到混淆本身,防御者仍然可能檢測到創建混淆文件的惡意活動(如果該方法用于在文件系統上寫入,讀取或修改文件)。另外,可以在網絡層檢測到初始訪問載荷中使用的混淆。此外,網絡入侵檢測系統(IDS)和電子郵件網關過濾也可以識別壓縮或加密的附件與腳本。

3.?T1055:進程注入?|?戰術:防御閃避

進程注入(T1055)是一種在進程的地址空間內運行自定義代碼的技術。它是防御規避,特權升級以及(某些情況下)駐留會用到的一種技術。T1055利用合法進程進行隱藏,因此非常流行,這些合法進程包括但不限于:動態鏈接庫(DLL)注入,便攜式可執行注入,ptrace系統調用,VDSO劫持等。

T1055的實施

- 威脅組織Turla曾對C2通信的合法進程執行了DLL注入,并使用PowerSploit將PowerShell負載有效地加載到受害系統上的隨機進程中。

T1055的緩解

通過使用端點安全解決方案和啟發式工具來基于已知的行為模式識別和終止進程,從而緩解T1055。

4.?T1082:系統信息發現?|?戰術:發現

與T1063類似,系統信息發現(T1082)是攻擊者獲取有關操作系統和硬件的詳細信息的另一種方式,包括版本,補丁,修補程序,服務包和體系結構等。這些信息有助于攻擊者決策使用何種攻擊載體。

T1082的實施

- 像其他發現技術一樣,T1082的使用會濫用合法過程來獲取信息。在Windows系統中,這意味著使用“ ver”,“ systeminfo”和“ dir”之類的命令來標識文件和目錄,或者在macOS上使用“ systemsetup”或“ system_profiler”來提供系統,配置的詳細分類,防火墻規則等。

- 盡管其中一些命令需要管理員特權,但是在任何特權升級技術之前,仍可以先使用T1082。AWS,GCP或Azure等云計算基礎設施中的錯誤配置可以是T1082的攻擊對象。

T1082的緩解

檢測T1082所需的數據集可能很大的“噪聲”,因為系統信息發現有其合法用途。但是,監視那些采集系統和網絡信息的命令參數(或云計算系統中的本機日志)可以幫助識別對手的行為。

5.?T1057:進程發現?|?戰術:發現

與其他發現技術類似,系統配置枚舉可能是對手獲取決策信息的關鍵部分。除了命令格式的細微區別外,該技術還與平臺無關。

T1057的實施

- 使用Windows工具“任務列表”或Mac和Linux中的“ ps”命令是惡意軟件中常見的功能(例如Winnti)。

- 威脅參與者開始使用Process Discovery來發現和關閉安全研究人員工具。例如,在2018年末,觀察到伊朗威脅組織MuddyWater?檢查受害者系統上正在運行的進程,以尋找常見惡意軟件研究工具的證據。

T1057的緩解

與T1082的檢測方法一樣。

6.?T1045:軟件打包?|?戰術:防御閃避

與運行時或軟件打包程序相關聯的軟件打包(T1045)會壓縮初始文件或可執行文件。盡管程序員也會使用軟件打包來降低存儲成本,但攻擊者也很喜歡這種技術,因為打包可執行文件會更改其文件簽名并減小文件體積,從而使基于簽名或占用空間的檢測更加困難。

T1045的實施

- 許多APT相關惡意軟件變體都使用軟件打包技術,包括Uroburos(已使用其運營商Turla?的自定義打包程序)和APT28的Zebrocy(使用開源打包程序)。

T1045的緩解

通常可以使用反惡意軟件或防病毒軟件配置來緩解T1045。可以通過掃描已知的軟件打包工具(例如Aspack)或打包技術的工件來檢測軟件打包。但是,軟件打包也具有合法用途,因此并不一定都是惡意行為。

7.DLL側加載?|?戰術:防御閃避

DLL Side Loading(T1073)(僅在Windows操作系統中進行)是將欺騙性的惡意DLL文件放置在特定目錄中后,被當作合法DLL加載。該技術將惡意代碼混入到合法的服務或流程中,而不是運行新的無法識別的流程,從而幫助威脅行為者逃避防御。

T1073的實施

- 已知有多個APT組織使用該技術,例如APT32。據報道,在2020年1月,Winnti威脅小組在對香港大學的攻擊中使用了DLL Side Loading技術。

T1073的緩解

DLL Side Loading會濫用合法進程,從而使緩解和檢測變得困難,但并非不可能。通過限制嘗試訪問文件和目錄的用戶的權限,安全團隊可以減少能夠執行該技術的用戶數量。嘗試檢測T1073時,團隊可以比較DLL進程的執行時間,以發現非補丁造成的異常差異。

8.?T1022:數據加密?|?戰術:滲透

數據加密(T1022)是滲透戰術下的一種技術,它是對手使用的另一種非常流行的技術。通過在泄露信息之前對數據進行加密,參與者可以更有效地隱藏被盜數據的內容。今天有多種加密方法可供對手使用。

T1022的實施

- Lazarus Group使用Zlib壓縮和XOR操作來加密數據并將其泄漏到C2服務器。

- WARZONE RAT(也稱為Ave Maria Stealer)是一種主要在犯罪地下組織出售的遠程訪問木馬,主要由Solmyr在Hack Forums和Nulled上出售。該惡意軟件的功能包括加密技術以及UAC繞過、密碼竊取和RDP訪問。

T1022的緩解

創建規則或針對異常加密命令發出警報,或使用啟發式工具來識別與數據加密有關的異常行為。網絡流量熵也可能發現加密數據的泄露。

9.?T1106:通過API執行?|?戰術:執行

通過API執行(T1106)是攻擊者對合法應用程序接口的一種攻擊性濫用。此技術允許用戶提取數據,并在宏級別與程序和腳本進行交互。

T1106的實施

- Turla Group使用的LightNeuron是一個復雜的后門,它濫用了Microsoft Exchange Mail服務器。關聯的過程之一是API命令CreateProcess。

- API的惡意使用不僅會被用于直接執行,由于網絡防御者可以監視API調用是否有惡意活動,因此攻擊者還會用冗余API調用的方法來制造“噪音”。

T1106的緩解

始終監視所有API調用對于網絡防御者來說是個費時費力的工作。不過,組織可以使用應用程序白名單工具來減輕惡意API調用。他們還可以利用新型API濫用相關的威脅情報來更快地查明可疑的API使用。

10.?T1032:標準加密協議?|?戰術:命令與控制

與數據加密(T1022)技術不同,攻擊者可以使用標準加密協議(T1032)技術將C2流量隱藏在常規使用的加密機制之后。T1032是“命令與控制”戰術的一部分,被認為是攻擊的最后階段之一。

T1032的實施

- RC4和AES是許多不同惡意軟件變體的C2流量或配置的常用加密方法,包括銀行木馬IcedID(RC4)和Glupteba僵尸網絡(AES)。在2019年8月,觀察到偽裝成所得稅計算器的惡意軟件xRAT?使用AES?加密C2流量。

T1032的緩解

幸運的是,對于嘗試檢測T1032的安全團隊來說,如果T1032在示例配置文件中生成了構件或密鑰,則其某些實現可能比較容易被逆向工程。網絡IDS和預防技術可以幫助緩解網絡層的攻擊活動,此外SSL / TLS檢查可以幫助尋找加密會話。

主要發現

- 最常見的攻擊戰術是防御規避(TA005),最常見的技術是安全軟件發現(T1063)。防御規避包括避免檢測、隱藏在受信任進程中、混淆惡意腳本、以及禁用安全軟件。下一個最常見的戰術,發現(TA007),涉及對目標網絡或主機的知識和理解。

- 幾乎所有TOP10技術都與許多著名的惡意軟件變體相關,例如Emotet、Trickbot 和 njRAT 這樣的木馬程序,以及Gafgyt和Mirai這樣的僵尸網絡,還有像Coinminer這樣的挖礦軟件。

展望與建議

發現和防御逃避是2019年最流行的ATT&CK技術。多數情況下,這些技術會利用合法軟件功能,這使基于簽名的純檢測變得更加困難,難以識別惡意活動。總體而言,有效緩解這些技術需要采用縱深防御方法,并且對正常的網絡配置和活動高度熟悉。以下常規操作可以作為檢測和阻止依賴這些技術的起點:

- 監視公共進程,配置文件,API調用或文件系統的新實例或異常更改。

- 監視不尋常或頻繁的命令參數,這些參數通常用作發現技術的一部分。

- 保持防病毒和反惡意軟件程序的更新,以領先于新打包或加密的惡意軟件。

- 打開軟件的自動更新,以防止網絡攻擊者識別和利用易受攻擊的系統或軟件。

2020年,網絡攻擊者將更加頻繁地使用 “發現和防御規避”策略,并且,隨著安全解決方案檢測方法的完善,ATT&CK攻擊技術也正快速演進。