微軟威脅矩陣不是雷神之錘

責(zé)編:gltian |2020-10-28 10:48:20無論是機(jī)器學(xué)習(xí)還是云安全團(tuán)隊(duì),全面地了解微軟的兩個(gè)威脅矩陣有助于著手實(shí)施緩解策略保護(hù)集群免受攻擊威脅。但是安全團(tuán)隊(duì)始終要保持警惕,不可過于依賴某個(gè)框架或矩陣,因?yàn)檫@些框架不是金剛不壞一錘走天下的“雷神之錘”,而且每個(gè)月都會暴露出新的威脅和漏洞。

從人臉識別、垃圾郵件檢測到自動駕駛、人工智能和機(jī)器學(xué)習(xí)技術(shù)已經(jīng)廣泛滲透到我們的日常生活,并進(jìn)一步威脅到我們的隱私、財(cái)產(chǎn)甚至生命。這并非危言聳聽,因?yàn)闄C(jī)器學(xué)習(xí)的普遍應(yīng)用也引發(fā)了對抗性攻擊,這是一種通過向算法“投喂”精心設(shè)計(jì)的“對抗樣本數(shù)據(jù)”來操縱算法行為的攻擊方式。

針對人工智能系統(tǒng)的對抗性攻擊輕則可以謀財(cái),重則能夠害命,例如通過下圖中的樣本,研究人員能夠誘使自動駕駛系統(tǒng)將停車標(biāo)志識別為限速標(biāo)志:

由于針對機(jī)器學(xué)習(xí)系統(tǒng)的對抗性攻擊與日俱增,上周末微軟發(fā)布了一個(gè)基于ATT&CK框架的機(jī)器學(xué)習(xí)威脅矩陣(https://github.com/mitre/advmlthreatmatrix),能夠幫助安全專業(yè)人員檢測和補(bǔ)救針對機(jī)器學(xué)習(xí)系統(tǒng)的攻擊。

微軟指出,過去四年來針對商用機(jī)器學(xué)習(xí)系統(tǒng)的攻擊顯著增加。通過更全面地了解機(jī)器學(xué)習(xí)威脅矩陣,安全團(tuán)隊(duì)可以開始實(shí)施緩解策略,以保護(hù)其服務(wù)器集群免受威脅。

對抗性機(jī)器學(xué)習(xí)威脅矩陣的靈感來自ATT&CK框架 來源:微軟

與ATT&CK框架類似,機(jī)器學(xué)習(xí)威脅矩陣涵蓋了針對機(jī)器學(xué)習(xí)的網(wǎng)絡(luò)攻擊中通常涉及的各個(gè)階段,以及攻擊者在每個(gè)階段所采用的策略。組織可以使用矩陣來了解其攻擊面,信息安全專業(yè)人員可以使用矩陣中的戰(zhàn)術(shù)和技術(shù)來改善組織機(jī)器學(xué)習(xí)系統(tǒng)安全邊界的監(jiān)控策略。

微軟研究人員在官方博客文章指出:“對抗性機(jī)器學(xué)習(xí)威脅矩陣的目標(biāo)是將對[機(jī)器學(xué)習(xí)]系統(tǒng)的攻擊定位在一個(gè)框架中,讓安全分析人員可以鎖定新的和即將到來的威脅。”

對于機(jī)器學(xué)習(xí)和人工智能系統(tǒng)的安全人員來說,微軟的威脅矩陣無疑是武器庫中的一件重器,但它會是完美無瑕的嗎?我們?nèi)绾握_看待企業(yè)發(fā)布的ATT&CK威脅矩陣?

也許我們需要回顧一下微軟的第一次“ATT&CK模仿秀”。

早在今年4月,微軟Azure安全中心發(fā)布過一個(gè)基于MITER ATT&CK模型的Kubernetes威脅矩陣(https://www.microsoft.com/security/blog/2020/04/02/attack-matrix-kubernetes/),匯總了Kubernetes中運(yùn)行的環(huán)境所特有的策略和威脅,而Kubernetes是當(dāng)今云原生應(yīng)用程序構(gòu)建者使用的最受歡迎的容器編排平臺。

Azure Kubernete威脅矩陣將MITER ATT&CK框架的攻擊策略適配并轉(zhuǎn)化為Kubernetes面對的挑戰(zhàn)。例如,在MITER ATT&CK矩陣中,“對計(jì)算機(jī)的初始訪問”轉(zhuǎn)換為Azure矩陣中的“對群集的初始訪問”,反映了該訪問涉及的不同技術(shù)。Azure的矩陣是捕獲傳統(tǒng)IT安全與云原生安全之間的差異以及橫向擴(kuò)展安全性的主要里程碑。

但是,平臺工程師和安全運(yùn)營團(tuán)隊(duì)不能完全依賴Azure的Kubernetes威脅矩陣。盡管Azure的Kubernets矩陣使企業(yè)安全團(tuán)隊(duì)可以沿用企業(yè)IT安全思路來理解Kubernetes安全,但是Kubernetes的很多特定結(jié)構(gòu)在傳統(tǒng)IT環(huán)境中是不存在的。而且,Kubernets威脅矩陣是全新的框架,并不一定能夠覆蓋安全研究人員不斷發(fā)現(xiàn)的新的Kubernetes漏洞。

例如,在最近發(fā)現(xiàn)的威脅CVE-2020-8555中使用的技術(shù)未被捕獲到Kubernetes的Azure MITER ATT&CK威脅矩陣中。該漏洞使攻擊者可以將Kubernetes控制面的訪問權(quán)限升級到托管云環(huán)境,從而有可能從連接到托管環(huán)境的服務(wù)中訪問敏感數(shù)據(jù)。

對于Kubernetes上的應(yīng)用程序,威脅和風(fēng)險(xiǎn)向量可以分為兩個(gè)主要區(qū)域:

01、應(yīng)用程序級別的威脅和風(fēng)險(xiǎn)

這應(yīng)該是熟悉的領(lǐng)域,但是與傳統(tǒng)的整體應(yīng)用程序有明顯的區(qū)別。設(shè)計(jì)運(yùn)行在Kubernetes環(huán)境中的應(yīng)用程序是分布式的,并且由多個(gè)臨時(shí)活動部件組成,這些臨時(shí)活動部件具有不同的風(fēng)險(xiǎn)和威脅特征,通常由第一方和第三方組件和工具的組合制成。

02、Kubernetes集群運(yùn)營威脅和風(fēng)險(xiǎn)

這些風(fēng)險(xiǎn)和威脅與以下因素相關(guān):

- 與軟件供應(yīng)鏈、開發(fā)和持續(xù)集成(CI)相關(guān)的風(fēng)險(xiǎn)以及用于部署到集群中的交付自動化和持續(xù)交付(CD)工具鏈。CI和CD都是軟件供應(yīng)鏈中的初始訪問點(diǎn),可將威脅引入集群;

- Kubernetes基礎(chǔ)設(shè)施自動化工具,例如應(yīng)用程序和基礎(chǔ)設(shè)施監(jiān)視以及微服務(wù)生命周期自治控制器;

- 有權(quán)在集群內(nèi)執(zhí)行操作的人工操作員(DevOps/站點(diǎn)可靠性工程人員)。

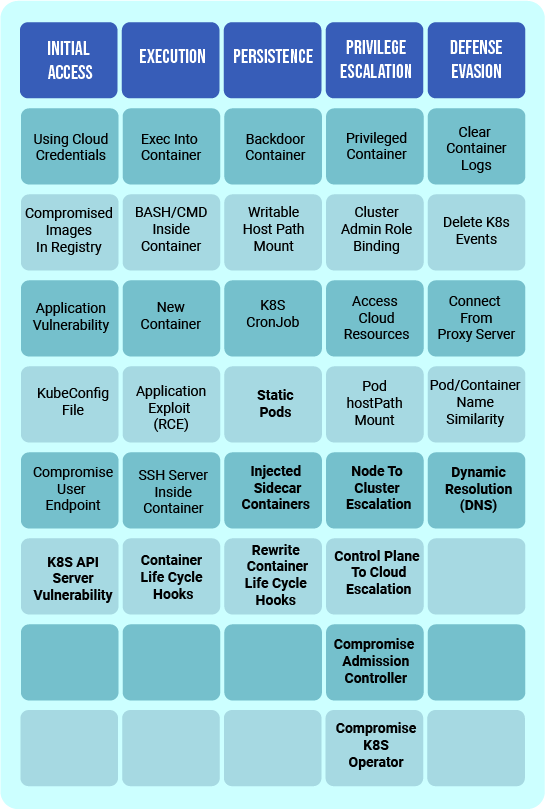

以下,我們一起來“遍歷”Azure Kubernetes威脅矩陣中缺少的重要安全元素。在下面這個(gè)矩陣中,粗體項(xiàng)目是Azure Kubernets矩陣中沒有的,值得注意的威脅:

資料來源:Gadi Naor

Azure威脅矩陣遺漏的一個(gè)值得注意的組件是“命令與控制”(C2)威脅類別,該類別在原始的MITER ATT&CK矩陣中可以找到。事實(shí)證明,C2仍是Kubernetes用戶關(guān)注的問題,它應(yīng)該是Kubernetes威脅矩陣的一部分。

Kubernetes高度依賴DNS作為其服務(wù)發(fā)現(xiàn)的關(guān)鍵基礎(chǔ)架構(gòu)。建立隱蔽通道的常見做法是利用DNS協(xié)議消息交換中的固有弱點(diǎn)。因此,監(jiān)視Kubernetes群集內(nèi)的DNS活動非常重要,可以檢測并有可能阻止C2建立隱蔽通道。

Azure Matrix在權(quán)限提升方面也存在差距。最新的CVE顯示,攻擊權(quán)限可以從節(jié)點(diǎn)提升到整個(gè)群集,也可以從群集提升到托管云環(huán)境。準(zhǔn)入控制器和Kubernetes operator也可能遭到侵入,就前置安全性而言這是不可省略的。

Azure Matrix中缺失的另一點(diǎn)是Kubernetes威脅的持久性。攻擊者可以直接在節(jié)點(diǎn)上啟動容器,而Kubernetes不會管理容器,這對于DevOps來說是一個(gè)盲點(diǎn)。如果攻擊者破壞了準(zhǔn)入控制器,他們還可以將惡意代碼注入任何一個(gè)容器中。最后,攻擊者可以將腳本插入容器生命周期掛鉤中來執(zhí)行并持續(xù)進(jìn)行攻擊,這是一種Kubernetes機(jī)制,可以在預(yù)定的時(shí)間點(diǎn)運(yùn)行腳本。

- ISC.AI 2025正式啟動:AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運(yùn)商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運(yùn)”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧