DockerHub再現(xiàn)百萬下載量黑產(chǎn)鏡像,小心你的容器被挖礦

責編:gltian |2021-09-14 10:38:53前言

近年來云原生容器的應用越來越流行,統(tǒng)計數(shù)據(jù)顯示高達47%生產(chǎn)環(huán)境容器鏡像會來源于公用倉庫[1],Docker Hub作為全球最大的公共容器鏡像倉庫,已然成為整個云原生應用的軟件供應鏈安全重要一環(huán),其鏡像的安全風險問題對生態(tài)影響尤為重要。騰訊安全云鼎實驗室針對云原生容器安全進行了長期研究投入,對Docker Hub的鏡像安全風險建立了長期監(jiān)控和安全態(tài)勢分析。近期監(jiān)測到一個較大的挖礦黑產(chǎn)團伙anandgovards(挖礦賬戶中包含了這個郵箱賬號),利用Docker Hub上傳特制挖礦鏡像,通過蠕蟲病毒快速感染docker主機,進而下載相關鏡像進行挖礦。該黑產(chǎn)團伙從2020年6月開始使用3個Docker Hub賬戶制作了21個惡意鏡像,累計下載傳播量達到342萬,獲取了不低于313.5個門羅幣,獲利高達54萬多人民幣。

初探惡意鏡像

針對該黑產(chǎn)團伙anandgovards,我們通過對Docker Hub的安全監(jiān)控和分析暫時發(fā)現(xiàn)3個相關賬戶,共涉及21個鏡像,其中最高的下載量達到百萬。通常黑產(chǎn)通過蠕蟲病毒感染docker主機,入侵成功后,再自動下拉這些黑產(chǎn)鏡像到本地運行進行挖礦獲利。

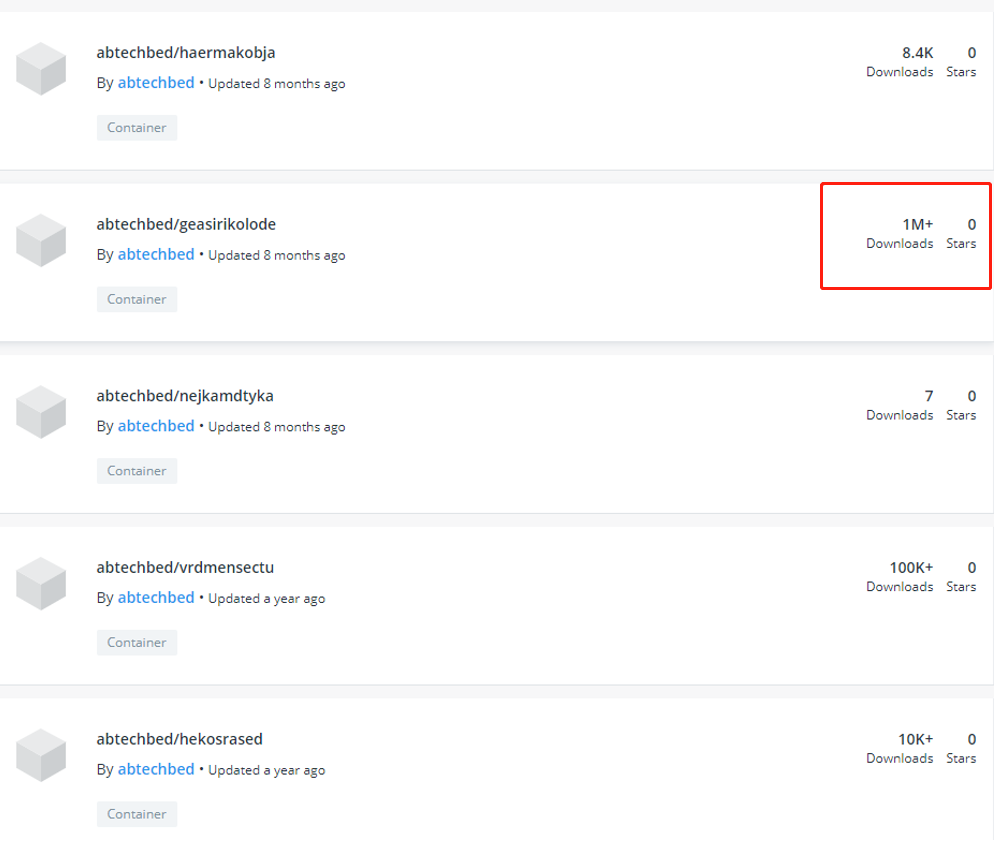

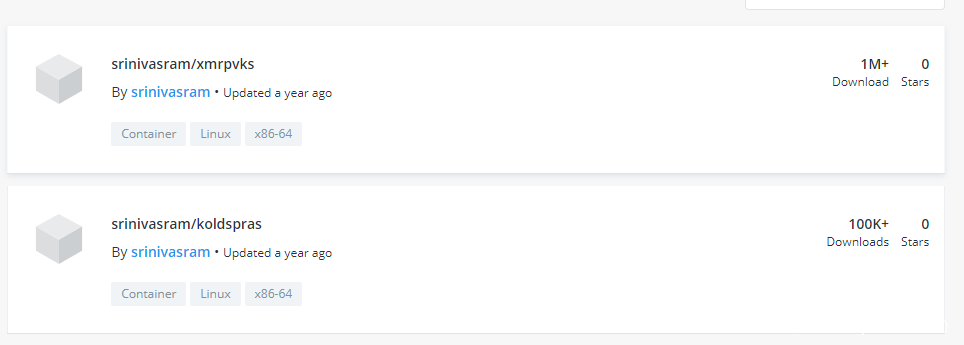

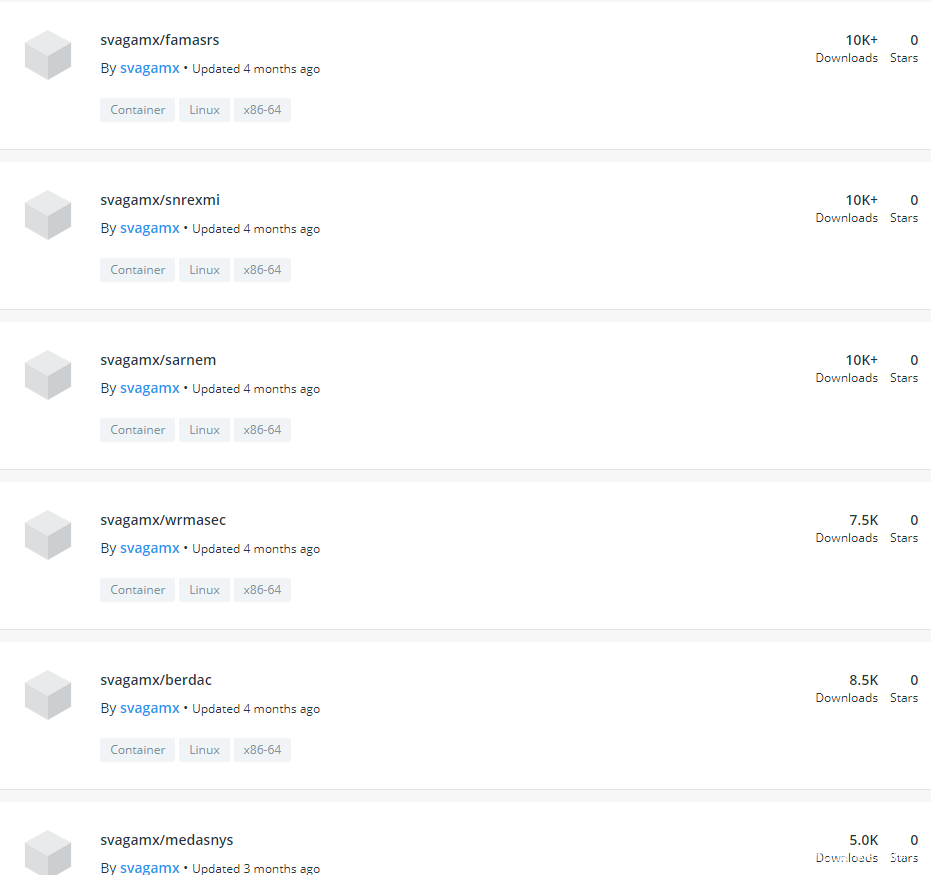

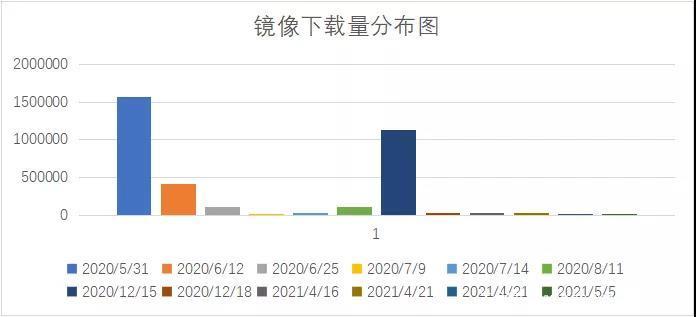

該黑產(chǎn)相關3個賬戶名為abtechbed、svagamx、srinivasram,其中srinivasram相關鏡像申請日期為2020年5月,abtechbed相關鏡像的申請日期為2020年6月到2020年12月,svagamx相關鏡像申請日期為2021年4月16日。挖礦賬戶活躍到2021年5月,挖礦活動持續(xù)時間長達一年。

abtechbed賬戶中的鏡像信息:

srinivasram賬戶中的鏡像信息:

svagamx賬戶中的鏡像信息:

下表提供了此Docker?Hub帳戶下部分鏡像下載量及錢包地址,鏡像最高下載量達到了157萬次。

(1)黑產(chǎn)團伙來源:

在挖礦的賬戶配置中,我們發(fā)現(xiàn)兩個郵件賬戶信息,

anandgovards@gmail.com

visranpaul@outlook.com

包括Docker Hub賬戶名,abtechbed、svagamx、srinivasram字符和愛爾尼亞、冰島語系。我們有理由相信,這個黑產(chǎn)組織來自歐洲。

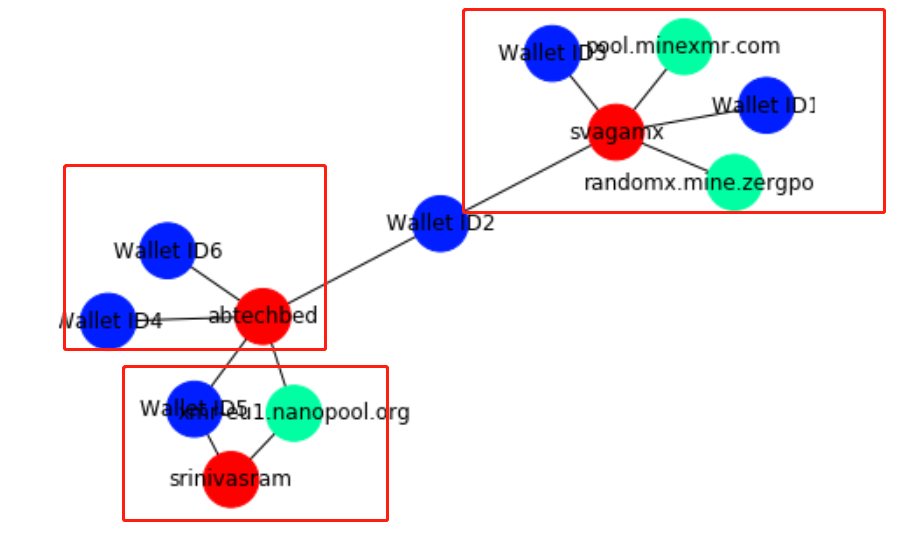

(2)黑產(chǎn)團伙關聯(lián)

云鼎實驗室通過安全大數(shù)據(jù)圖計算引擎,關聯(lián)分析了大約10萬個鏡像信息,關聯(lián)分析其中錢包ID、鏡像賬號、礦池等信息,發(fā)現(xiàn)abtechbed、svagamx,srinivasram使用了同一個挖礦錢包地址,表明這幾個鏡像賬戶屬于同一個黑產(chǎn)組織。

(3)黑產(chǎn)攻擊流程及盈利方式:

黑產(chǎn)通過蠕蟲病毒進行大規(guī)模感染docker主機,之后被感染的docker主機從Docker Hub下拉相關挖礦鏡像到本地運行,進行挖礦獲利。

相關流程圖如下:

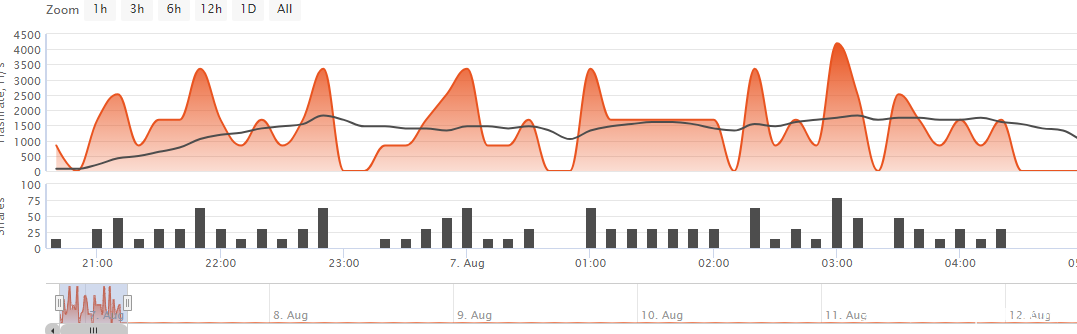

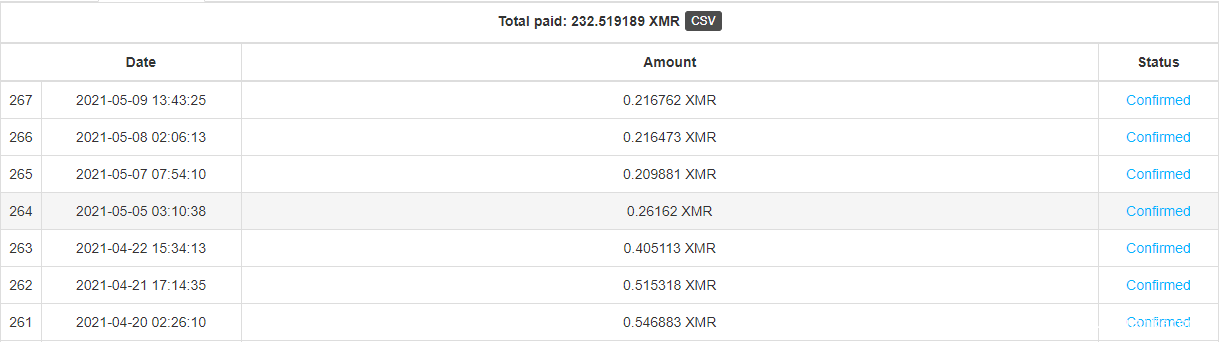

相關門羅幣賬戶在2021年5月份依然活躍,累計收入最多的賬戶是

8Bchi3J8r4C1nSwB1wW4AFjkvr9FaQKpj2mMWxiDNgkTRBragUrY1Nv4NoYWrurX3B9zXYCS4wY59iqXTqvtKg6DKSQY4Tg,錢包收入232個門羅幣,價值約為405,025人民幣。

相關挖礦病毒的攻擊趨勢

惡意鏡像的下載量可以一定程度表示相關蠕蟲的攻擊趨勢,實驗室通過安全監(jiān)測發(fā)現(xiàn)2020年下半年,針對docker容器的相關蠕蟲攻擊趨勢增長十分明顯,2020年5月份、12月份上傳的惡意鏡像下載量達到百萬,但2021年4月份新上傳的惡意鏡像下載量卻有限,表明4月份到現(xiàn)在,相關蠕蟲病毒的攻擊范圍和影響范圍正在縮小。

總結

隨著容器應用發(fā)展加速,頻繁爆出容器相關的安全事件,黑產(chǎn)團伙通過容器服務器的漏洞傳播的蠕蟲病毒,通過下拉挖礦鏡像進行獲利,已然是現(xiàn)階段容器相關黑產(chǎn)的主流手段。除了下載挖礦鏡像以外,現(xiàn)有的模式可以輕松將挖礦鏡像替換成其他惡意軟件,造成更大的破壞。

當企業(yè)在享受云原生帶來的技術紅利時,也應該重視和建立起容器安全防護體系。以下是一些容器應用的安全建議:

- 避免使用Docker過程中將2375端口暴露公網(wǎng);

- 公網(wǎng)中使用TLS的docker remote api;

- 不推薦下載和使用未知來源的鏡像;

- 經(jīng)常檢查系統(tǒng)中是否存在異常未知鏡像或容器;

- 使用騰訊云容器安全解決方案可以識別惡意容器并阻止惡意挖礦等活動:

- https://cloud.tencent.com/product/tcss

騰訊云容器安全

騰訊安全持續(xù)在容器安全上進行投入和相關研究,構建了完整的容器安全防護和服務保障體系。

[1] https://dig.sysdig.com/c/pf-2021-container-security-and-usage-report?x=u_WFRi&utm_source=gated-organic&utm_medium=website

來源:安全客

- ISC.AI 2025正式啟動:AI與安全協(xié)同進化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術與應用白皮書

- 美國美中委員會發(fā)布DeepSeek調查報告

- 2024年中國網(wǎng)絡與信息法治建設回顧