基于惡意PDF文件的網絡釣魚攻擊實例解析

責編:gltian |2022-02-15 17:19:38

我們會經常收到惡意文檔或PDF,許多不法分子往往利用這類文件發動網絡釣魚攻擊。為了讓更多人了解這種攻擊方式,并加以防范,網絡安全研究人員Zoziel Pinto Freire剖析了利用PDF發動網絡釣魚攻擊的活動。

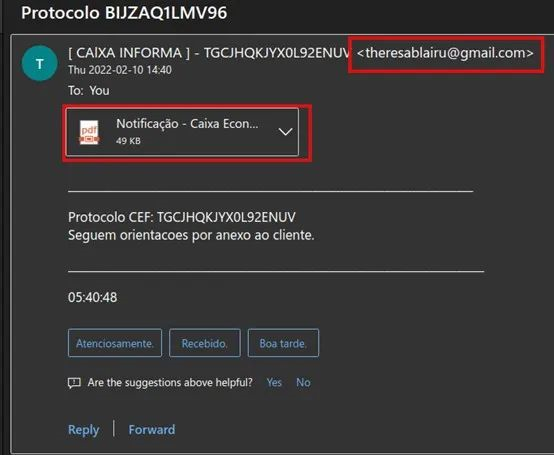

圖1

圖1是Zoziel Pinto Freire收到的來自Caixa Economica Federal銀行的電子郵件,可以看到發件人使用Gmail服務和一個奇怪的名稱。

圖2

使用MXtoolbox驗證該電子郵件的標頭,可以看到發件人(即攻擊者)使用的IP。

圖3

圖3是攻擊者使用的IP信譽。

圖4

通過圖4,我們可以看到這個IP經常被提及從事惡意活動。

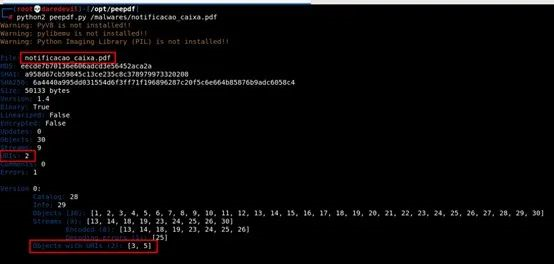

圖5

在VPS(Kali Linux)中下載這個文件后,使用peepdf對文件結構進行分析,在對象3和對象5中找到了2個URI,見圖5。

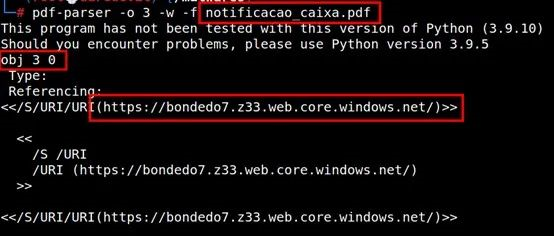

圖6

使用pdf-parser檢查了對象3和對象5后,在對象3中發現了一個惡意的URL,見圖6。

圖8

在Kali中打開文件后,可以看到它有那家銀行的獨特徽標和點擊按鈕,點擊該按鈕后被定向到一個URL,見圖8。

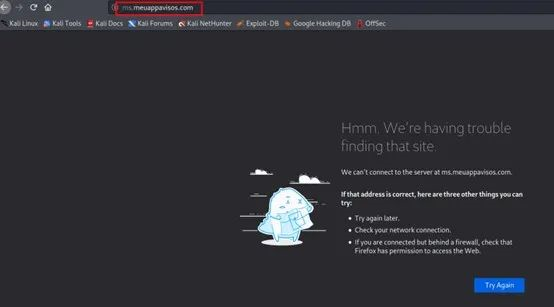

圖9

點擊該按鈕后,URL:hxxp://cefonlineencaminha[.]z13[.[]web[.]core[.]windows[.]net重定向到另一個URL:ms[.]meuappavisos[.]com,見圖9。

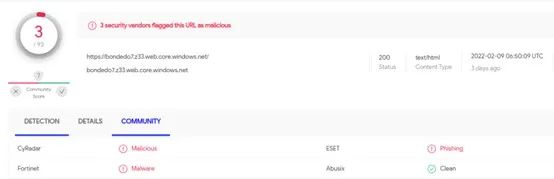

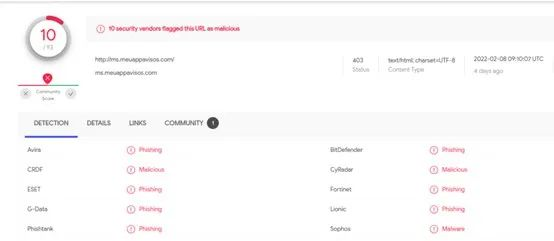

圖10

在檢查了URL信譽之后,發現它經常被提及從事惡意活動,見圖10。

總之,打開這類電子郵件時,務必要注意每個細節,因為不這樣的話可能會將自己的系統置于險境,導致數據被泄露和遭到黑客入侵等。

Zoziel Pinto Freire在分析過程中使用的工具如下:

?Kali Linux——https://www.kali.org/get-kali/

?MX ToolBox—— https://mxtoolbox.com

?pdf-parser—— https://blog.didierstevens.com/programs/pdf-tools/

?peepdf——https://github.com/jesparza/peepdf

?Aubse IPd—— https://www.abuseipdb.com

?Virus Total——https://www.virustotal.com/

參考鏈接:

https://securityaffairs.co/wordpress/127946/hacking/analyzing-phishing-attacks-pdfs.html