如何應對網絡安全中的配置漂移問題?

責編:gltian |2022-10-14 10:43:35眾所周知,確保網絡設備與應用系統的安全運行是減少基礎架構攻擊面的基礎和前提,為此,國際互聯網安全中心(CIS)等組織陸續頒布了相關工作指南,明確規定了所有部署的應用系統都應安全配置,并且這些配置應受到持續監控,并得到長期維護,以便保持在安全可靠的配置狀態下運行工作。但是在實際應用中,雖然很多企業都會按照CIS標準指南要求部署配置系統,但長期的準確管理配置卻難以保障,配置漂移情況時有發生。

什么是配置漂移?軟件系統在開發和交付過程中,需要根據應用需求不斷進行修改和調整,隨之而來也會發生相關軟件運行參數的配置變更。在理想的情況下,這些變更都應該有序進行,并被準確跟蹤記錄。但是,由于企業的實際應用環境并不完美,導致企業很多的修改并未被正確同步。當系統正式上線后,實際運行的配置與研發設計的配置并不一致,這種現象就叫配置漂移。

配置漂移會讓組織面臨重大安全風險,具體視漂移的嚴重程度而定。那么該如何應對這種情況的發生呢?維護系統配置的方法主要有三種。企業組織可以根據自身安全管理流程的成熟度,選擇適合自己的管理方法。

模式一

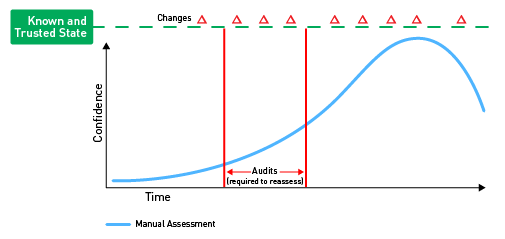

人工監控系統配置

人工管理系統配置非常耗時,因此難以定期、持續開展。由于合規管理的硬性要求,組織通常會嘗試將系統數量限制在必須審核管理的范圍內,從而盡可能減少人工監控的工作量。在此情況下,審核員也只會核實有限范圍內的部分系統和應用,以驗證配置的正確性和合規性。只有當這部分設備被發現存在配置漂移時,組織才會采取修復措施。

模式二

通過掃描工具監測配置情況

采用掃描工具可以對人工監測進行有效的補充,但這仍需要一定程度的交互來創建工具掃描所需的管理憑據,以及需要時安排工具操作人員運行掃描,并針對結果進行人工修補。工具掃描通常每月或每季度進行一次,以滿足合規流程的需要。

在實際應用中,這種模式通常也主要針對合規要求內的應用系統,而其他系統往往會被遺忘,只有在它們暴露出問題或發生運行事故時才進行檢查。在CIS發布的指南中,建議企業組織盡可能為所有應用系統提供安全配置監測,因此即使發生變更,也應有能力持續維護所有運行系統上的配置正確。

模式三

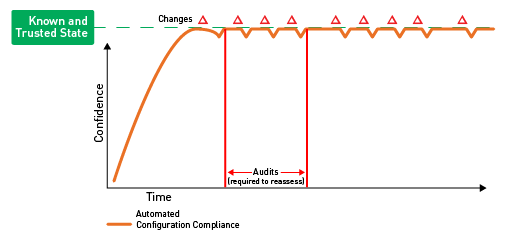

實時地監控所有系統配置

在此模式下,可以為各種應用系統配備輕量級代理,并通過代理監控系統的配置變更和運行狀態。代理程序可以嵌入到已部署的映像中,或者包含在某些自動化工具(比如Puppet或Chef)的部署流程中,從而連接到所有的應用系統上。

一旦代理啟動并進行監控,就可以實時發現系統的異常變更,同時啟動相應的修補措施。比如說,這可以通過自動創建事件工單、發送電子郵件或通過安全事件管理(SIEM)工具來完成。

參考鏈接:

https://www.tripwire.com/state-of-security/security-data-protection/what-is-configuration-drift/