卡巴斯基披露定向攻擊氣隙隔離ICS系統的復雜惡意軟件

責編:gltian |2023-08-01 17:25:09卡巴斯基ICS CERT于7月31日分享了更多研究成果,披露了繼第一階段植入后用于東歐網絡攻擊中遠程訪問和數據收集的第二階段惡意軟件。這種先進的工具從氣隙隔離系統中提取數據,為收集和傳輸所收集數據的第三階段網絡工具的開發奠定基礎。該研究確定了攻擊第二階段的兩種特定類型的植入惡意軟件,從受感染的系統中提取數據。其中,第一種類型的植入程序旨在從本地計算機竊取數據,并在下一階段植入程序的幫助下將其發送到Dropbox。第二種植入工具似乎是復雜的模塊化惡意軟件,旨在分析可移動驅動器并用蠕蟲病毒污染它們,以從東歐工業組織的孤立或氣隙網絡中竊取數據。

卡巴斯基ICS-CERT 的研究人員一直在調查針對東歐ICS和關鍵基礎設施的網絡攻擊,終于發現了一種新穎的第二階段惡意軟件,該惡意軟件可以繞過氣隙系統提供的典型數據安全機制。研究團隊表示,威脅行為者試圖在目標網絡上建立永久存在,以進行數據泄露。

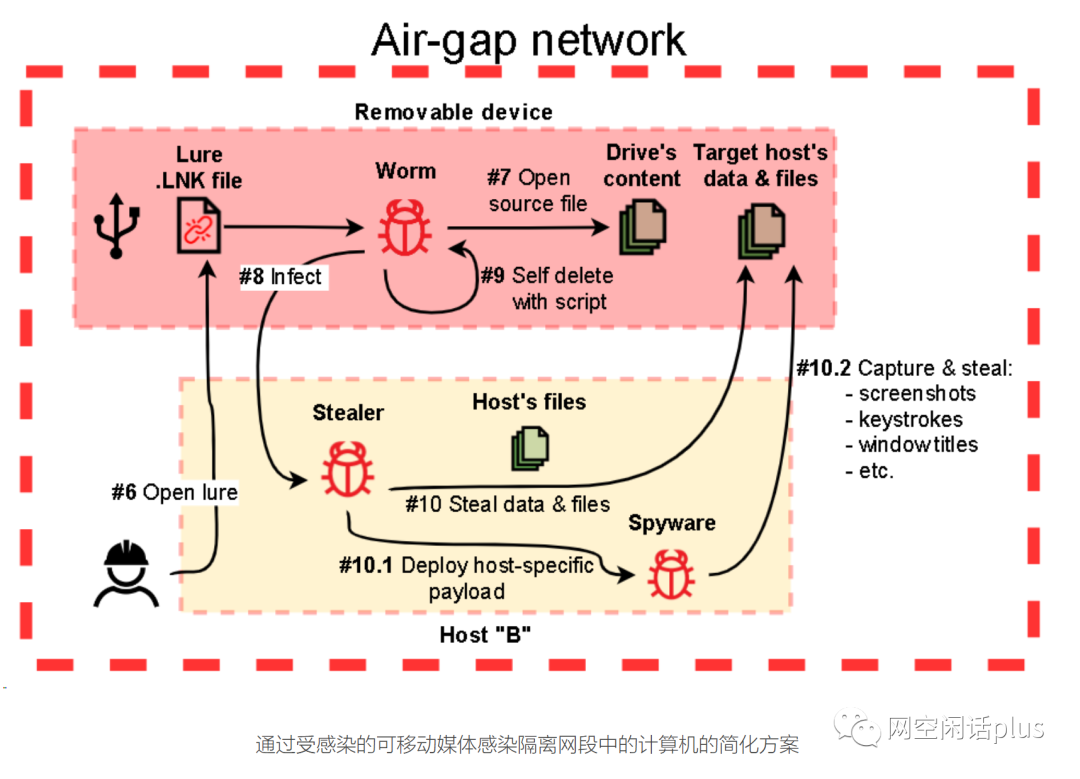

首先,攻擊者使用已知的遠程訪問和數據收集工具在ICS網絡中獲得初步立足點 。然后,他們針對氣隙隔離ICS網絡部署“復雜”的模塊化惡意軟件,該惡意軟件通過蠕蟲病毒污染可移動存儲驅動器,從而竊取目標數據。從那時起,他們距離將被盜數據傳輸到隔離環境之外僅一步之遙。

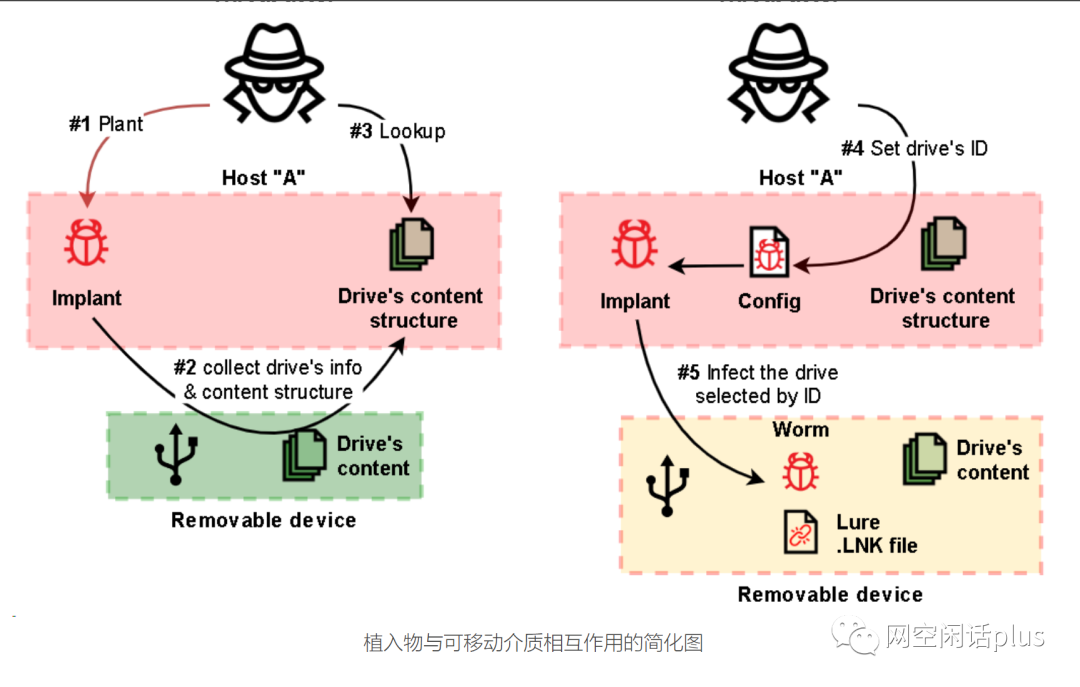

報告指出,該惡意軟件的設計目的是通過感染可移動驅動器來從氣隙系統中竊取數據,這個專用惡意軟件至少由三個模塊組成,每個模塊負責不同的任務,例如分析和處理可移動驅動器、捕獲屏幕截圖以及在其上植入第二步惡意軟件,監測新連接的驅動器。

卡巴斯基團隊補充說,該團隊還發現了攻擊中使用的另一個第二階段植入程序,也就是前面說的第一種工具。該植入程序將竊取的數據從本地計算機發送到Dropbox。

研究人員解釋說,網絡攻擊者能夠通過將加密的有效負載隱藏在自己的二進制文件中并使用DLL劫持將惡意軟件嵌入到授權應用程序的內存中來逃避檢測。從氣隙網絡中竊取數據是許多APT和有針對性的網絡間諜活動的常見做法。而且,盡管存在多種滲透方法,但在大多數情況下,威脅行為者會根據感染可移動介質來選擇TTP。

卡巴斯基ICS CERT高級安全研究員基里爾·克魯格洛夫 (Kirill Kruglov) 在談到新發現時表示:“威脅行為者故意通過加密有效負載、內存注入和DLL劫持來混淆他們的行為,這凸顯了他們策略的復雜性。”

完成完整數據泄露/竊取所需的網絡攻擊鏈的最后一部分是將被盜數據上傳到命令和控制服務器(C2)的第三種工具。克魯格洛夫補充說,卡巴斯基團隊將繼續調查。

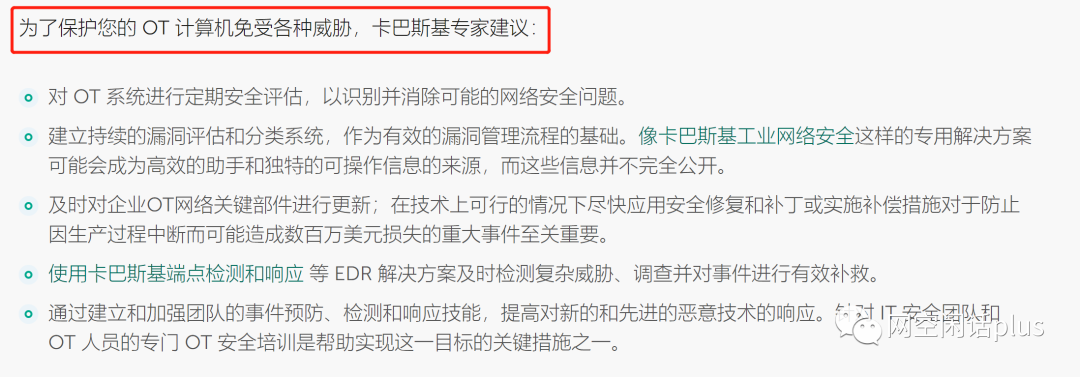

卡巴研究團隊最后給出如下五點建議,以改善和提高OT環境的網絡安全。

參考資源

1、https://www.darkreading.com/ics-ot/air-gapped-ics-systems-targeted-sophisticated-malware

2、https://industrialcyber.co/reports/kaspersky-details-common-industrial-ttps-focuses-on-implants-for-gathering-data/

3、https://ics-cert.kaspersky.com/publications/reports/2023/07/31/common-ttps-of-attacks-against-industrial-organizations-implants-for-gathering-data/

來源:網空閑話plus