Smartbi身份認證繞過漏洞安全風險通告

責編:gltian |2023-08-03 13:54:05| 漏洞概述 | |||

| 漏洞名稱 | Smartbi身份認證繞過漏洞 | ||

| 漏洞編號 | QVD-2023-17461 | ||

| 公開時間 | 2023-07-28 | 影響對象數量級 | 萬級 |

| 奇安信評級 | 高危 | CVSS 3.1分數 | 9.4 |

| 威脅類型 | 身份認證繞過 | 利用可能性 | 中 |

| POC狀態 | 未公開 | 在野利用狀態 | 未發現 |

| EXP狀態 | 未公開 | 技術細節狀態 | 未公開 |

| 利用條件:目標可出網。 | |||

(注:奇安信CERT的漏洞深度分析報告包含此漏洞的POC及技術細節,訂閱方式見文末。)

01?漏洞詳情

影響組件

Smartbi是企業級商業智能BI和大數據分析品牌,滿足用戶在企業級報表、數據可視化分析、自助分析平臺、數據挖掘建模、AI智能分析等大數據分析需求。

漏洞描述

近日,奇安信CERT監測到Smartbi 身份認證繞過漏洞(QVD-2023-17461),未經授權的遠程攻擊者可利用該漏洞獲取管理員Token,從而以管理員權限接管后臺,進一步利用可實現任意代碼執行。利用此漏洞需目標可出網。鑒于此漏洞影響較大,建議客戶盡快做好自查及防護。

02?影響范圍

影響版本

V6 <= Smartbi <= V10

其他受影響組件

無

03?復現情況

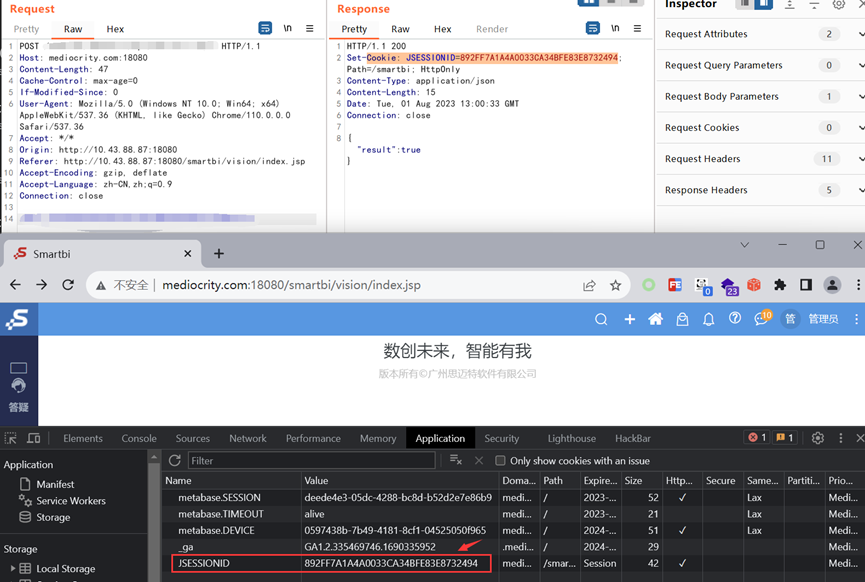

目前,奇安信CERT已成功復現Smartbi身份認證繞過漏洞(QVD-2023-17461),截圖如下:

04?處置建議

安全更新

目前官方已發布補丁,建議受影響用戶盡快更新至 2023-07-28 安全補丁包:

https://www.smartbi.com.cn/patchinfo

Snort 檢測方案

Snort是一個開源的入侵檢測系統,使用規則來檢測網絡流量中的惡意行為。用戶可參考以下Snort檢測規則,進行檢測:

alert tcp any any -> any any (msg:”Smartbi Authentication Bypass”; pcre:”/smartbix\\/api\\/monitor\\/(setServiceAddress|setEngineAddress|setEngineInfo)/U”; classtype:web-application-attack; sid:1000002; rev:1;)

05?參考資料

[1]https://www.smartbi.com.cn/patchinfo

來源:奇安信 CERT