2023年勒索軟件威脅態勢:從加密數據向無加密攻擊演變

責編:gltian |2023-11-07 11:36:34日前,Zscaler 安全威脅實驗室發布了最新版《2023年全球勒索軟件報告》,對當前勒索軟件的威脅態勢和發展趨勢進行了研究分析。報告研究人員認為,相比以加密數據為主的傳統勒索攻擊模式,新一代的無加密(Encryptionless)勒索攻擊是一個需要企業組織重點關注的趨勢。

在這種類型的勒索攻擊中,攻擊者不再加密受害者的文件,轉而專注于竊取敏感數據作為勒索的籌碼。這給受害者和安全專業人員帶來了新的挑戰,因為攻擊者會直接攻擊并破壞組織重要的系統和數據,而傳統的文件恢復和解密方法將不再適用于對無加密勒索攻擊的防護。企業組織需要全面了解無加密攻擊的技術特點,并重新開發適合自身業務發展的勒索緩解策略和應對方法。

報告關鍵發現

報告認為,在過去的一年中,勒索軟件攻擊威脅正呈快速上升趨勢,且各種規模的企業都會面臨勒索攻擊的風險。以下是本次報告的關鍵發現:

- 截至2023年10月,全球勒索軟件攻擊數量同比增長37.75%,這表明全球企業組織面臨更嚴峻的勒索軟件威脅。更糟糕的是,研究人員通過Zscaler覆蓋全球的沙箱中觀察到,勒索軟件的有效攻擊載荷激增了57.50%,而多數企業還沒有為應對這種不斷變化的威脅做好準備;

- 攻擊的激增是一個明確的警告,組織必須保持主動性、適應性并加大網絡安全投入。通過優先考慮強大的防御措施,培養安全意識的文化,并鼓勵協作,組織可以加強抵御勒索軟件威脅的能力,并盡量減少潛在影響;

- 無加密勒索攻擊成為勒索攻擊威脅演變的主要特點,這種陰險的新勒索方法會給企業組織帶來更大的挑戰,因為攻擊者會直接攻擊并破壞組織重要的系統和數據;

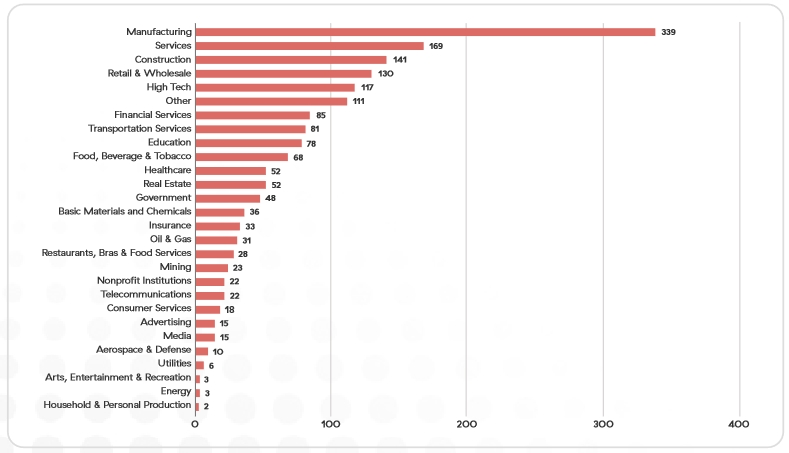

- 制造業、服務業和建筑業是最常見的勒索軟件攻擊目標。這些行業以其關鍵基礎設施和寶貴的知識產權而聞名,已成為尋求經濟利益和破壞的網絡罪犯的主要目標。

- 企業必須采用全面的零信任安全策略,以對抗日益復雜的勒索軟件攻擊。這種方法需要實現強大的措施,如零信任網絡訪問(ZTNA)架構、細粒度分段、瀏覽器隔離、高級沙箱、數據丟失防護、欺騙技術和云訪問安全代理(CASB)解決方案。通過采用這些主動防御措施,組織可以加強自身的安全態勢,并有效地防止勒索軟件攻擊。

勒索軟件威脅態勢

報告研究發現,不斷擴散的勒索軟件攻擊繼續對全球的企業組織、個人和關鍵基礎設施構成重大威脅。攻擊者正在不斷調整和完善他們的攻擊策略,利用泄露的源代碼、智能化的攻擊方案和新興的編程語言來最大化他們的非法收益。在2023年,勒索軟件攻擊的主要特點包括:

- 無加密勒索攻擊的數量從2023年初開始快速增加;

- 攻擊者大量使用泄露的勒索軟件源代碼(如Babuk和Conti)以及泄露的構建程序(如LockBit)來發動攻擊;

- 勒索軟件攻擊者正在從C/ C++等語言轉向新型的Golang和Rust語言,以優化加密速度和跨平臺兼容性;

- 勒索軟件攻擊者開始使用更高級的多態混淆來阻礙分析和逃避靜態反病毒簽名;

- 勒索軟件開發者已經從基于RSA的加密轉向基于橢圓曲線的算法,包括Curve25519、NIST B-233和NIST P-521。

在過去的幾年里,制造業一直是勒索軟件攻擊的主要目標,而且這種趨勢還在繼續。從2022年4月到2023年4月的數據顯示,制造業仍然是最具針對性的垂直行業,占勒索軟件攻擊總量的14.8%。這一發現凸顯了制造企業對威脅行為者的脆弱性和吸引力。緊隨制造業之后的是服務業,遭受了11.66%的勒索軟件攻擊。教育行業也面臨著相當大的威脅,占攻擊的7.64%。一個名為“Vice society”的勒索軟件組織一直以教育部門為目標。

基于數據泄露站點的各行業勒索軟件攻擊數據

值得注意的是,這些數據只是基于數據泄露站點的信息所得,有助于深入了解攻擊的流行程度,但可能無法涵蓋所有勒索軟件事件的全部范圍。因為許多攻擊沒有被報道,或者在沒有公開披露的情況下通過支付贖金私下解決。因此,這些數字應該被視為勒索軟件目標的更廣泛趨勢的指示,而非整個威脅格局的詳盡闡釋。

研究人員發現針對家庭和個人等C端用戶的“雙重勒索”攻擊在2023年激增了驚人的550%,此外,針對藝術、娛樂和休閑行業的攻擊也大幅增加了433.33%。值得注意的是,在2022版報告中,上述行業的攻擊基線相對較低,這使得它們的增長看起來非常明顯。

上述數據也再次強調了針對廣泛行業的勒索軟件攻擊的不斷發展本質,所有的行業都可能遭遇勒索軟件事件的突然激增。攻擊呈指數增長反映了勒索軟件團伙日益成熟以及對利潤的不懈追求。

各行業遭受勒索攻擊的年度對比

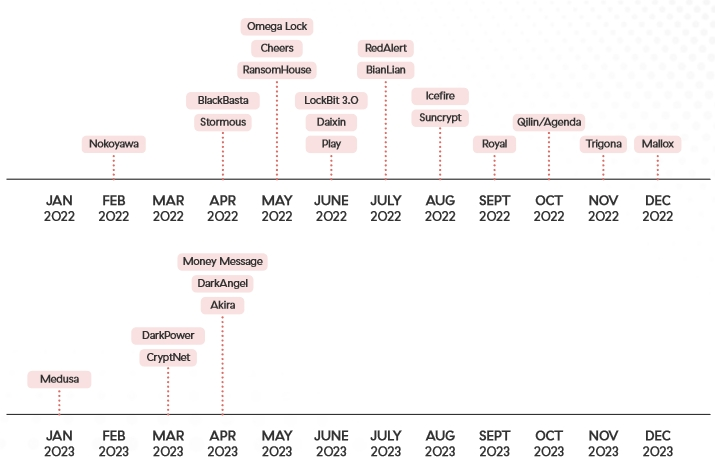

根據泄露網站上列出的受害者數量,LockBit、ALPHV/BlackCat和BlackBasta是目前最活躍的勒索軟件勒索組織。

勒索軟件家族發布受害者數據的時間軸

圖5:2022年4月- 2023年4月,勒索軟件家族的攻擊數量

勒索威脅趨勢預測

1.?無加密勒索攻擊

傳統的勒索軟件會對受害者的文件進行加密,并要求支付贖金才能釋放文件。然而,越來越多的網絡犯罪分子正在轉向無加密勒索攻擊,這種攻擊的重點是竊取和威脅暴露敏感數據,而非對其進行加密。這種方法為網絡安全專業人員的防御工作增加了新的復雜性和挑戰。

2.?AI驅動的勒索軟件攻擊

預計勒索軟件組織將越來越多地利用人工智能功能,包括聊天機器人、人工智能開發的惡意軟件代碼、機器學習算法、自動化流程等等,這將使他們能夠開發更復雜、更高效的技術,使傳統的網絡安全措施更難檢測和防止此類攻擊。更重要的是,人工智能還可能降低威脅行為者開發勒索軟件的準入門檻。

3.?網絡保險“助推”威脅加劇

網絡犯罪分子一直把更多的注意力放在有網絡保險的組織上,這一威脅發展趨勢在未來可能會繼續增長。因為攻擊者知道,購買過網絡保險的受害者更有可能支付勒索贖金,因為他們可以依靠保險來支付費用。這種目標策略旨在最大限度地提高成功支付贖金的機會。

4.?針對公共服務設施的目標增加

研究人員預測,針對市政服務部門、執法部門、中小學校、醫療機構的勒索軟件攻擊將進一步加劇并持續增長。這些實體在保護關鍵數據和系統方面的安全水平通常很低,這使得它們成為網絡犯罪分子的關鍵目標。此外,這些類型的攻擊通常會嚴重破壞社會公共服務,并暴露大量敏感信息緩存,包括PII、財務數據、私人記錄等等。

5.?新的RaaS玩家入局

RaaS(勒索軟件及服務)是一種商業模式,在這種模式下,網絡犯罪分子會委托附屬機構入侵組織并部署他們的勒索軟件。絕大多數勒索軟件組織都在使用RaaS,而且多年來也證明它是有效的,因此這種趨勢將繼續下去,并不斷涌現新的玩家。

6.?初始訪問代理(IAB)熱度不減?

越來越多的威脅組織會破壞一個組織,然后向勒索軟件組織(或勒索軟件組織的附屬機構)出售該組織的訪問權限。這使得具有滲透測試技能的威脅參與者可以從他們的工作中獲利,而無需進行全面的勒索軟件和/或無加密勒索攻擊所需的專業知識。

7.?對云服務的攻擊

隨著云計算和存儲的日益普及,勒索軟件攻擊者可能會開發出針對云服務和工作流程進行優化的新型勒索軟件和活動。破壞云環境可能導致大范圍的破壞、業務中斷和敏感數據被盜,同時影響多個用戶或組織。這種可能性突出了對強大的安全措施和基于云環境的主動防御需求。

8.?針對非windows系統和平臺的攻擊

勒索軟件組織將繼續擴大他們的武器庫,攻擊運行在非windows平臺上的關鍵任務服務器。威脅行為者越來越多地構建勒索軟件來加密Linux和ESXi服務器上的文件,這些服務器通常托管數據庫、文件服務器和web服務器。一些威脅組織也對開發針對macOS的勒索軟件表現出了興趣。

勒索軟件防護建議?

勒索攻擊數量的激增是一個明確的警告,組織必須保持主動性、適應性并加大網絡安全投入。通過優先考慮強大的防御措施,培養安全意識的文化,并鼓勵協作,組織可以加強抵御勒索軟件威脅的能力,并盡量減少潛在影響。企業在防御勒索軟件攻擊時,關鍵是要采用分層防護的方法,在每個階段(從偵察和初始入侵到橫向移動、數據盜竊和有效載荷執行)破壞攻擊。企業組織可以遵循以下最佳實踐來提升防御勒索軟件攻擊的能力:

- 保持軟件更新。新的安全補丁一旦發布,應盡快應用;

- 使用零信任架構來保護內部應用程序,實現用戶與應用程序之間的細粒度分段,同時使用動態最小權限訪問控制代理訪問,以消除橫向移動;

- 實現最低權限訪問策略,以限制用戶僅訪問完成其工作所需的資源。這有助于防止攻擊者訪問敏感數據或系統,即使他們危及用戶賬戶;

- 啟用多因素身份驗證(MFA),為用戶賬戶添加額外的安全層,這有助于防止攻擊者在獲得受損憑據后訪問用戶賬戶;

- 實施一致的安全策略,確保組織內、外部所有用戶遵循相同的安全流程;

- 定期進行安全意識培訓,幫助員工識別和避免勒索軟件攻擊;

- 制定應對計劃,以便在發生勒索軟件攻擊時迅速有效地采取行動。這應該包括數據恢復、事件響應以及與客戶和員工溝通等步驟;

- 提升檢查加密流量的能利。超過95%的攻擊使用加密通道,因此組織必須檢查所有流量,無論是否加密,以防止攻擊者破壞其系統;

- l 使用先進的沙箱自動檢測未知的威脅載荷。基于簽名的檢測不足以防范最新的勒索軟件變種。先進的內聯沙箱可以檢測未知的有效負載,并在它們到達用戶之前阻止它們執行;

- 使用內聯數據丟失防護(DLP)來防止敏感數據的泄露、丟失或暴露;

- l 使用欺騙技術引誘攻擊者進入陷阱,欺騙工具創造了看起來像有價值的目標的資產和數據,這可以幫助浪費攻擊者的時間和資源,并阻止他們發現和利用真正的漏洞;

- 使用云訪問安全代理(CASB)來控制和監視云應用程序的使用情況。CASB可以幫助防止用戶從云應用程序下載惡意文件,還可以幫助防止數據泄露到云;

- 關注最新的勒索軟件威脅和發展,包括已發布的入侵指標(IOCs)和MITRE ATT&CK映射。這些信息可用于培訓組織團隊,改進安全態勢,并幫助防止勒索軟件攻擊;

- 做好數據備份,要定期、安全地備份所有數據,同時還必須包括離線備份。

報告下載鏈接:

來源:安全牛