網(wǎng)絡(luò)攻擊提速驚人:PoC發(fā)布22分鐘內(nèi)被黑客利用

責(zé)編:gltian |2024-07-15 16:10:05根據(jù)Cloudflare發(fā)布的2024年應(yīng)用安全報(bào)告,黑客在漏洞概念驗(yàn)證(PoC)利用發(fā)布后僅22分鐘便可在實(shí)際攻擊中加以武器化。該報(bào)告涵蓋了2023年5月至2024年3月期間的網(wǎng)絡(luò)攻擊活動(dòng),重點(diǎn)介紹了新興威脅趨勢(shì)。以下是報(bào)告的幾個(gè)重點(diǎn)發(fā)現(xiàn):

攻擊大提速:22分鐘內(nèi)武器化PoC

Cloudflare每秒處理平均5700萬(wàn)個(gè)HTTP請(qǐng)求,持續(xù)觀察到對(duì)已披露CVE的掃描活動(dòng)顯著增加,其次是命令注入和嘗試?yán)霉_(kāi)發(fā)布的PoC。

在報(bào)告調(diào)查期間,最常被攻擊的漏洞包括Apache產(chǎn)品中的CVE-2023-50164和CVE-2022-33891,Coldfusion中的CVE-2023-29298、CVE-2023-38203和CVE-2023-26360,以及MobileIron中的CVE-2023-35082。

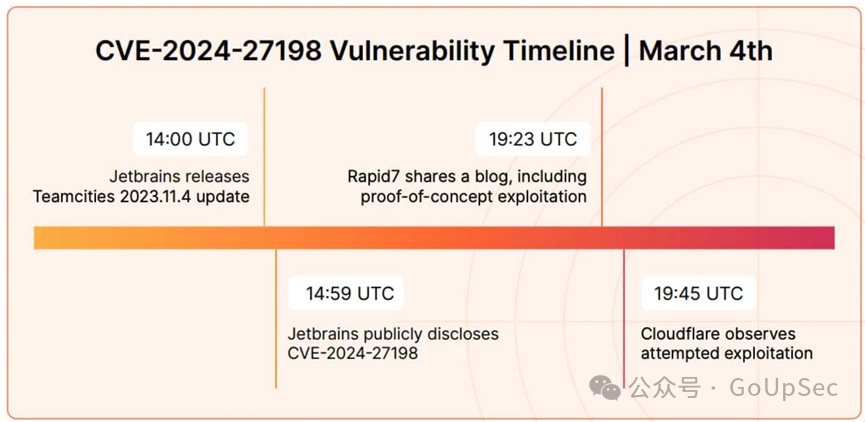

一個(gè)典型的例子是JetBrains TeamCity中的身份驗(yàn)證繞過(guò)漏洞CVE-2024-27198。攻擊者在該漏洞的PoC發(fā)布后僅22分鐘便部署了基于PoC的利用(下圖),幾乎不給防御者留下任何修復(fù)機(jī)會(huì)。

黑客在22分鐘內(nèi)武器化了CVE-2024-27198的PoC 來(lái)源:Cloudflare

人工智能助力防御

報(bào)告指出,唯一能應(yīng)對(duì)攻擊提速的方法是使用人工智能迅速制定有效的檢測(cè)規(guī)則。

報(bào)告解釋說(shuō):“漏洞PoC利用披露后的武器化速度通常比人類創(chuàng)建WAF規(guī)則或開(kāi)發(fā)和部署補(bǔ)丁的速度更快。Cloudflare自己的安全分析團(tuán)隊(duì)也面臨同樣的挑戰(zhàn),這促使我們將人類編寫簽名和基于機(jī)器學(xué)習(xí)的方法相結(jié)合,以在低誤報(bào)率和響應(yīng)速度之間實(shí)現(xiàn)最佳平衡。”

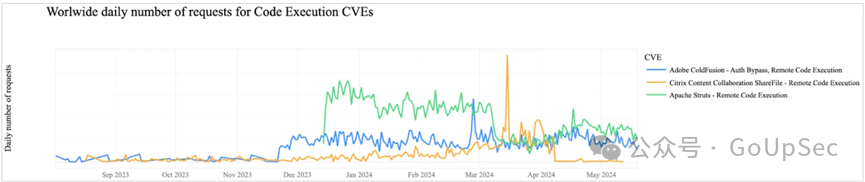

報(bào)告指出,某些攻擊者專門針對(duì)特定CVE類別和產(chǎn)品,對(duì)如何快速利用新的漏洞披露頗有心得。

2024年全球RCE漏洞日請(qǐng)求(攻擊嘗試)數(shù)量快速增長(zhǎng) 來(lái)源:Cloudflare

DDoS攻擊占互聯(lián)網(wǎng)流量的6.8%

報(bào)告的另一個(gè)重要發(fā)現(xiàn)是高達(dá)6.8%的每日互聯(lián)網(wǎng)流量來(lái)自分布式拒絕服務(wù)(DDoS)攻擊,后者可導(dǎo)致在線應(yīng)用和服務(wù)用戶體驗(yàn)下降甚至不可用。

相比于前12個(gè)月(2022-2023年)記錄的6%,2024年DDoS攻擊總量顯著增長(zhǎng)。

Cloudflare表示,在大型全球網(wǎng)絡(luò)攻擊事件期間,惡意流量可能占所有HTTP流量的12%。

“2024年第一季度,Cloudflare每天平均阻止2090億次惡意HTTP請(qǐng)求(同比增長(zhǎng)86.6%),相對(duì)于去年同期,這是一個(gè)相當(dāng)驚人的增長(zhǎng)。”Cloudflare在報(bào)告中表示。

參考鏈接:

https://www.cloudflare.com/2024-application-security-trends/

來(lái)源:GoUpSec

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開(kāi)啟數(shù)智未來(lái)

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營(yíng)聯(lián)運(yùn)”認(rèn)證!

- 280萬(wàn)人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬(wàn)元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬(wàn)元

- UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國(guó)美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國(guó)網(wǎng)絡(luò)與信息法治建設(shè)回顧