2024年GreyNoise在野大規模漏洞利用報告概述

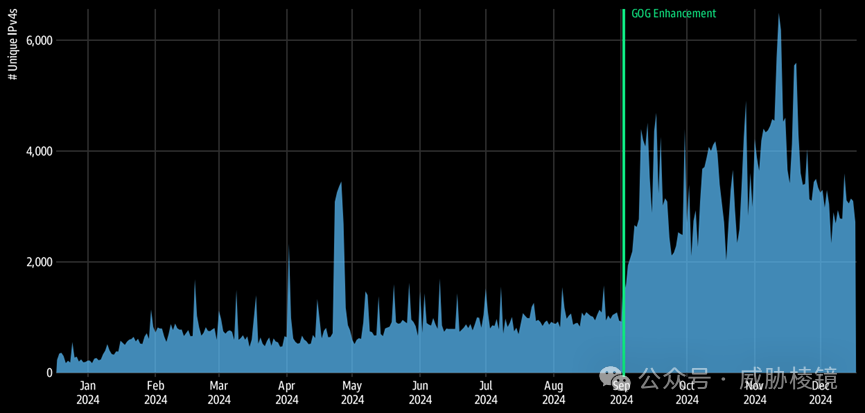

責編:gltian |2025-03-05 11:05:15GreyNoise 通過在 75 個國家的數千個傳感器構建了全球觀測網絡,共計對 1350 萬個IP地址進行了標記。2024 年對全球觀測網絡進行了更新升級,將捕獲率提高了 200%。

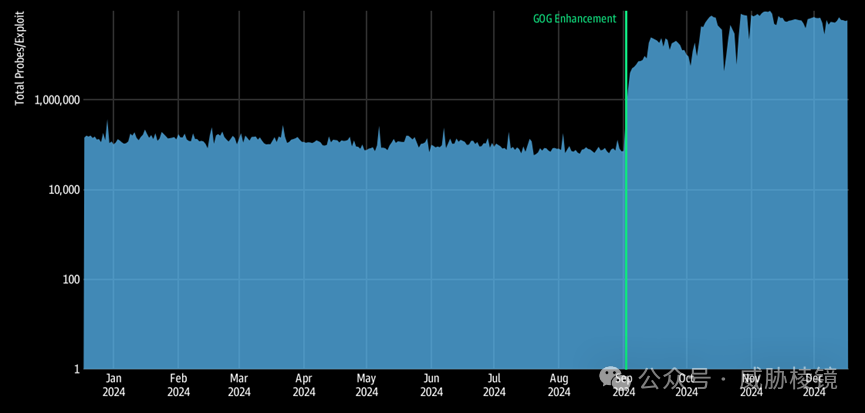

捕獲率大幅度提高后,時間量也隨之暴漲:

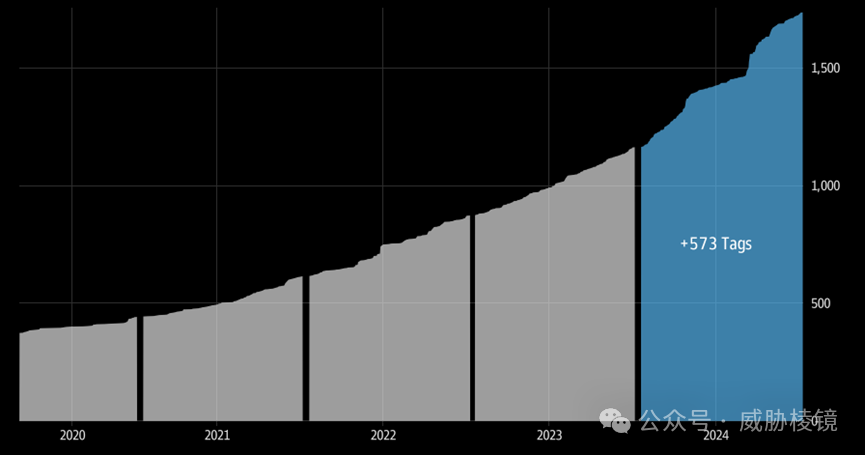

2024 年 GreyNoise 新增了 573 個標簽,標簽總數超過 1500 個。

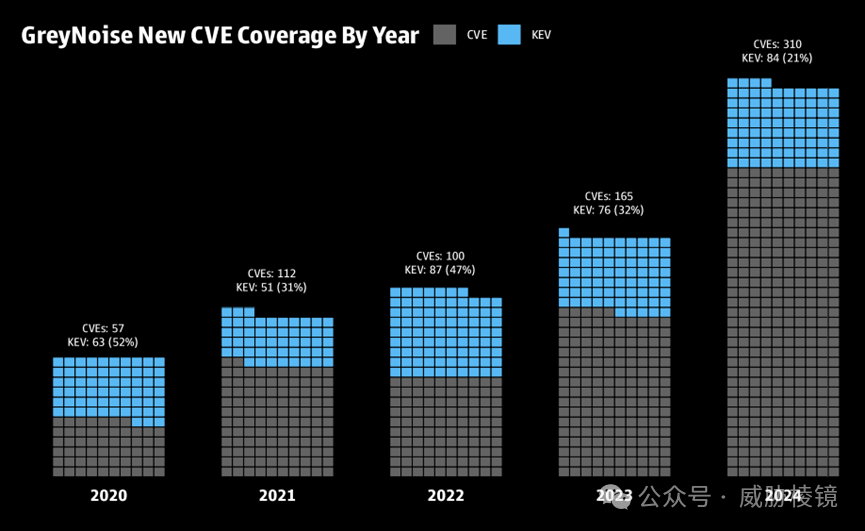

2024 年 GreyNoise 數據新增覆蓋 394 個漏洞,其中有 84 個在 CISA 的已知利用漏洞(KEV)目錄中。

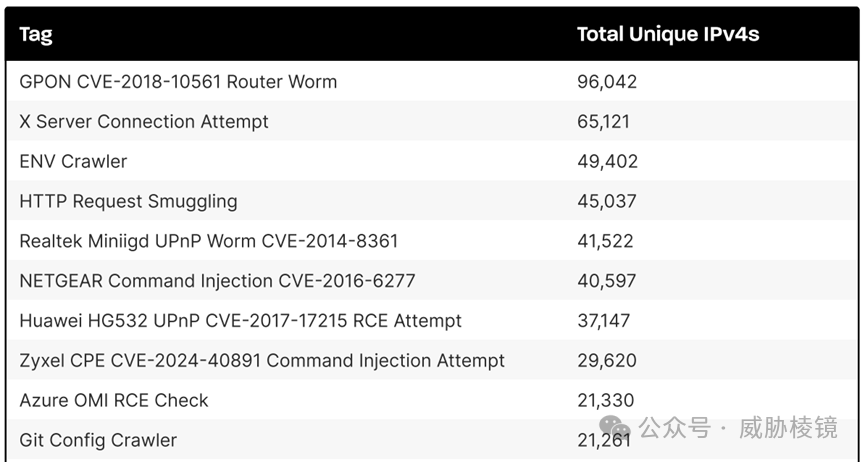

最常見的漏洞攻擊 TOP 10 如下所示,主要是網絡設備、Web 基礎設施、云服務與協議濫用這幾大類。

這些漏洞波及面的情況如下所示,注意數量大幅度增長主要是由于觀測系統擴大了覆蓋面而非實際攻擊暴漲。

只限定 CISA 的已知利用漏洞(KEV)的話,會出現多次小規模峰值。五月份的峰值是有攻擊者短時間內入侵了大量安卓設備,猜測可能是 IPTV 機頂盒。

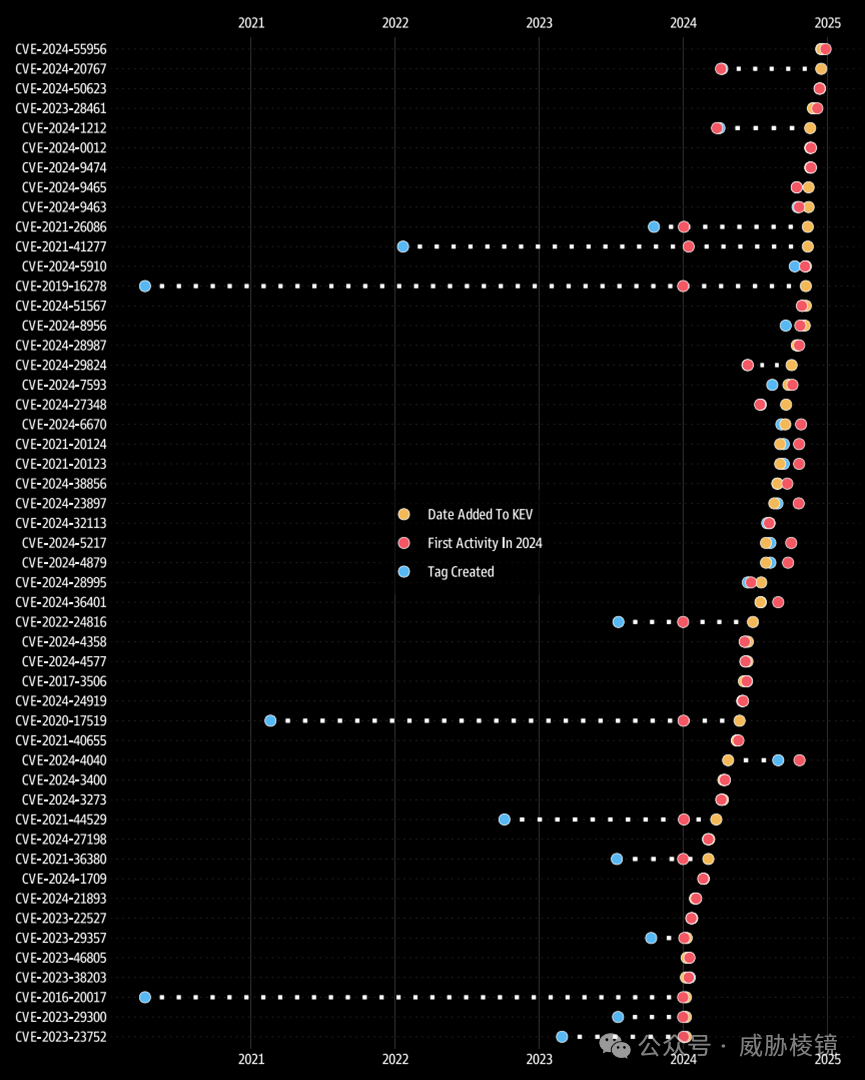

2024 年 KEV 漏洞在標簽創建、首次發現活動、被列入 KEV 目錄的時間如下所示:

很多漏洞在被列入 KEV 前,GreyNoise 就會提前數月觀察到在野攻擊。

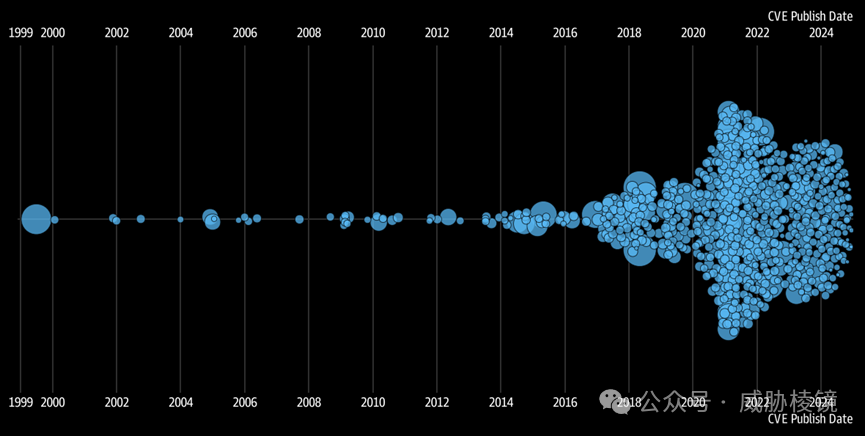

不能因為漏洞老就不管了。2024 年觀察到的漏洞利用中有 40% 的漏洞都是 2020 年之前被披露的,大約 10% 是在 2016 年前被披露的,只有大約 13% 是當年的漏洞。

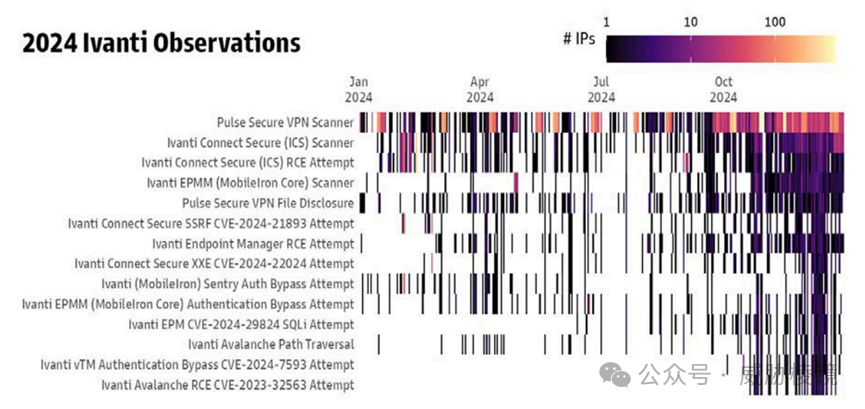

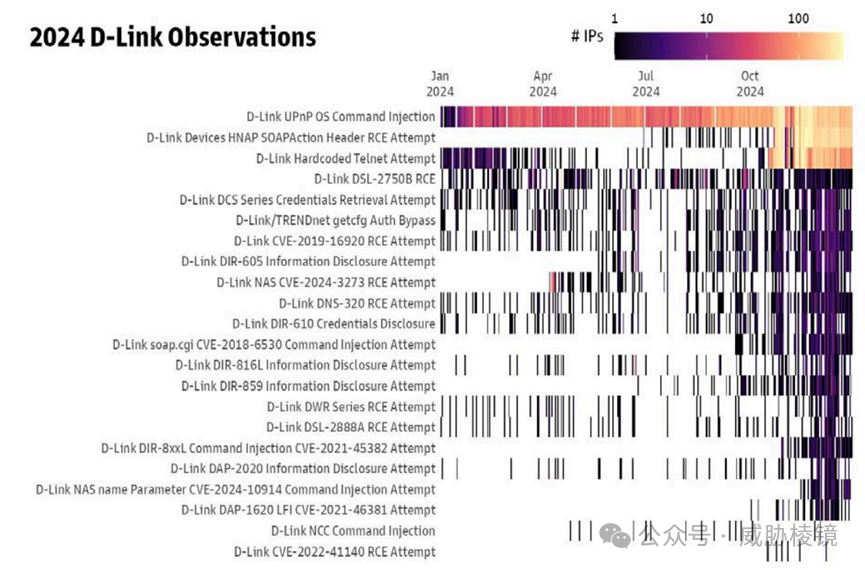

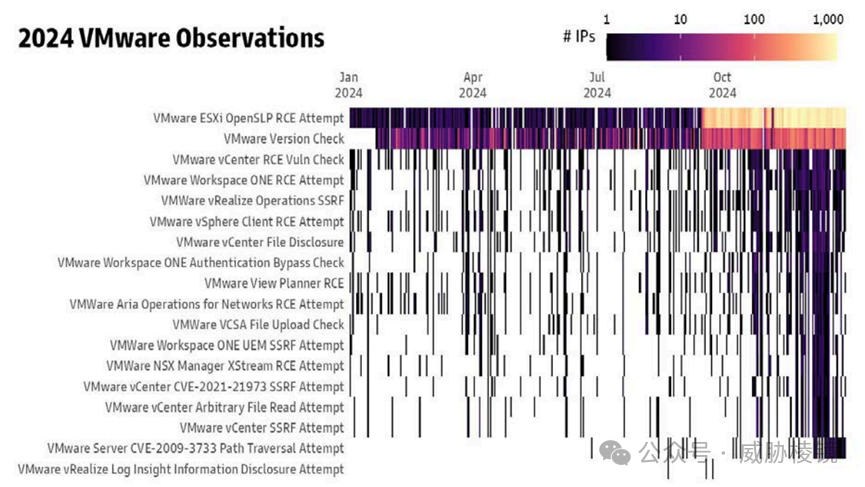

Ivanti、D-Link、VMware 多個漏洞都經常被利用:

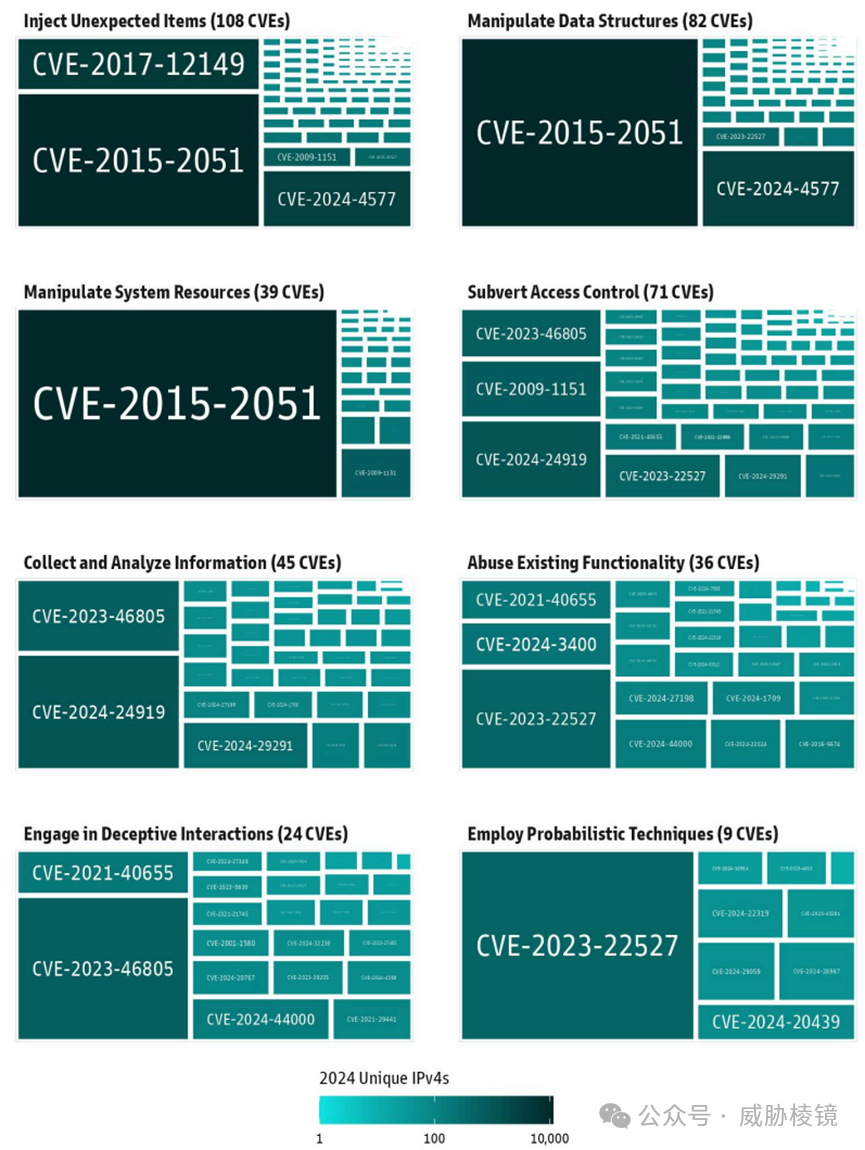

按 CAPEC 的分類法對漏洞進行統計,攻擊者會通過多種攻擊機制組合發起攻擊:

2023 年 GreyNoise 在野大規模漏洞利用報告,可以參看以前的文章:

2023 年 GreyNoise 在野大規模漏洞利用報告

Avenger,公眾號:威脅棱鏡2023 年 GreyNoise 在野大規模漏洞利用報告