Windows文件資源管理器欺騙漏洞安全風(fēng)險通告

責(zé)編:gltian |2025-03-21 13:46:28| 漏洞概述 | |||

| 漏洞名稱 | Windows 文件資源管理器欺騙漏洞 | ||

| 漏洞編號 | QVD-2025-10439,CVE-2025-24071 | ||

| 公開時間 | 2025-03-11 | 影響量級 | 千萬級 |

| 奇安信評級 | 高危 | CVSS 3.1分?jǐn)?shù) | 7.5 |

| 威脅類型 | 信息泄露 | 利用可能性 | 高 |

| POC狀態(tài) | 已公開 | 在野利用狀態(tài) | 已發(fā)現(xiàn) |

| EXP狀態(tài) | 已公開 | 技術(shù)細(xì)節(jié)狀態(tài) | 已公開 |

| 危害描述:攻擊者可利用這些憑據(jù)進(jìn)行傳遞哈希攻擊或離線 NTLM 哈希破解。 | |||

01?漏洞詳情

影響組件

Windows文件資源管理器(File Explorer)是Windows操作系統(tǒng)中的一個核心組件,用于瀏覽和管理計算機(jī)中的文件、文件夾和驅(qū)動器。它提供了直觀的圖形界面,使用戶能夠方便地進(jìn)行文件操作。

漏洞描述

近日,奇安信CERT監(jiān)測到微軟發(fā)布3月補丁日安全更新修復(fù)Windows 文件資源管理器欺騙漏洞(CVE-2025-24071),該漏洞產(chǎn)生的原因是Windows 資源管理器在解壓包含特制 .library-ms 文件的 RAR/ZIP 存檔時,會自動解析該文件內(nèi)嵌的惡意 SMB 路徑(如 \\\\192.168.1.116\\shared),觸發(fā)隱式 NTLM 認(rèn)證握手,導(dǎo)致用戶 NTLMv2 哈希泄露。目前該漏洞技術(shù)細(xì)節(jié)與POC已在互聯(lián)網(wǎng)上公開,鑒于該漏洞已發(fā)現(xiàn)在野利用行為,建議客戶盡快做好自查及防護(hù)。

02?影響范圍

影響版本

Windows 10 Version 1809 for x64-based Systems

Windows 10 Version 1809 for 32-bit Systems

Windows Server 2025 (Server Core installation)

Windows Server 2025

Windows Server 2012 R2 (Server Core installation)

Windows Server 2012 R2

Windows Server 2016 (Server Core installation)

Windows Server 2016

Windows 10 Version 1607 for x64-based Systems

Windows 10 Version 1607 for 32-bit Systems

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 11 Version 24H2 for x64-based Systems

Windows 11 Version 24H2 for ARM64-based Systems

Windows Server 2022, 23H2 Edition (Server Core installation)

Windows 11 Version 23H2 for x64-based Systems

Windows 11 Version 23H2 for ARM64-based Systems

Windows 10 Version 22H2 for 32-bit Systems

Windows 10 Version 22H2 for ARM64-based Systems

Windows 10 Version 22H2 for x64-based Systems

Windows 11 Version 22H2 for x64-based Systems

Windows 11 Version 22H2 for ARM64-based Systems

Windows 10 Version 21H2 for x64-based Systems

Windows 10 Version 21H2 for ARM64-based Systems

Windows 10 Version 21H2 for 32-bit Systems

Windows Server 2022 (Server Core installation)

Windows Server 2022

Windows Server 2019 (Server Core installation)

Windows Server 2019

其他受影響組件

無

03?復(fù)現(xiàn)情況

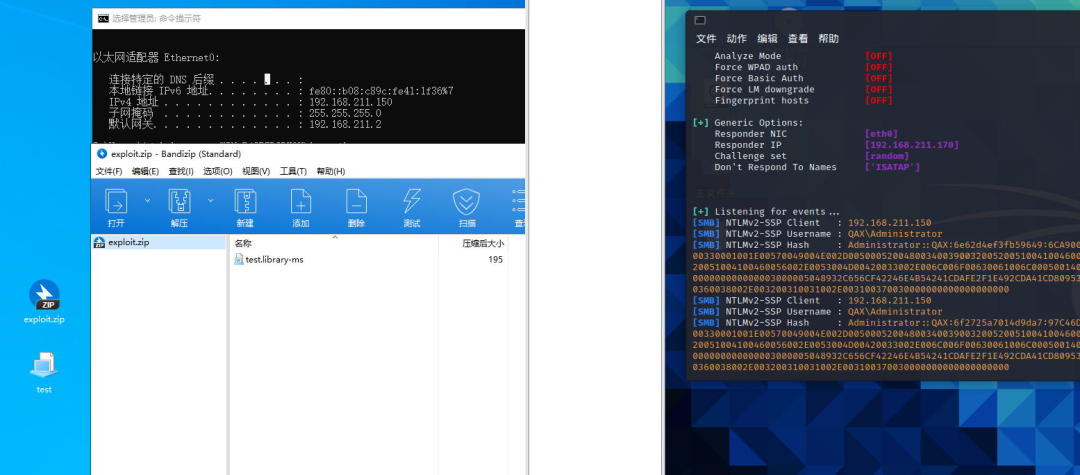

目前,奇安信CERT已成功復(fù)現(xiàn)Windows 文件資源管理器欺騙漏洞(CVE-2025-24071),截圖如下:

04?處置建議

安全更新

使用奇安信天擎的客戶可以通過奇安信天擎控制臺一鍵更新修補相關(guān)漏洞,也可以通過奇安信天擎客戶端一鍵更新修補相關(guān)漏洞。

也可以采用以下官方解決方案及緩解方案來防護(hù)此漏洞:

Windows自動更新

Windows系統(tǒng)默認(rèn)啟用 Microsoft Update,當(dāng)檢測到可用更新時,將會自動下載更新并在下一次啟動時安裝。還可通過以下步驟快速安裝更新:

1、點擊“開始菜單”或按Windows快捷鍵,點擊進(jìn)入“設(shè)置”

2、選擇“更新和安全”,進(jìn)入“Windows更新”(Windows Server 2012以及Windows Server 2012 R2可通過控制面板進(jìn)入“Windows更新”,步驟為“控制面板”-> “系統(tǒng)和安全”->“Windows更新”)

3、選擇“檢查更新”,等待系統(tǒng)將自動檢查并下載可用更新

4、重啟計算機(jī),安裝更新

系統(tǒng)重新啟動后,可通過進(jìn)入“Windows更新”->“查看更新歷史記錄”查看是否成功安裝了更新。對于沒有成功安裝的更新,可以點擊該更新名稱進(jìn)入微軟官方更新描述鏈接,點擊最新的SSU名稱并在新鏈接中點擊“Microsoft 更新目錄”,然后在新鏈接中選擇適用于目標(biāo)系統(tǒng)的補丁進(jìn)行下載并安裝。

手動安裝補丁

另外,對于不能自動更新的系統(tǒng)版本,可參考以下鏈接下載適用于該系統(tǒng)的補丁并安裝:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-24071

05?參考資料

[1]https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-24071

[2]https://nvd.nist.gov/vuln/detail/CVE-2025-24071

聲明:本文來自奇安信 CERT,稿件和圖片版權(quán)均歸原作者所有。所涉觀點不代表東方安全立場,轉(zhuǎn)載目的在于傳遞更多信息。如有侵權(quán),請聯(lián)系rhliu@skdlabs.com,我們將及時按原作者或權(quán)利人的意愿予以更正。

- ISC.AI 2025正式啟動:AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧