車聯(lián)網(wǎng)安全車端威脅入侵檢測系統(tǒng)的實(shí)現(xiàn)與思考

責(zé)編:gltian |2024-05-21 14:57:18作者介紹:

豬皮蘇,某新能源車企車聯(lián)網(wǎng)安全負(fù)責(zé)人,以打工豬態(tài)度勤懇深耕車聯(lián)網(wǎng)場景安全解決方案;

吐司2,某新能源車企資深滲透工程師,在應(yīng)急響應(yīng)、入侵對抗、研發(fā)安全方面擁有豐富檢驗(yàn);

yong.H,某新能源車企基礎(chǔ)安全負(fù)責(zé)人,多家互聯(lián)網(wǎng)大廠經(jīng)驗(yàn),專注于紅藍(lán)對抗、,以攻促防建設(shè)企業(yè)安全,重點(diǎn)工作是研究和防御復(fù)雜的網(wǎng)絡(luò)威脅,提升企業(yè)的安全防護(hù)能力;

Zzb:某新能源車企安全負(fù)責(zé)人,專注于企業(yè)安全建設(shè)和安全體系建設(shè),擁有豐富的安全專業(yè)知識和經(jīng)驗(yàn),致力于保護(hù)企業(yè)的資產(chǎn)和信息免受威脅;

腹黑、LDrakura、安安小飛飛、HOPE、Winghr對本文亦有貢獻(xiàn)。

作為車聯(lián)網(wǎng)領(lǐng)域的信息安全工作者,筆者在近兩年的實(shí)際工作中,能夠明顯感受到汽車智能化和互聯(lián)化程度不斷提高,這使得智能網(wǎng)聯(lián)車輛面臨著日益增多的網(wǎng)絡(luò)安全威脅。同時(shí),全球多個(gè)國家和地區(qū)均已制定了各自的監(jiān)管法規(guī)和標(biāo)準(zhǔn),這也對我國汽車品牌在海外市場的發(fā)展提出了一些硬性安全條件。在基于安全威脅和法規(guī)遵從要求的基礎(chǔ)上,筆者希望通過本文,循序漸進(jìn)地探討一下汽車端側(cè)入侵對抗防護(hù)的新思路及可行性。

一、車端NIDS應(yīng)用概覽

目前,我們看到市面上大多數(shù)車端IDPS產(chǎn)品,多數(shù)基于主機(jī)安全模式下的HIDS與NIDS進(jìn)行移植實(shí)施。但由于車端本身的算力性能限制,直接進(jìn)行全量由主機(jī)端向車端的策略平移,落地性不僅非常差,而且實(shí)際防護(hù)效果也非常不理想,主要體現(xiàn)在車端特有場景難以匹配,容易造成實(shí)際硬件性能與算力浪費(fèi)。因此,識別車端與原有主機(jī)的差異化攻擊場景及部署方式是量化車端IDPS策略使其真正有效可用的前提。

車端?NIDS作為IDPS系統(tǒng)的重要組成部分,它的主要職責(zé)只有一個(gè):實(shí)時(shí)監(jiān)測車載網(wǎng)絡(luò)流量,及時(shí)發(fā)現(xiàn)并應(yīng)對潛在的安全威脅。NIDS探針在車端可通過利用多種檢測策略對流量包進(jìn)行深度分析和協(xié)議識別檢測網(wǎng)絡(luò)威脅。目前,車端NIDS探針主要集中于對識別已知攻擊模式的識別與防御,相信隨著技術(shù)發(fā)展,后續(xù)亦可通過行為分析等手段持續(xù)提升能力,主動發(fā)現(xiàn)未知威脅,從而提供更為全面的網(wǎng)絡(luò)安全防護(hù)。

1、?部署架構(gòu)

NIDS主要包含CAN網(wǎng)絡(luò)(控制器局域網(wǎng))的檢測分析,如CAN DLC 檢測、周期檢測、上下文檢測、UDS 協(xié)議檢測等;以太網(wǎng)絡(luò)的檢測分析,如?DDoS 攻擊、SOME/IP 檢測、DoIP 檢測、掃描檢測、深度包檢測等。這些特點(diǎn)和傳統(tǒng)的IDS系統(tǒng)非常相似。

在當(dāng)前跨域融合的電子電器架構(gòu)中,一般情況下從上到下分為鏈接傳輸層(TBOX)、跨域融合層(IVI、ADAS、GW)、區(qū)域控制層(VIU)、傳感執(zhí)行層,其中NIDS往往需要部署在TBOX、IVI、ADAS這幾個(gè)主要控制器上,從而更好地抓取網(wǎng)絡(luò)流量(均可以定義為網(wǎng)絡(luò)邊界),在一些ECU、VID層面反而不適合部署NIDS。在此,我們想強(qiáng)調(diào)的核心差異點(diǎn)在于:

1、車載NIDS的部署網(wǎng)絡(luò)邊界差異

傳統(tǒng)的NIDS部署模式通常在網(wǎng)絡(luò)邊界POP點(diǎn)或網(wǎng)絡(luò)核心進(jìn)行流量鏡像,以此實(shí)現(xiàn)對網(wǎng)絡(luò)流量的監(jiān)控和分析。然而,車載網(wǎng)絡(luò)具有其特殊性,車載NIDS的部署模式需充分考慮近端組網(wǎng)的場景,且涉及多個(gè)零部件的協(xié)同工作。在這種場景下,以零部件為單網(wǎng)絡(luò)部署節(jié)點(diǎn)成為了一種現(xiàn)有的較為普遍的方案。這種部署模式將NIDS直接部署在車載網(wǎng)絡(luò)的各個(gè)節(jié)點(diǎn)上,實(shí)現(xiàn)對每個(gè)節(jié)點(diǎn)的實(shí)時(shí)監(jiān)控和分析。

2、部署節(jié)點(diǎn)的判定標(biāo)準(zhǔn)差異

車載NIDS的部署點(diǎn)也并非可以以網(wǎng)關(guān)、ADAS、IVI、TBOX一概而論。首先,我們需要考慮車端電子電器架構(gòu)的組網(wǎng)特點(diǎn)。車載網(wǎng)絡(luò)通常由多個(gè)零部件組成,這些零部件在網(wǎng)絡(luò)上的對外暴露面各不相同。因此,我們需要根據(jù)零部件的暴露面進(jìn)行標(biāo)準(zhǔn)評估,以確定哪些節(jié)點(diǎn)需要部署NIDS,可參照如下判斷標(biāo)準(zhǔn):

- 在通信架構(gòu)中的位置(目前ECU在第幾層網(wǎng)絡(luò))

- 訪問點(diǎn)(是否有CAN、以太或其他網(wǎng)絡(luò)訪問點(diǎn))

- 承載的功能在網(wǎng)絡(luò)安全層面的分級

2、常見網(wǎng)絡(luò)威脅檢測的方法

NIDS探針基于網(wǎng)絡(luò)流量的特征,一般可以基于以下幾種方式來進(jìn)行威脅檢測:

- 基于簽名的檢測:基于已知攻擊模式的特征簽名進(jìn)行匹配檢測,適用于已知威脅的快速識別。

- 基于行為的檢測:通過分析網(wǎng)絡(luò)流量的行為模式,識別異常或可疑活動,適用于未知威脅的檢測。

- 基于統(tǒng)計(jì)的檢測:利用統(tǒng)計(jì)學(xué)方法分析流量特征,發(fā)現(xiàn)偏離正常模式的異常流量。

每種類型的檢測策略都有其獨(dú)特的實(shí)施方式和特點(diǎn),每種檢測策略亦都有其優(yōu)勢和局限性,因此在實(shí)際應(yīng)用中,NIDS通常會采用多種策略相結(jié)合的方式,以提高檢測的準(zhǔn)確性和全面性。

二、?車載以太網(wǎng)絡(luò)威脅檢測分析

網(wǎng)絡(luò)威脅檢測需要包括以下內(nèi)容:

1. 源地址與目標(biāo)地址:通過分析流量包的源地址和目標(biāo)地址,可以判斷流量是否來自可信的設(shè)備或網(wǎng)絡(luò)。

2. 端口號:端口號用于標(biāo)識不同的服務(wù)或應(yīng)用。通過檢查端口號,可以判斷流量是否與目標(biāo)服務(wù)或應(yīng)用相關(guān)。

3. 協(xié)議類型:不同的協(xié)議類型具有不同的結(jié)構(gòu)和特點(diǎn)。通過識別協(xié)議類型,可以進(jìn)一步分析流量包的具體內(nèi)容。

4. 數(shù)據(jù)包內(nèi)容:數(shù)據(jù)包的內(nèi)容是判斷是否存在惡意攻擊的關(guān)鍵。通過分析數(shù)據(jù)包的內(nèi)容,可以檢測是否存在異常行為或攻擊模式。通過分析流量包的源地址和目標(biāo)地址,可以判斷流量是否來自可信的設(shè)備或網(wǎng)絡(luò)。

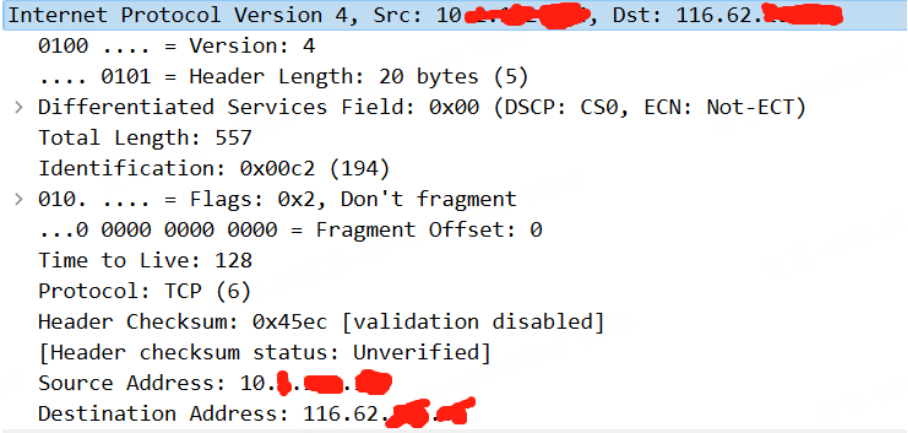

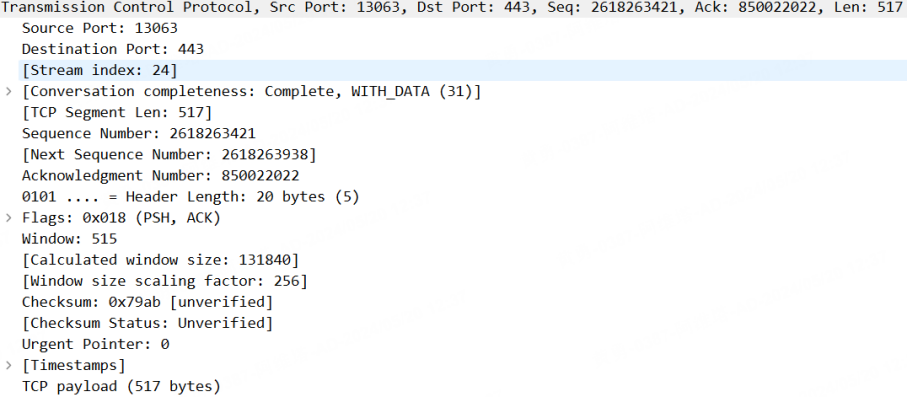

在實(shí)際應(yīng)用中,網(wǎng)絡(luò)威脅檢測的實(shí)現(xiàn)包括四層檢測和七層檢測兩種方式。四層檢測主要關(guān)注網(wǎng)絡(luò)層和傳輸層的協(xié)議信息,一般會提取出5元組(協(xié)議,源IP, 源端口, 目的ip, 目的端口)。nids會檢查通過車載網(wǎng)絡(luò)的每個(gè)數(shù)據(jù)包,確保只有符合安全策略的連接能夠通過。例如,對于白名單的流量,nids會允許其通過;而對于黑名單或者異常連接發(fā)出警告。在實(shí)施過程中,nids通過維護(hù)一份白名單或黑名單,來定義哪些連接是合法的,哪些是需要告警的。同時(shí),nids利用流量模式分析技術(shù),對流量包的頻率、大小、持續(xù)時(shí)間等特征進(jìn)行分析,以識別可能的異常行為。

而七層檢測則更深入地關(guān)注應(yīng)用層協(xié)議的內(nèi)容,能夠?qū)鬏數(shù)臄?shù)據(jù)包進(jìn)行更細(xì)致的分析。通過深度包檢測(DPI)技術(shù),nids能夠解析數(shù)據(jù)包中的應(yīng)用層協(xié)議,如DNS、MQTT、SSH、SOME/IP、DoIP、TLS等,并檢查其內(nèi)容是否包含惡意代碼、廣告、非法網(wǎng)站等威脅。

我們認(rèn)為,在車載網(wǎng)絡(luò)系統(tǒng)中,采用七層網(wǎng)絡(luò)威脅檢測方式尤為重要,因?yàn)樵S多車載應(yīng)用和服務(wù)都依賴于應(yīng)用層協(xié)議進(jìn)行通信。通過七層檢測,nids能夠?qū)崿F(xiàn)對這些應(yīng)用的實(shí)時(shí)監(jiān)控和威脅識別,從而保護(hù)車輛免受網(wǎng)絡(luò)攻擊。其中:

1、鏈路層

在鏈路層,我們主要監(jiān)測的是mac地址。MAC地址用于標(biāo)識網(wǎng)絡(luò)中的設(shè)備,通過分析MAC地址,可以判斷流量是否來自可信的設(shè)備。后續(xù)用于識別mac地址是否被偽造,因?yàn)樵谲嚩藞鼍跋萝噧?nèi)零部件mac地址大概率不會頻繁變更,因此,如果發(fā)現(xiàn)某個(gè)MAC地址頻繁變或與其他設(shè)備的MAC地址沖突,那么可能意味著該MAC地址被偽造了。另外,如果某個(gè)MAC地址突然出現(xiàn)在不應(yīng)該出現(xiàn)的網(wǎng)絡(luò)位置,或者其流量模式與正常行為不符,那么這可能意味著存在潛在的安全風(fēng)險(xiǎn)。

2、網(wǎng)絡(luò)層

在網(wǎng)絡(luò)層,我們主要關(guān)注的是Ip地址,包含源ip、目的ip、端口,以及此處可以檢測到是當(dāng)前數(shù)據(jù)包是基于tcp還是udp協(xié)議。IP地址就像是每個(gè)設(shè)備的“身份證”,源IP還是目的IP,是所有數(shù)據(jù)包傳輸?shù)钠瘘c(diǎn)和終點(diǎn)。通過解析IP地址,我們可以跟蹤數(shù)據(jù)的來去。而端口則像是設(shè)備上的“門牌號”,因?yàn)椴煌膽?yīng)用程序或服務(wù)會使用不同的端口進(jìn)行通信。

3、傳輸層

在傳輸層中,我們主要解析出端口數(shù)據(jù)包含源端口和目的端口,源端口指的是數(shù)據(jù)發(fā)送方所使用的端口號,而目的端口則是數(shù)據(jù)接收方所監(jiān)聽的端口號。通過對端口進(jìn)行惡意掃描是常見的攻擊手段,攻擊者通過掃描目標(biāo)主機(jī)的端口,嘗試發(fā)現(xiàn)其開放的服務(wù)并進(jìn)而實(shí)施攻擊,往往端口的探測與掃描也是攻擊的開端。因此監(jiān)控控制源端口和目的端口的使用情況尤為必要。

4、應(yīng)用層

我們認(rèn)為依據(jù)歐盟R155法規(guī)與《汽車整車信息安全技術(shù)要求》,車載nids所需關(guān)注的攻擊場景主要聚焦于車端側(cè)攻擊,基于車端實(shí)際可能實(shí)施的攻擊場景,車載nids目前有效的檢測策略其實(shí)需要在原有傳統(tǒng)主機(jī)安全上做大量的減法,而且完全可以被量化出一個(gè)基礎(chǔ)的策略集。在此,我們總結(jié)了以下車載常用協(xié)議及我們認(rèn)為實(shí)際在車端需要關(guān)注的攻擊類型與原因:

| 協(xié)議類型 | 報(bào)文結(jié)構(gòu) | 攻擊類型 | 車載場景解析 |

| HTTP | 通用web漏洞:獲取域內(nèi)傳輸配置信息已知組件漏洞探測及利用邏輯漏洞:越權(quán)訪問 | 我們認(rèn)為以黑客視角,近端實(shí)現(xiàn)和車端控制器組網(wǎng)后,有可能為拿到例如用戶名密碼的配置文件會嘗試對http的進(jìn)行sql注入,此部分nids檢測策略優(yōu)先級較高。其次,對報(bào)文體中的已知漏洞探測與攻擊也存在一定可能性,但由于車載http報(bào)文所使用場景更為簡單固定,引入漏洞的可能性相對較小。另外,在主機(jī)安全中常見的跨站攻擊因其需要一一對應(yīng)的交互回應(yīng),目前其實(shí)并不適用于車端場景。 | |

| SOME/IP | 1、異常請求ID篡改:這里常見的包含Message ID中的服務(wù)ID,方法ID,這些ID應(yīng)都有對應(yīng)配置列表,nids可通過比較id是否位于配置列表中的白名單檢測方式實(shí)現(xiàn),如果NIDS監(jiān)測到出現(xiàn)了不在這個(gè)ID里面訪問,證明可能存在未知請求或fuzz。畸形報(bào)文:payload中存在不合適的字符串(payload過大/存在異常函數(shù)) | 無論是Someip、Doip還是其他車載私有協(xié)議,其本質(zhì)都有共通之處且依賴于車企本身對此協(xié)議應(yīng)用于實(shí)際服務(wù)的場景。目前為止,車內(nèi)的訪問節(jié)點(diǎn)非常單一,往往tbox對應(yīng)的應(yīng)該只有一個(gè)特定于IVI的IP訪問它,每個(gè)控制器都有對應(yīng)固定幾個(gè)訪問它的ip列表名單,如果出現(xiàn)了在此配置之外的IP訪問,則可以考慮未知非法請求;另外,對于每個(gè)的tcp請求頻次也是基于服務(wù)有固定參數(shù)的,如果有超量的請求數(shù),亦需要進(jìn)行風(fēng)險(xiǎn)識別Example:OTA時(shí),ivi向tbox做升級包獲取的請求,nids需首先此服務(wù)場景下的判斷ip(來源IP目的IP)是否正確,再識別ftp請求數(shù)是否合理 | |

| DoIP | 其中DOIP報(bào)文消息內(nèi)容中所包含的UDS請求的數(shù)據(jù)和車輛或設(shè)備的標(biāo)識信息(如VIN碼)是我們重點(diǎn)關(guān)注的對象,這既是DOIP作為應(yīng)用層報(bào)文的主要異同所在也是我們威脅場景分析以及識別參與通信的車輛或設(shè)備依據(jù)。 |

1、非法請求:通過白名單識別 源目IP地址、端口號、協(xié)議類型、數(shù)據(jù)包大小、協(xié)議頭部信息、消息內(nèi)容、車輛或設(shè)備的標(biāo)識信息、時(shí)間戳等。 |

三、部分車端入侵威脅的典型檢測場景

我們在此總結(jié)了一些常見車端nids的檢測實(shí)例供參考,這些場景均參照了R155標(biāo)準(zhǔn)的相關(guān)解讀。

場景1、非法端口探測掃描

在掃描行為中,數(shù)據(jù)包被用來探測目標(biāo)系統(tǒng)的開放端口、服務(wù)狀態(tài)等敏感信息,從而為后續(xù)的攻擊行為提供情報(bào)。在感知非法的端口探測掃描時(shí),車載NIDS探針主要關(guān)注以下幾個(gè)特征值:

- 數(shù)據(jù)包數(shù)量與頻率:非法掃描行為通常會在短時(shí)間內(nèi)發(fā)送大量的數(shù)據(jù)包。

- 數(shù)據(jù)包類型與內(nèi)容:掃描行為通常包含特定類型的數(shù)據(jù)包,如SYN掃描、ACK掃描等。

- 源IP地址與端口:攻擊者通常會使用特定的IP地址和端口進(jìn)行掃描。

常見掃描類型及其數(shù)據(jù)包特征

| 掃描方式 | 描述 | 特征 |

| SYN掃描 | 1、發(fā)送只包含SYN標(biāo)志位的TCP數(shù)據(jù)包用于探測目標(biāo)主機(jī)的端口狀態(tài)。2、大量向目標(biāo)系統(tǒng)的不同端口發(fā)送SYN或ACK數(shù)據(jù)包,以探測開放的端口和運(yùn)行的服務(wù)。 | 正常特征:1、只包含SYN標(biāo)志位的TCP數(shù)據(jù)包: 用于探測目標(biāo)主機(jī)的端口狀態(tài),SYN=1,ACK=0。2、SYN=1,ACK=1: 代表連接開始并且已經(jīng)得到響應(yīng),該端口處于開放狀態(tài)。3、RST: 代表連接重置,該端口處于關(guān)閉狀態(tài)。惡意特征:1、大量向目標(biāo)系統(tǒng)的不同端口發(fā)送SYN或ACK數(shù)據(jù)包: 用于探測開放的端口和運(yùn)行的服務(wù)。2、異常特征: 惡意掃描行為可能表現(xiàn)為頻繁發(fā)送大量的SYN或ACK數(shù)據(jù)包到目標(biāo)系統(tǒng)的不同端口,以探測目標(biāo)系統(tǒng)的開放端口和服務(wù)情況。 |

| ACK掃描\FIN掃描\NULL掃\(yùn)XMAS掃描 | 1、分析TCP包的ACK/FIN/NULL/XMAS標(biāo)志位。2、ACK掃描不依賴于建立完整的TCP連接,因此nids需要更加謹(jǐn)慎地分析數(shù)據(jù)包的上下文信息,以避免誤報(bào)。如果發(fā)現(xiàn)大量的ACK包針對未建立連接的端口發(fā)送,這可能是ACK掃描的跡象。3、如果一個(gè)IP地址在短時(shí)間內(nèi)向大量不同的端口發(fā)送SYN或ACK數(shù)據(jù)包 | ACK掃描:正常特征: ACK標(biāo)志位被設(shè)置,用于確認(rèn)數(shù)據(jù)包接收。惡意特征: 大量的ACK包針對未建立連接的端口發(fā)送,用于探測目標(biāo)主機(jī)的端口狀態(tài)。FIN掃描:正常特征: FIN標(biāo)志位被設(shè)置,表示發(fā)送端已經(jīng)完成發(fā)送數(shù)據(jù),并要求關(guān)閉連接。惡意特征: SYN標(biāo)志位為0,同時(shí)FIN標(biāo)志位被設(shè)置,用于探測目標(biāo)主機(jī)的端口狀態(tài)。NULL掃描:正常特征: SYN、FIN、ACK標(biāo)志位均為0。惡意特征: SYN、FIN、ACK標(biāo)志位均為0,用于探測目標(biāo)主機(jī)的端口狀態(tài)。XMAS掃描:正常特征: SYN=1,F(xiàn)IN=1,PSH=1。惡意特征: SYN=0,同時(shí)FIN、PSH等標(biāo)志位被設(shè)置,用于探測目標(biāo)主機(jī)的端口狀態(tài)。 |

場景2、?TCP-DDoS攻擊

DDOS攻擊的策略庫已經(jīng)非常成熟了,覆蓋了從傳輸層到應(yīng)用層各種場景。我們認(rèn)為,車載NIDS在檢測TCP DDoS攻擊時(shí),主要關(guān)注以下字段和特征:

| 監(jiān)測項(xiàng) | 監(jiān)測原因 |

| 源IP地址 | 通過分析源IP地址的分布和變化,可以識別出是否存在大量來自相同或相似IP地址的流量。這是判斷是否存在僵尸網(wǎng)絡(luò)節(jié)點(diǎn)的一個(gè)關(guān)鍵指標(biāo)。 |

| 目標(biāo)IP地址 | 觀察目標(biāo)IP地址的流量情況,可以判斷攻擊是否針對特定的系統(tǒng)或服務(wù)。如果目標(biāo)IP地址的流量異常增長,則可能是DDoS攻擊的跡象。 |

| 數(shù)據(jù)包大小 | DDoS攻擊中,攻擊者可能會發(fā)送大量小數(shù)據(jù)包或少數(shù)大數(shù)據(jù)包,以消耗目標(biāo)系統(tǒng)的處理能力。因此,數(shù)據(jù)包大小也是檢測DDoS攻擊的一個(gè)重要特征。 |

| 數(shù)據(jù)包速率 | DDoS攻擊通常伴隨著高速率的流量發(fā)送。因此,通過監(jiān)測數(shù)據(jù)包速率的變化,可以及時(shí)發(fā)現(xiàn)DDoS攻擊的跡象。 |

場景3、惡意軟件檢測-車端木馬后門

攻擊者通常會利用網(wǎng)絡(luò)流量來發(fā)起攻擊,因此分析網(wǎng)絡(luò)流量中的特征可以幫助我們發(fā)現(xiàn)攻擊行為。常見的攻擊特征包括:

- 通信特征:攻擊者會與特定的域名和IP地址進(jìn)行通信,例如C2服務(wù)器、僵尸網(wǎng)絡(luò)控制中心等。

- 協(xié)議特征:攻擊者會使用特定的協(xié)議進(jìn)行通信,例如HTTP、TCP、UDP等。

- 數(shù)據(jù)特征:攻擊者會發(fā)送特定的數(shù)據(jù),例如惡意代碼等。

- 行為特征:攻擊者會表現(xiàn)出特定的行為,例如網(wǎng)絡(luò)掃描等。

以Metasploit生成的木馬TLS證書特征分析為例,Metasploit是一款常用的滲透測試工具,可以生成各種類型的木馬。這些木馬通常會使用TLS(Transport Layer Security)協(xié)議進(jìn)行加密,以隱藏網(wǎng)絡(luò)流量。我們可以通過分析木馬的TLS證書來識別其惡意行為。

Metasploit生成的木馬TLS證書通常具有以下特征:

- 自簽名證書:大多數(shù)Metasploit生成的木馬都使用自簽名證書。這意味著證書是由木馬本身簽名的,而不是由受信任的證書頒發(fā)機(jī)構(gòu)(CA)簽名的。

- 無效的證書:Metasploit生成的木馬證書通常包含無效的信息,例如不正確的域名或組織名稱。

- 可疑的證書指紋:Metasploit生成的木馬證書的指紋通常與已知的惡意證書指紋相似。我們分析代碼可以發(fā)現(xiàn)證書的字段生成使用的是faker庫、由于faker庫每個(gè)字段都是有限的,我們可以根據(jù)這個(gè)生成特征庫來識別木馬。

結(jié)語

除以太網(wǎng)外,CAN網(wǎng)絡(luò)在車載通信中扮演著至關(guān)重要的角色,然而卻存在著多種安全問題。目前,CAN總線缺乏足夠的安全保護(hù)措施,導(dǎo)致信息的保密性、完整性、可用性、真實(shí)性和不可抵賴性受到威脅。消息在總線上可以被任意節(jié)點(diǎn)讀取,且缺乏消息認(rèn)證碼或數(shù)字簽名保護(hù),增加了信息泄露和篡改的風(fēng)險(xiǎn)。此外,對ECU進(jìn)行固件修改時(shí)使用口令等弱認(rèn)證技術(shù),容易受到攻擊。CAN協(xié)議的濫用也存在,攻擊者可以利用總線仲裁機(jī)制進(jìn)行拒絕服務(wù)攻擊,或發(fā)送惡意錯(cuò)誤幀消息使ECU失效。常見的攻擊方式包括丟棄、修改、讀取、欺騙、洪泛和重放攻擊,以上都對車載CAN總線網(wǎng)絡(luò)構(gòu)成潛在威脅,后續(xù)我們也希望在車端HIDS上繼續(xù)研究更新,并于期待下次與大家再次探討。

來源:安全牛

- ISC.AI 2025正式啟動:AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運(yùn)商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運(yùn)”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧